تحلیل ساختار پیچیده عملکرد باجافزار مدوسا در پی حملات جهانی به شرکتها

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک عملیات باجافزاری معروف به مدوسا (Medusa) در سال 2023 شروع به جمعآوری اطلاعات کرده و قربانیانش که شرکتهای بزرگ در سراسر جهان هستن را با درخواست باجهای چند میلیون دلاری، هدف قرار داده است.

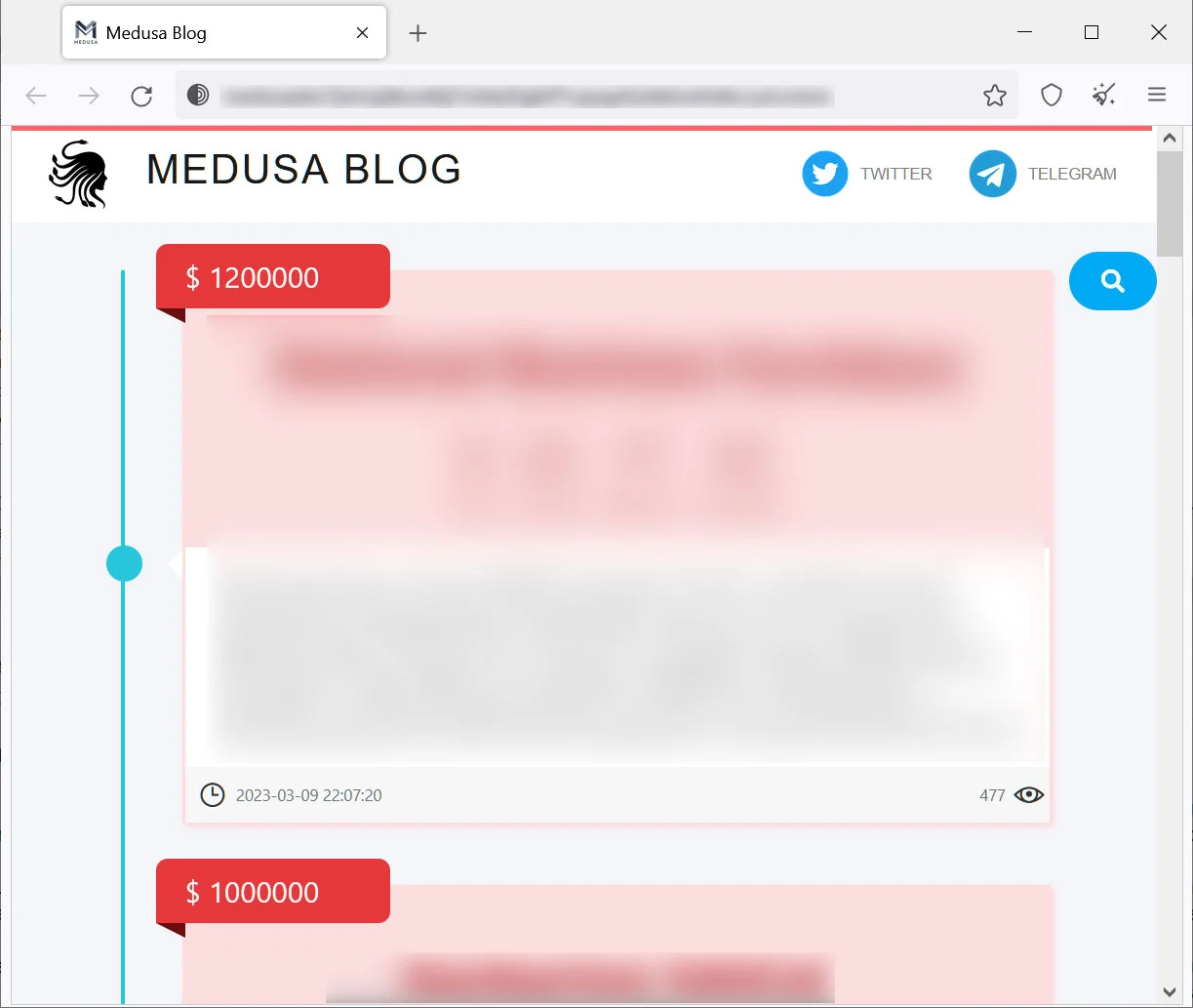

عملیات مدوسا در ژوئن 2021 آغاز شد اما فعالیت نسبتا کمی داشت و قربانیان اندکی را در بر میگرفت. بااینحال، در سال 2023، باند باجافزاری فعالیت خود را افزایش داد و «وبلاگ مدوسا» را راهاندازی کرد که برای افشای اطلاعات قربانیانی که از پرداخت باج امتناع میکردند، استفاده میکرد.

مدوسا این هفته پسازآن که مسئولیت حمله به منطقه مدارس دولتی مینیاپولیس (MPS) را بر عهده گرفت و ویدئویی از دادههای سرقت شده را به اشتراک گذاشت، توجه رسانهها را به خود جلب کرد.

آیا دست مدوسای واقعی در کار است؟

بسیاری از خانوادههای بدافزار خود را مدوسا مینامند، ازجمله باتنت مبتنی بر Mirai با قابلیتهای باجافزار، بدافزار Android Medusa و عملیات باجافزار MedusaLocker که به طور گستردهای شناخته شدهاند.

با توجه به نام رایج این بدافزار، گزارشهای گمراهکنندهای در مورد این خانواده باجافزار منتشر شده است، به طوری که بسیاری فکر میکنند که همگی، همان MedusaLocker است.

بااینحال، عملیات باج افزار Medusa و MedusaLocker کاملا متفاوت است.

عملیات MedusaLocker در سال 2019 بهعنوان یک Ransomware-as-a-Service، با شرکتهای وابسته متعدد، یک یادداشت باج به نام How_to_back_files.html و طیف گستردهای از پسوندهای فایل برای فایلهای رمزگذاریشده، راهاندازی شد.

عملیات MedusaLocker از یک وبسایت Tor به آدرس qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion برای مذاکره استفاده میکند.

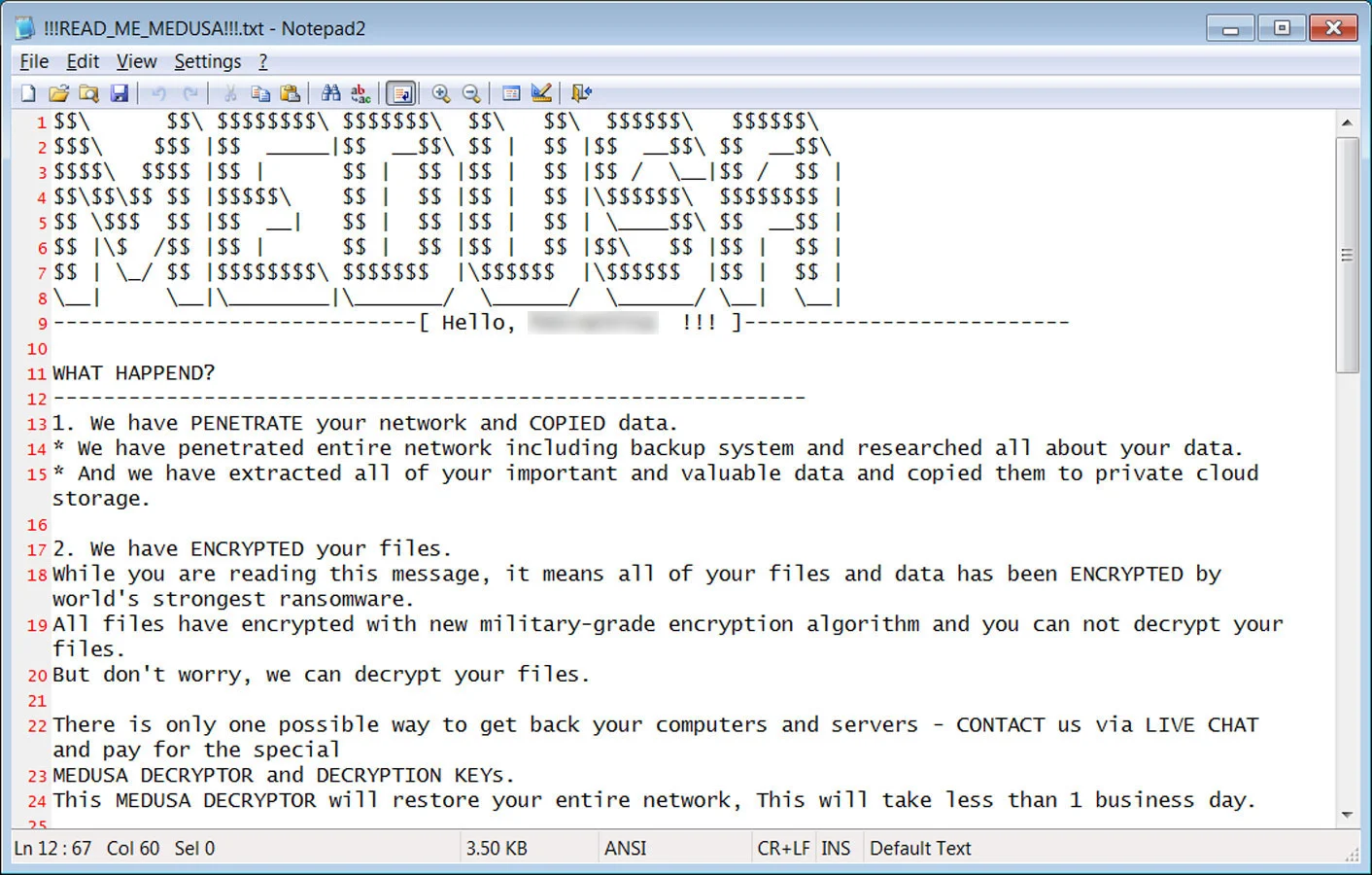

بااینحال، عملیات باجافزار مدوسا در ژوئن 2021 راهاندازی شد و از یک یادداشت باج به نام !!!READ_ME_MEDUSA!!!.txt و پسوند فایل رمزگذاریشده استاتیک MEDUSA. استفاده میکرد.

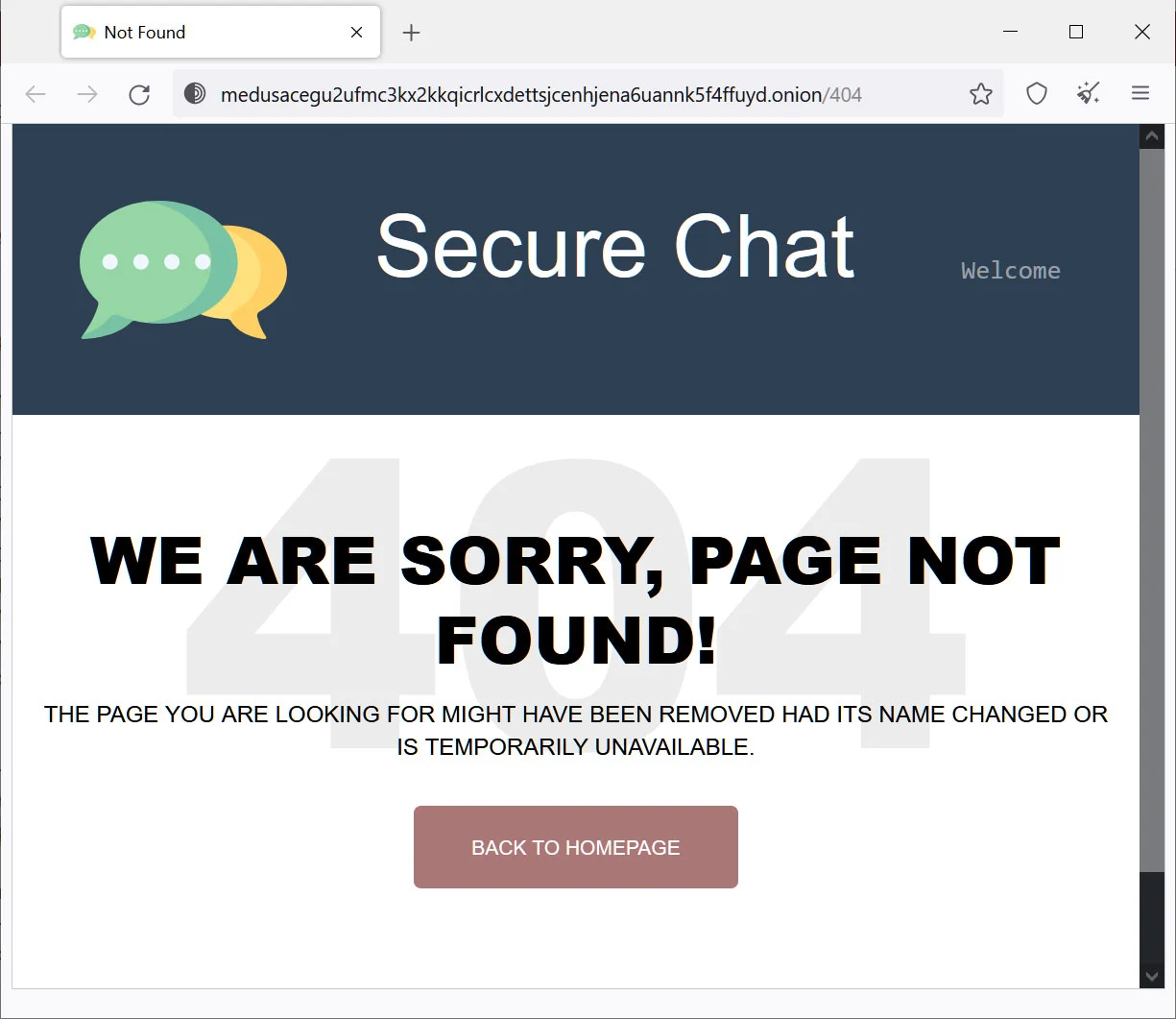

عملیات مدوسا همچنین از یک وبسایت Tor برای مذاکرات باج استفاده میکند، اما وبسایت آنها در medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion قرار دارد.

چگونه مدوسا دستگاههای ویندوز را رمزگذاری میکند؟

بلیپینگکامپیوتر فقط توانسته است رمزگذار مدوسا را برای ویندوز تجزیهوتحلیل کند، و مشخص نیست که آیا آنها در حال حاضر رمزنگاری برای لینوکس را در دستور کار دارند یا خیر.

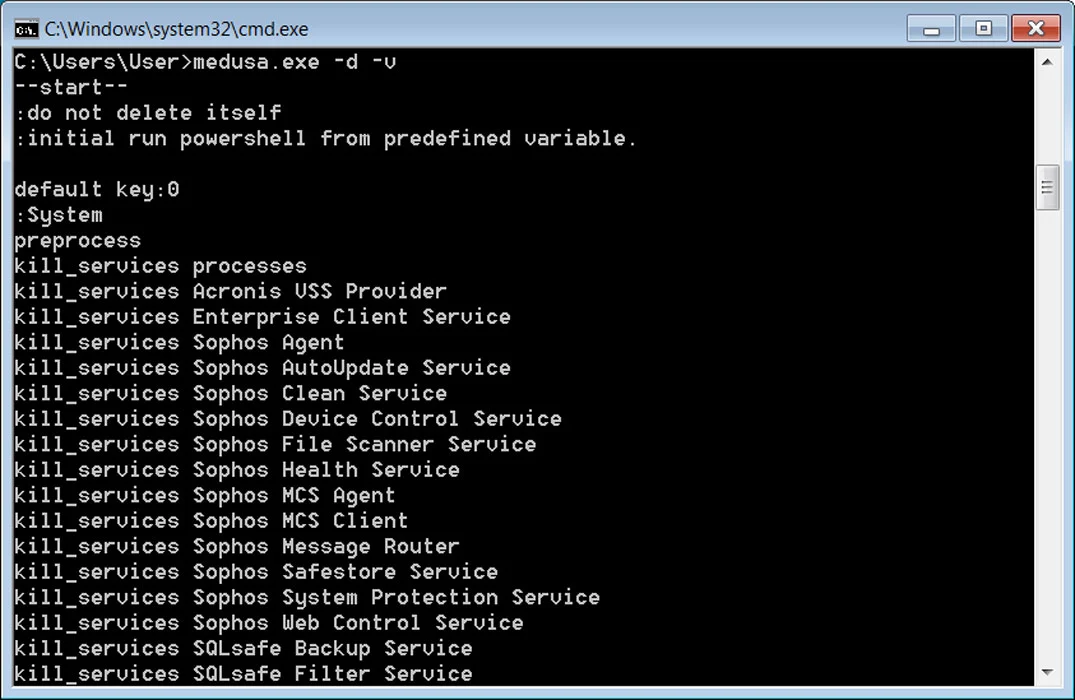

رمزگذار ویندوز گزینههای کامندلاین را میپذیرد که به عامل تهدید اجازه میدهد تا نحوه رمزگذاری فایلها در دستگاه را، همانطور که در زیر نشان داده شده، پیکربندی کند.

بهعنوان مثال، آرگومان کامندلاین -v باعث میشود باجافزار یک کنسول را نمایش دهد و پیامهای وضعیت را هنگام رمزگذاری دستگاه، نشان دهد.

در یک اجرای معمولی، بدون آرگومانهای کامندلاین، باج افزار مدوسا بیش از 280 سرویس و فرآیند ویندوز را برای برنامههایی که ممکن است مانع از رمزگذاری فایلها شوند، متوقف میکند. اینها شامل خدمات ویندوز برای سرورهای میل، سرورهای پایگاه داده، سرورهای پشتیبان و نرمافزارهای امنیتی است.

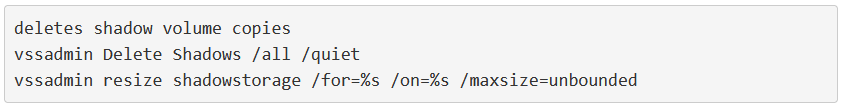

سپس باج افزار کپیهای حجمی شادو ویندوز را حذف میکند تا از استفاده از آنها برای بازیابی فایلها جلوگیری نماید.

مایکل گیلسپی، کارشناس باج افزار نیز رمزگذار را تجزیهوتحلیل کرد و گفت که فایلها را با استفاده از رمزگذاری AES-256 + RSA-2048 با استفاده از لایبرری BCrypt رمزگذاری میکنند.

گیلسپی همچنین تایید کرد که روش رمزگذاری مورد استفاده در مدوسا با روشی که در MedusaLocker استفاده میشود، متفاوت است.

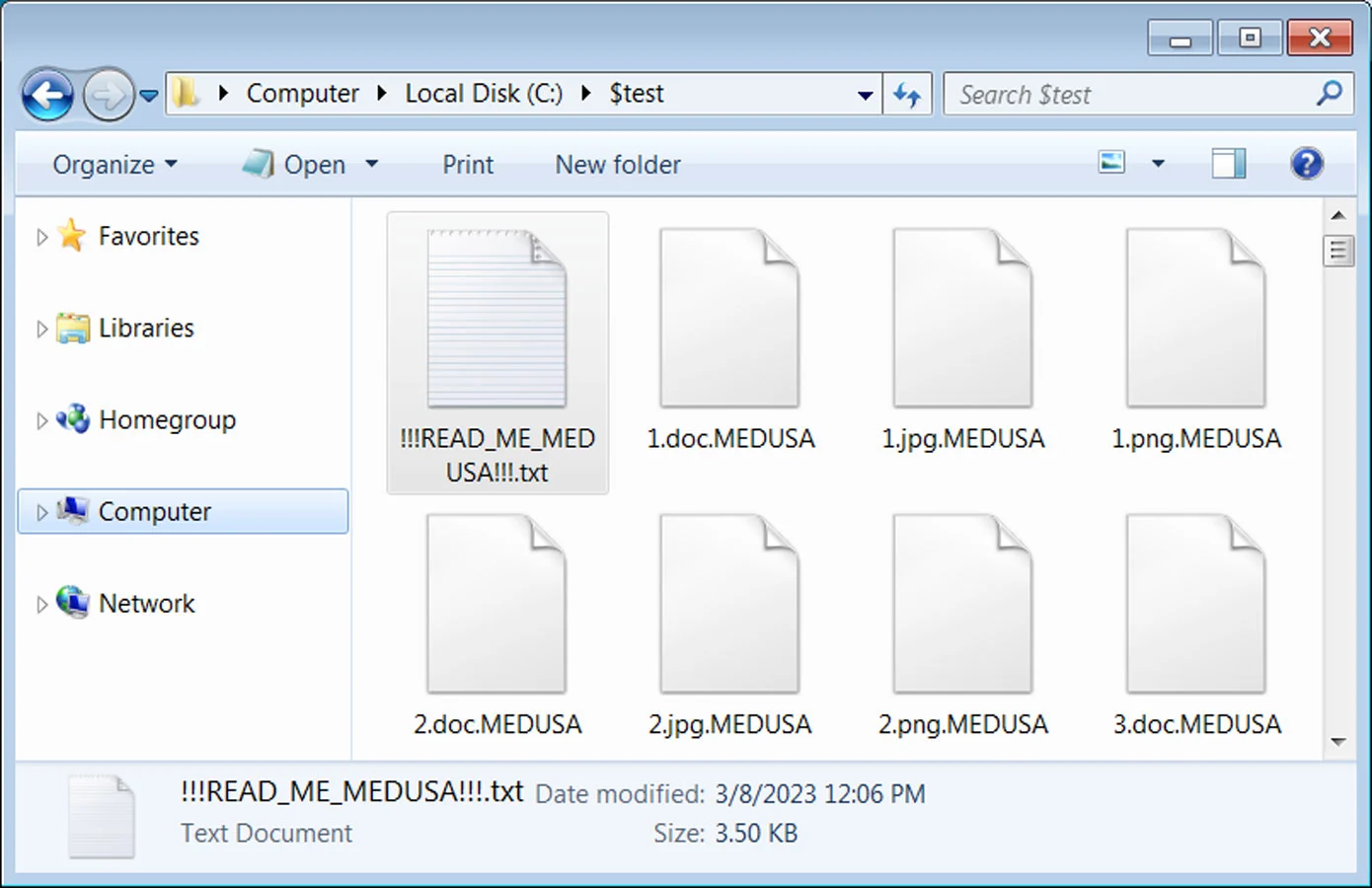

هنگام رمزگذاری فایلها، باجافزار پسوند MEDUSA. را به نام فایلهای رمزگذاریشده اضافه میکند، همانطور که در زیر نشان داده شده است. برای مثال، 1.doc رمزگذاری شده و به 1.doc.MEDUSA تغییر نام داده میشود.

در هر پوشه، باج افزار یک یادداشت باج به نام !!!READ_ME_MEDUSA!!!.txt ایجاد میکند که حاوی اطلاعاتی درباره اتفاقاتی است که برای فایلهای قربانی رخ داده است.

یادداشت باج همچنین شامل اطلاعات تماس داخلی، ازجمله سایت نشت داده Tor، سایت مذاکره Tor، کانال تلگرام، شناسه Tox و آدرس ایمیل key.medusa.serviceteam@protonmail.com خواهد بود.

سایت مذاکره Tor نیز در آدرس http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion است.

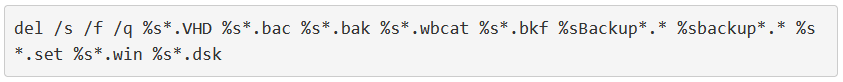

بهعنوان یک گام اضافی برای جلوگیری از بازیابی فایلها از پشتیبانگیری، باجافزار Medusa دستور زیر را برای حذف فایلهای ذخیرهشده محلی مرتبط با برنامههای پشتیبان، مانند Windows Backup اجرا میکند. این دستور همچنین هارد دیسک مجازی (VHD) مورد استفاده توسط ماشینهای مجازی را حذف میکند.

سایت مذاکره Tor که خود را "چت امن" مینامد، جاییست که هر قربانی یک شناسه منحصربهفرد دارد که میتواند برای ارتباط با گروه باج افزار از آن استفاده کند.

مانند اکثر عملیات باجافزاری که هدف آنها سازمانها است، مدوسا یک سایت نشت داده به نام «مدوسا بلاگ» دارد. این سایت بهعنوان بخشی از استراتژی اخاذی مضاعف این باند و جایی که آنها اطلاعات قربانیانی را که از پرداخت باج امتناع میکنند افشا میکنند، استفاده میشود.

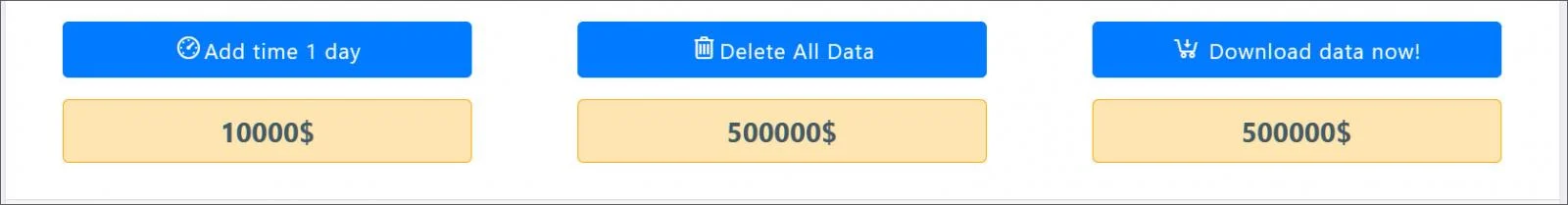

هنگامی که قربانی به لیست نشت دادهها اضافه میشود، اطلاعات آنها بلافاصله منتشر نمیشود. در عوض، عوامل تهدید به قربانیان گزینههای پولی برای تمدید شمارش معکوس قبل از انتشار دادهها، حذف دادهها یا دانلود همه دادهها میدهند. هرکدام از این گزینهها قیمتهای متفاوتی دارند که در زیر نشان داده شده است.

این سه گزینه برای اعمال فشار مضاعف بر قربانی انجام میشود تا با ایجاد ترس، آنها را به پرداخت ترغیب کند.

متاسفانه، هیچ نقطهضعف شناخته شدهای در رمزگذاری باج افزار Medusa وجود ندارد به قربانیان اجازه میدهد تا فایلهای خود را بهصورت رایگان بازیابی کنند.

محققان به تجزیهوتحلیل رمزگذار ادامه خواهند داد و در صورت یافتن نقطهضعف، بررسی و راهکار آن متعاقبا گزارش خواهد شد.

برچسب ها: Medusa Blog, مدوسا بلاگ, BCrypt, RSA-2048, کامندلاین, MedusaLocker, Android Medusa, Medusa, مدوسا, AES-256, Command Line, VHD, حملات باجافزاری, باجافزار, Ransomware-as-a-Service, Tor, Encryption, Mirai, windows, ویندوز, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, رمزگذاری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news