حمله فریمورک بدافزار جدید چینی به سیستمهای ویندوز، لینوکس و مک

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری در Cisco Talos اخیرا شناسایی کردهاند که احتمالا سیستمهای زیر با استفاده از فریمورک جدید و ناشناخته C2 با عنوان Alchimist مورد هدف قرار میگیرند :

• ویندوز

• سیستم عامل مک

• لینوکس

ایمپلنت بیکن به نام Insekt مکمل فریمورک Alchimist C2 است که با زبان GoLang نوشته شده است. علاوه بر ویژگیهای دسترسی از راه دور، فریمورک Alchimist C2 میتواند توسط سرور C2 به گونهای طراحی شود که بتوان از آن با اتوماسیون استفاده کرد.

تحلیل تکنیکال Alchimist

در حال حاضر RAT Insekt بهعنوان بخشی از فریمورک چینی Alchimist برای تسهیل حملات خودکار منتشر میشود.

تعدادی فایل اجرایی ٦٤ بیتی در GoLang تحت فریمورک Alchimist C2 نوشته شده است. امکان ادغام این فایلهای اجرایی با طیف گستردهای از سیستم عاملهای اصلی وجود دارد زیرا همه این فایلهای اجرایی امکان سازگاری را آسانتر و راحتتر میکنند.

فریمورک Alchimist رابط کاربری بسیار مشابهی با Manjusaka دارد، فریمورکی که در بین هکرهای چینی محبوبیت زیادی پیدا کرده است. جدای از این، یکی از جالبترین چیزهای Alchimist این است که اینترفیس وب آن به زبان چینی ساده شده، ارائه میشود.

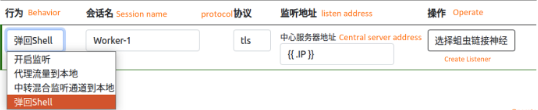

در دستگاههای آلوده، اپراتورها میتوانند payloadها را با استفاده از Alchimist تولید و پیکربندی کنند، و نهتنها این، بلکه یک پلتفرم بصری و آسان برای استفاده را نیز ارائه میدهد که آنها را قادر میسازد کارهای غیرقانونی زیر را انجام دهند :

• گرفتن اسکرین شات از راه

• اجرای دستورات دلخواه

• اجرای shellcode از راه دور

زنجیره آلودگی ایمپلنت Insekt

بدافزار Alchimist را میتوان سفارشیسازی کرد تا عناصر زیر را برای استقرار تروجان از طریق مکانیسمهای آلودگی سفارشیسازی شده، حذف کند :

• تروجان Insekt RAT

• تکههایی از کد PowerShell (برای ویندوز)

• wget (برای لینوکس)

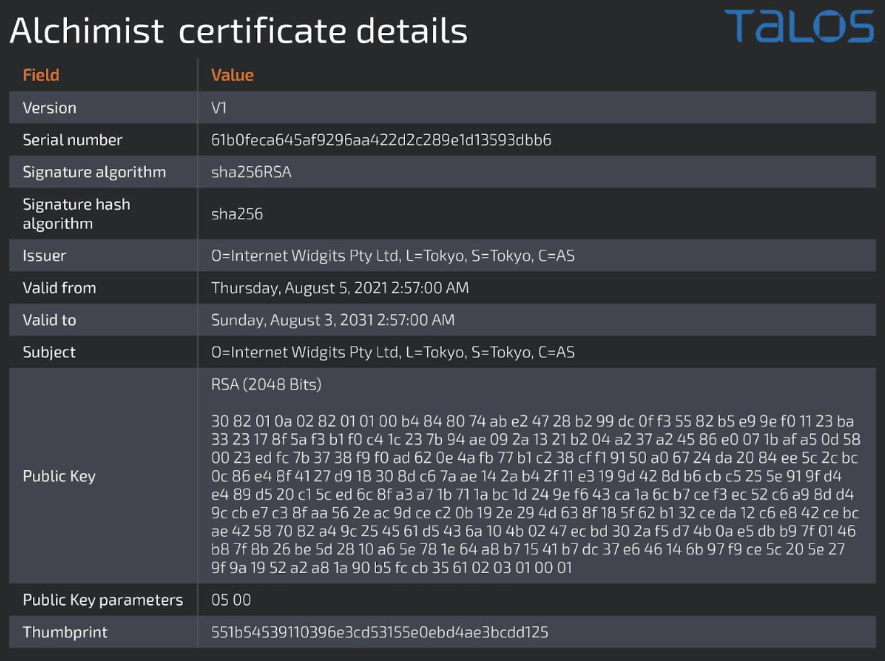

یک گواهی خودامضا در زمان کامپایلر ایجاد شده و جاسازی آن در ایمپلنت حاوی آدرس سرور C&C است که در ایمپلنت کدگذاری شده است.

بر اساس گزارش Talos، سپس یک عملیات پینگ با ١٠ بار تلاش در ثانیه در آدرس سرور C&C انجام میشود. بااینحال، برنامه بدافزار اگر تمام تلاشهای قبلی برای برقراری ناموفق بود، بعد از یک ساعت دوباره سعی میکند اتصال را برقرار کند.

در سیستمهای ویندوز و لینوکس آلوده، دستورات ارائهشده توسط سرور Alchemist توسط ایمپلنت Insekt اجرا میشود.

در اینجا، اقدامات غیرقانونی را که Insekt میتواند روی سیستمهای آلوده انجام دهد، در زیر بیان کردهایم :

• اندازه فایلها را دریافت کند

• اطلاعات سیستم عامل را دریافت کند

• دستورات دلخواه را از طریق cmd[.]exe اجرا کند

• امکان ایجاد یوزر جدید

• کلیدهای SSH را دستکاری کند

• ایمپلنت Insekt فعلی را ارتقا دهد

• انجام پورت و اسکن IP

• دستورات دلخواه را بهعنوان یک کاربر دیگر اجرا کند

• برای مدت زمانی که توسط C2 تعریف شده است، در حالت استندبای بماند

• شل کد را روی هاست اجرا نماید

• شروع/ توقف گرفتن اسکرین شات

• فایروال را غیرفعال کند

• با استفاده از SOCKS5 بهعنوان یک پروکسی عمل کند

• فایلها را روی دیسک بنویسد

• فایلها را روی دیسک باز کند

علاوه بر این، برای راحتتر کردن کارها برای اپراتور، در فهرست اصلی قربانی، تمام محتویات دایرکتوری ". ssh" توسط نوع لینوکس ایمپلنت Insekt فهرست شده است.

پسازآن به فایل ~/.ssh/authorized_keys، تمام کلیدهای SSH جدید ایجاد شده توسط آن اضافه شد. سپس برای برقراری ارتباط با C&C دستگاه قربانی از طریق SSH، مهاجم از آن استفاده میکند.

کارشناسان امنیت سایبری اشاره کردهاند که Alchimist یکی از بهترین گزینهها برای عاملان تهدید مبتدی است که هیچ دانش پیشرفتهای از ساخت اجزای پیچیدهای که از طریق آنها حملات سایبری پیچیده انجام میشود، ندارند.

برچسب ها: Insekt Implant, Insekt RAT, Manjusaka, Insekt, Alchimist, C&C, فریمورک, Framework, Golang, SSH, Trojan, Linux, لینوکس, مک, macOS, windows, ویندوز, malware, تروجان, Cyber Security, حملات سایبری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news