هشدار استخراج رمزارز با حسابهای ابری در معرض خطر گوگل

اخبار داغ فناوری اطلاعات و امنیت شبکه

عوامل تهدید از پلتفرمهای ابری گوگل (GCP) با امنیت پایین برای دانلود نرمافزار استخراج رمزارز در سیستمهای در معرض خطر سواستفاده میکنند و همچنین از زیرساخت آنها برای نصب باجافزار، اجرای کمپینهای فیشینگ و حتی ایجاد ترافیک برای ویدیوهای YouTube جهت دستکاری تعداد بازدیدها سواستفاده میکنند.

تیم اقدام امنیت سایبری گوگل (CAT) به عنوان بخشی از گزارش اخیر Threat Horizons که منتشر شده است، بیان کرد: "در حالی که مشتریان فضای ابری همچنان با تهدیدات مختلفی در سراسر برنامهها و زیرساختها مواجه هستند، بسیاری از حملات موفقیتآمیز به دلیل امنیت ضعیف و عدم اجرای کنترلهای اولیه انجام میپذیرند".

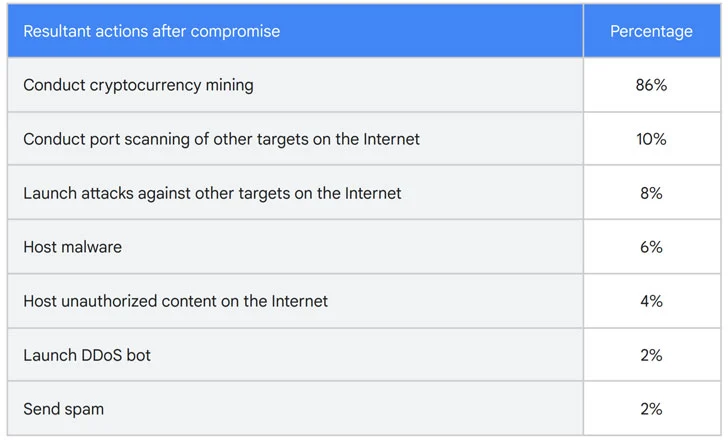

از ۵۰ نمونه GCP که به تازگی در معرض خطر قرار گرفتهاند، از ۸۶٪ آنها، در برخی موارد در ۲۲ ثانیه پس از نقض موفقیتآمیز برای انجام استخراج رمزارز استفاده شده است؛ ، از دیگر سو، ۱۰٪ از نمونهها برای انجام اسکن سایر میزبانهای در دسترس عموم در اینترنت برای شناسایی موارد قابل سواستفاده و سیستمهای آسیبپذیر، مورد استفاده قرار گرفتهاند و ۸ درصد از نمونهها برای حمله به سایر نهادها استفاده شده است. حدود ۶ درصد از نمونههای GCP نیز برای میزبانی بدافزار استفاده شدهاند.

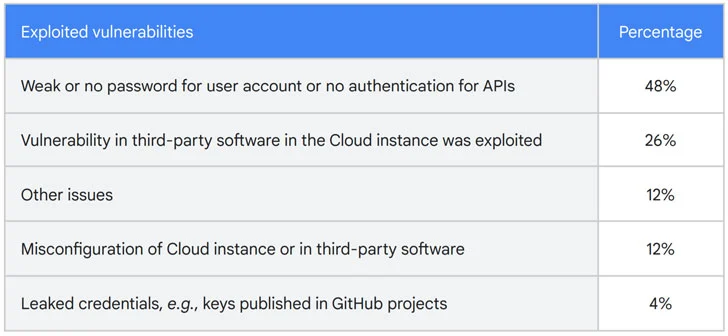

در بیشتر موارد، دسترسی غیرمجاز، به دلیل استفاده از گذرواژههای ضعیف یا بدون رمز عبور برای حسابهای کاربری یا کانکشنهای API (۴۸%)، آسیبپذیریها در نرمافزار شخصثالث نصب شده بر روی نمونههای ابری (۲۶%)، و نشت اعتبارنامهها در پروژههای GitHub (۴%)، حاصل گردیده است.

حمله قابل توجه دیگر، کمپین فیشینگ جیمیل (Gmail) بود که توسط APT28 (با نام مستعار Fancy Bear) در پایان سپتامبر ۲۰۲۱ راهاندازی شد که شامل ارسالایمیل به بیش از ۱۲۰۰۰ دارنده حساب عمدتاً در ایالات متحده، بریتانیا، هند، کانادا، روسیه، برزیل و اتحادیه اروپا با هدف سرقت اعتبارنامه آنها بود.

علاوه بر این، Google CAT اعلام کرد که مهاجمانی را مشاهده کرده است که با استفاده از پروژههای آزمایشی از کردیتهای رایگان Cloud سواستفاده میکنند و خود را در قالب استارتآپهای جعلی برای مشارکت در انتقال ترافیک به YouTube نشان داده و جا میزنند. در یک حادثه دیگر، یک گروه مهاجم تحت حمایت دولت کره شمالی خود را به عنوان استخدامکنندگان سامسونگ جا زدند تا فرصتهای شغلی جعلی را برای کارمندان چندین شرکت امنیت اطلاعات کره جنوبی که فروشنده راهحلهای ضد بدافزاری بودند، ارسال نمایند.

محققان میگویند: «اینایمیلها حاوی پیدیافی بود که ادعا میشد شرح شغلی برای یک جایگاه در کمپانی سامسونگ است؛ با این حال، فایلهای PDF از نظر ساختاری غیراستاندارد بوده و در یک پیدیافخوان استاندارد باز نشدند. زمانی که اهداف پاسخ دادند که نمیتوانند فایل شرح شغلی را باز کنند، مهاجمان با یک لینک مخرب به بدافزاری که ادعا میشد یک «پیدیافخوان امن» ذخیرهشده در Google Drive است به درخواست قربانیان پاسخ میدادند. اکنون این لینک مسدود شده است».

گوگل این حملات را به همان عامل تهدید مرتبط کرد که قبلاً در اوایل سال جاری میلادی، متخصصان امنیتی را که بر روی تحقیق و توسعه آسیبپذیریها کار میکردند هدف قرار دادند. آنها برای سرقت اکسپلویتها و انجام حملات بیشتر به اهداف آسیبپذیر مورد نظرشان، این حمله را تدارک دیده بودند.

گوگل CAT اعلام کرد: «منابع میزبانی شده در فضای ابری از مزیت دسترسی بالا و دسترسی در «هرجا، هر زمان» برخوردار هستند. با توجه به اینکه منابع هاست ابری کار و فعالیت نیروی کار را آسان میکنند، عاملان تهدید میتوانند سعی کنند از ماهیت فراگیر فضای ابری برای به خطر انداختن منابع ابری استفاده نمایند. علیرغم افزایش توجه عمومی به امنیت سایبری، تاکتیکهای توزیع فیشینگ و مهندسی اجتماعی اغلب موفق ظاهر میشوند».

برچسب ها: Cloud-host, PDF Reader, Cybersecurity Action Team, Mine, Cloud Accounts, گوگل درایو, سامسونگ, پیدیاف, Google CAT, CAT, Threat Horizons, GCP, Google Drive, APT28, PDF, باجافزار, API, یوتوب, Youtube, Google Cloud Platform, فضای ابری, Cloud, cybersecurity, رمزارز, جیمیل, Github, Gmail , phishing, malware, ransomware , cryptocurrency, گوگل, Fancy Bear, فیشینگ, استخراج, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری