کاوش و کشف نقایص جدید در کنترلر نرمافزار و PLC زیمنس

اخبار داغ فناوری اطلاعات و امنیت شبکه

تیمی از محققان دانشگاه تحقیقاتی Technion در اسرائیل در حال انجام تجزیه و تحلیل کنترلرهای نرمافزار زیمنس بوده و به تدریج موفق به شناسایی مسائل و مشکلات امنیتی شدند.

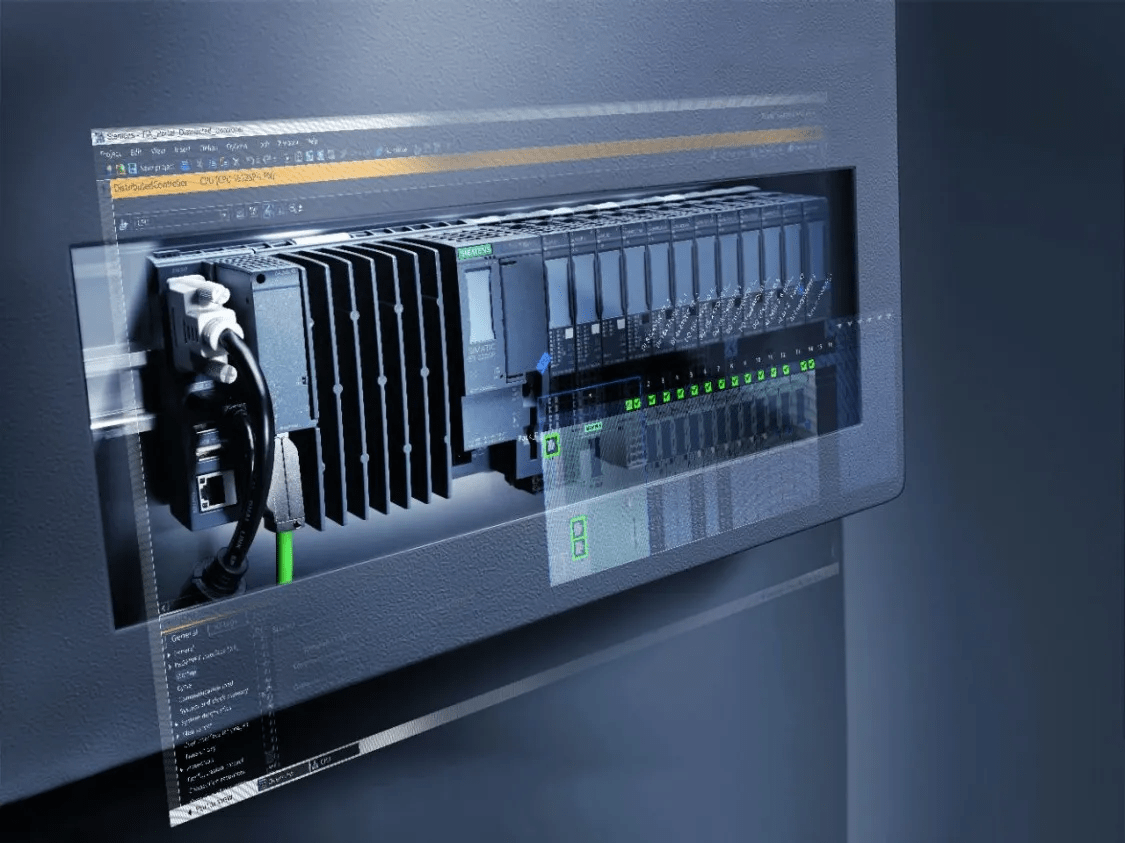

محققان یک کنترلکننده منطقی قابل برنامهریزی مبتنی بر کامپیوتر (PLC) (یا SoftPLC) از زیمنس را تجزیه و تحلیل کردهاند. به گفته تأمینکننده، کنترلر نرمافزار SIMATIC S7-1500 بر روی اوپن کنترلر ET200SP اجرا میشود و امنیت یک PLC را با انعطافپذیری یک رایانه شخصی صنعتی ترکیب میکند.

تحقیقات Technion نشان داد که این کنترلر توسط یک CPU Intel Atom تغذیه میشود و یک Hypervisor اجرا میکند که دو ماشین مجازی (VM) را با ویندوز و Adonis Linux کنترل میکند که سازنده آن را SWCPU مینامد. کرنل آدونیس، لاجیک و فانکشن PLC را اجرا میکند.

اساساً SWCPU رمزگذاری شده و توسط هایپروایزر در طول فرآیند بوت PLC رمزگشایی میشود. با این حال، محققان دریافتند که فرآیند راهاندازی امن نیست و به مهاجم اجازه میدهد سیستم فایل، از جمله باینریهای Hypervisor و SWCPU رمزگذاری شده را بخواند و تغییر دهد. سپس، محققان دریافتند که SWCPU را میتوان با استفاده از یک کلید رمزگذاری شده، رمزگشایی کرد.

زیمنس به محققان تأیید کرد که رمزگشایی فریمور با استفاده از یک کلید رمزگذاری شده امکانپذیر است. این شرکت استدلال کرده است که نقش رمزگذاری محافظت از مالکیت معنوی آن است.

«تأسیسات مشتری مستقیماً تحت تأثیر این تحقیق نیست. با این حال، زیمنس توصیه میکند که مشتریان به طور مداوم توصیههای امنیتی زیمنس را نظارت کرده و آخرین پچهای موجود را نصب کنند. علاوه بر این، زیمنس اکیداً توصیه میکند که مشتریان رویکرد defense-in-depth را برای عملیات کارخانه اجرا کنند و محیطهای خود را بر اساس دستورالعملهای عملیاتی زیمنس برای امنیت صنعتی پیکربندی کنند.»

سارا بیتان، محقق و مدیر عامل شرکت Technion و یکی از بنیانگذاران شرکت امنیت سایبری CyCloak، پیش از کنفرانس Black Hat که این هفته در لاسوگاس برگزار شد، با سکیوریتیویک صحبت کرد و برخی از یافتههای خود را افشا نمود. این محقق معتقد است که کار آنها مهم است، زیرا راه را برای تحقیقات آینده هموار میکند و از طرفی هک سیستم عامل به خودی خود میتواند پیامدهای امنیتی داشته باشد.

«فریمور متن ساده را میتوان مهندسی معکوس کرد. مشاهده کردیم که فریمور شامل لایبرریهای استاندارد زمان اجرا C و لایبرریهای متن باز مختلف (مانند openssl) است. فرکانس بروزرسانی سیستم عامل کم است و آن را در معرض آسیبپذیریهای شناخته شده قرار میدهد. علاوه بر این، متوجه شدیم (و از طرفی زیمنس تأیید کرد) که اوپن کنترلر ۹۹ درصد از نرمافزار را با S7-1500 به اشتراک میگذارد، یعنی رمزگشایی فریمور، کل خط تولید Simatic S7-1500 را در معرض حملاتی قرار میدهد که از آسیبپذیریهای شناخته شده سواستفاده میکنند.»

علاوه بر این، تحقیقات ادامه دارد و کارشناسان ادعا میکنند که قبلاً راهی را برای یک عامل مخرب که کنترل ویندوز VM را در S7-1515SP PC2 در دست میگرفته، تا دائماً فرمیور PLC زیمنس را با سیستمافزار سرکش خود جایگزین کند را شناسایی کردهاند. جزئیات کامل این آسیبپذیری در Black Hat فاش نشده است زیرا جز تحقیقات اولیه نیست. زیمنس اخیراً مطلع شد، اما بر اساس پاسخ آنها، هنوز این موضوع را به طور کامل ارزیابی نکرده است.

بیتان توضیح داد: «مهاجمی که مجوزهای ادمین محلی را بر روی Windows VM (از طریق بهرهبرداری محلی یا از راه دور) به دست میآورد، میتواند فایل حاوی فریمور PLC را با فریمور مخرب خود که به درستی کدگذاری شده است، تغییر داده و یا جایگزین کند و اوپن کنترلر به طور خودکار آن را پس از راهاندازی مجدد، اجرا میکند.»

محققان افزودند: «مهاجم میتواند از فریمور مخرب برای تصاحب کامل PLC استفاده کند و برنامه کنترل خود را اجرا کند (مانند کاری که Stuxnet انجام داده است). مشتری به طور کامل مسئولیت ماشین ویندوز، از جمله بروزرسانی، هاردنینگ و غیره را بر عهده دارد. این دستگاه برای استفاده مهندسان به عنوان یک محیط توسعه طراحی شده است و این محیطی است که با دنیای خارج (به جز دستگاههای میدانی) ارتباط برقرار میکند. از این رو سطح حمله آن بزرگ است و بدین ترتیب احتمال تصرف مخرب توسط مهاجم نیز وجود دارد. »

برچسب ها: S7-1500, defense-in-depth, Ecryption, هایپروایزر, SWCPU, Adonis Linux, CPU Intel Atom, کنترلر, ET200SP, SIMATIC, SIMATIC S7-1500, SoftPLC, کنترلکننده منطقی قابل برنامهریزی, Technion, کنترلکننده, hypervisor, فریمور, black hat, ماشین مجازی, Virtual Machine, Firmware, زیمنس, Stuxnet, Programmable Logic Controller, PLC, Siemens, OpenSSL, windows, ویندوز, استاکس نت, Cyber Security, حملات سایبری, رمزگذاری, امنیت سایبری, Cyber Attacks, حمله سایبری, news