کشف آسیبپذیریهای ÆPIC و SQUIP در پردازندههای اینتل و AMD

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروهی از محققان جزئیات آسیبپذیری جدیدی را فاش کردهاند که بر CPUهای اینتل تأثیر میگذارد و مهاجمان را قادر میسازد تا کلیدهای رمزگذاری و سایر اطلاعات مخفی را از پردازندهها دریافت کنند.

این نقطه ضعف که ÆPIC Leak نامیده میشود، اولین نقطه ضعف در نوع خود است که دادههای حساس را از نظر معماری به شیوهای شبیه به «حافظهای که در خود CPU خوانده میشود» فاش میکند.

محققان میگویند: «برخلاف حملات گذرا مانند Meltdown و Spectre، مشخصاً ÆPIC Leak یک باگ معماری است: دادههای حساس مستقیماً بدون تکیه بر هیچ کانال جانبی (نویزدار) افشا میشوند.»

این مطالعه توسط محققان دانشگاه Sapienza رم، دانشگاه فناوری گراتس، خدمات وب آمازون و مرکز امنیت اطلاعات CISPA Helmholtz انجام شد.

آسیبپذیری (CVE-۲۰۲۲-۲۱۲۳۳، امتیاز CVSS: 6.0)، که بر پردازندههای با ریزمعماری Sunny Cover تأثیر میگذارد، ریشه در مؤلفهای به نام «کنترلکننده وقفه قابل برنامهریزی پیشرفته» یا Advanced Programmable Interrupt Controller (APIC) دارد، که مکانیزمی برای مدیریت و مسیریابی سیگنالهای وقفه سختافزاری در یک دستگاه به روشی مقیاسپذیر فراهم میکند.

محققان خاطرنشان کردند: «اسکن فضای آدرس ورودی/خروجی (I/O) در پردازندههای اینتل بر اساس ریزمعماری Sunny Cover نشان داد که رجیسترهای مَپ شده با حافظه کنترلکننده وقفه قابل برنامهریزی پیشرفته محلی (APIC) به درستی مقداردهی اولیه نشدهاند.»

«در نتیجه، خواندن معماری این رجیسترها، دادههای قدیمی را از ریزمعماری برمی گرداند. هر دادهای که بین L۲ و حافظه نهان سطح آخر منتقل شود، میتواند از طریق این رجیسترها خوانده شود.»

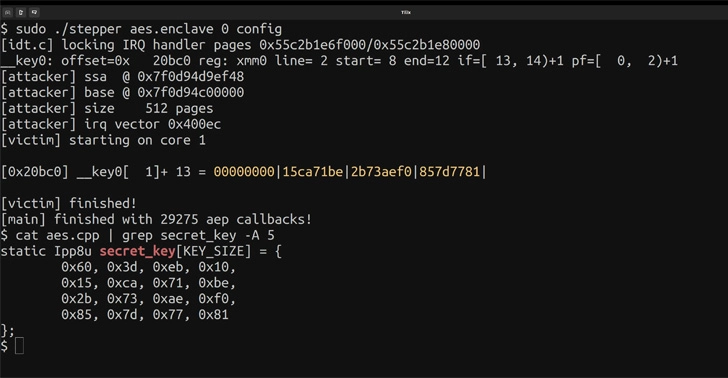

نشت ÆPIC Leak به طور خاص سیستمهایی را با استفاده از محیط اجرای مورد اعتماد اینتل (TEE) معروف به Software Guard Extensions (SGX) مورد هدف قرار میدهد که باعث نشت کلیدهای AES و RSA از مناطق تحت پوشش امنی میشود که روی همان هسته فیزیکی CPU به ترتیب با نرخ موفقیت ۹۴٪ و ۷۴٪ اجرا میشوند.

اینتل درباره تضمینهای امنیتی ارائهشده توسط SGX توضیح داد: «با محافظت از کد و دادههای انتخابشده در برابر تغییرات، توسعهدهندگان میتوانند برنامههای خود را به بخشهای تحت پوشش پیچیده یا ماژولهای اجرایی قابل اعتماد تقسیم کنند تا به افزایش امنیت برنامه کمک کنند».

این نقص، به زبان ساده، ضمانتهای فوقالذکر را زیر پا میگذارد، و مهاجم را قادر میسازد تا کد بومی ویژه را بر روی یک ماشین هدف برای استخراج کلیدهای خصوصی اجرا کند، و بدتر از آن، defeat attestation، که سنگ بنای اصول اولیه امنیتی مورد استفاده در SGX برای اطمینان از یکپارچگی کد و داده است را استخراج میکند.

در پاسخ به این یافتهها، اینتل، در حالی که این مشکل را به عنوان یک آسیبپذیری با شدت متوسط مرتبط با جداسازی نادرست منابع مشترک که منجر به افشای اطلاعات از طریق دسترسی محلی میشود، توصیف کرده است، بروزرسانیهای فریمور را منتشر کرده است.

همچنین لازم به ذکر است که اینتل از آن زمان و حتی زمانی که روشهای حمله متعددی در سالهای اخیر این فناوری را آزار داده، از جمله SGX-ROP، MicroScope، Plundervolt، Load Value Injection، SGAxe و VoltPillager، پشتیبانی از SGX را برای CPUهای مشتری خود منسوخ کرده است.

حمله کانال جانبی SQUIP بر پردازندههای AMD تأثیر میگذارد

این توسعه زمانی انجام شد که محققان نشان دادند که اولین حمله کانال جانبی (CVE-۲۰۲۱-۴۶۷۷۸) به صفهای زمانبندی که بر ریزمعماری Zen 1، Zen 2 و Zen 3 AMD تأثیر میگذارد و میتواند توسط دشمن برای بازیابی کلیدهای RSA مورد سواستفاده قرار گیرد، چه چیزی است.

این حمله با اسم رمز SQUIP (مخفف عبارت Scheduler Queue Usage via Interference Probing)، مستلزم اندازهگیری سطح اختلاف در صفهای زمانبندی برای جمعآوری اطلاعات حساس بالقوه است.

هیچ بروزرسانی امنیتی برای اصلاح مسیر حمله منتشر نشده است، اما این شرکت سازنده تراشه توصیه کرده است که «توسعهدهندگان نرمافزار از بهترین شیوههای موجود، از جمله الگوریتمهای زمان ثابت و اجتناب از جریانهای کنترل وابسته به مخفی کردن، در صورت لزوم، استفاده کنند. »

برچسب ها: Scheduler Queue Usage via Interference Probing, VoltPillager, SGX-ROP, MicroScope, Plundervolt, Load Value Injection, SGAxe, TEE, Advanced Programmable Interrupt Controller, Sunny Cover, ÆPIC Leak, Spectre, Meltdown, SQUIP, ÆPIC, RSA+AES, AMD, AES, Software Guard eXtensions, SGX, APIC, پردازنده, اینتل, RSA, CPU, Intel, آسیبپذیری, Vulnerability, Cyber Security, حملات سایبری, امنیت سایبری, Cyber Attacks, حمله سایبری, news