کشف بدافزار لینوکسی که سه سال ناشناس مانده بود!

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک بدافزار لینوکس با قابلیت backdoor که تاکنون ثبت نشده بوده است، موفق شده است حدود سه سال بدون شناسایی از زیر رادار محققان امنیتی عبور کند، و به عامل تهدیدات امنیتی اجازه دهد تا اطلاعات حساس را از سیستم های آلوده جمع آوری کرده و از بین ببرند.

این backdoor که توسط محققان Qihoo 360 NETLAB، به نام RotaJakiro اعلام شده است، دستگاههای Linux X64 را هدف قرار می دهد و به این دلیل اینگونه نامگذاری شده است که "این دسته هنگام رمزگذاری، از رمزگذاری چرخشی استفاده می کنند و برای حساب های روت و غیر روت رفتار متفاوتی دارند".

این یافته ها بر مبنای تجزیه، تحلیل و آنالیز یک نمونه بدافزار است که در تاریخ 25 ماه مارس شناسایی شده است، اگرچه به نظر می رسد نسخه های اولیه آن از اوایل ماه مه سال 2018 در VirusTotal بارگذاری شده اند. در مجموع چهار نمونه تاکنون در پایگاه داده ها پیدا شده است که همه آنها توسط اکثر موتورهای ضد بدافزار ، شناسایی نشده، باقی مانده اند. از زمان نوشتن این مقاله، فقط هفت تامین کننده امنیتی آخرین نسخه بدافزار را به عنوان مخرب اعلام و علامتگذاری کرده اند.

بنا به گفته محققین: "در سطح عملکردی، RotaJakiro ابتدا با استفاده از پالیسی های مختلف اجرا برای حساب های مختلف، مشخص می کند که کاربر مد نظر، کاربر روت یا میباشد یا غیر روت؛ سپس منابع حساس مربوطه را با استفاده از AES& ROTATE رمزگشایی می کند تا در صورت مقاومت، از فرآیندهای آتی و استفاده از نمونه محافظ کند، و سرانجام ارتباط با C2 برقرار می شود و منتظر اجرای دستورات صادر شده توسط C2 میماند".

RotaJakiro با تکیه بر ترکیبی از الگوریتم های رمزنگاری برای رمزگذاری ارتباطات خود با یک سرور command-and-control (C2) و علاوه بر آن، پشتیبانی از 12 عملکرد که برای جمع آوری فراداده های دستگاه و سرقت اطلاعات حساس، انجام عملیات مربوط به فایل ها و بارگیری و اجرای افزونه ها از سرور C2 پشتیبانی می کنند، بر مبنای اصل عملیات پنهانی طراحی شده است.

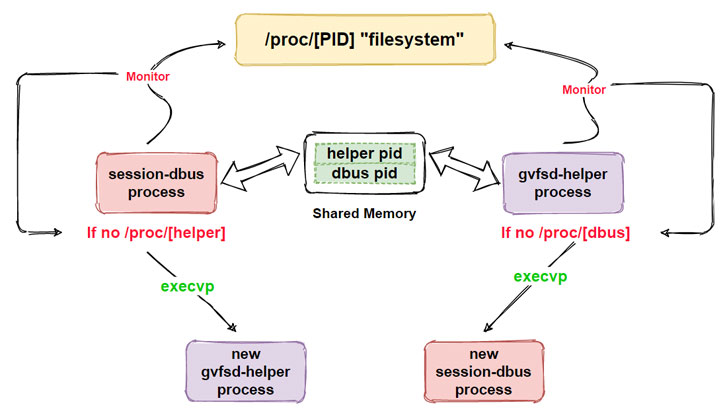

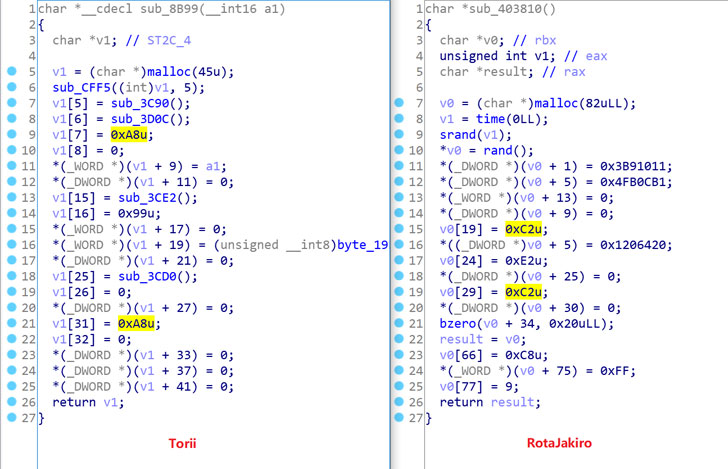

اما هدف واقعی این کمپین بدافزار بدون هیچ مدرکی جهت روشن کردن ماهیت افزونه ها، همچنان نامشخص است. جالب اینجاست که زمان ثبت برخی از دامنه های C2 ثبت شده تقریباً به ماه دسامبر سال 2015 بر می گردند، همچنین محققان هم پوشانی را بین RotaJakiro و بات نتی با نام Torii را مشاهده کردند.

همچنین محققان گفتند: "از منظر مهندسی معکوس، RotaJakiro و Torii سبک های مشابهی دارند: استفاده از الگوریتم های رمزگذاری برای پنهان کردن منابع حساس، اجرای یک سبک تلاش برای ماندگاری نسبتاً قدیمی، ترافیک شبکه و غیره. ما پاسخ را دقیقی برای آن نداریم، اما به نظر می رسد RotaJakiro و Torii ارتباطاتی با یکدیگر دارند".

برچسب ها: الگوریتم, Virustotal, Decrypt, Torii, Rotajakiro, Linux, لینوکس, Password Manager, command and control, cybersecurity, malware, رمزنگاری, backdoor, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری