اجازه بایپس از ویژگی UEFI Secure Boot به واسطه سه نقص بزرگ

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان نقصی را در سه بوت لودر UEFI شخص ثالث تأیید شده کشف کردند که امکان دور زدن ویژگی UEFI Secure Boot را فراهم میکند.

محققان شرکت امنیتی سختافزار Eclypsium یک آسیبپذیری را در سه بوت لودر شخص ثالث Unified Extensible Firmware Interface (UEFI) کشف کردهاند که میتواند برای دور زدن ویژگی UEFI Secure Boot مورد سواستفاده قرار گیرد.

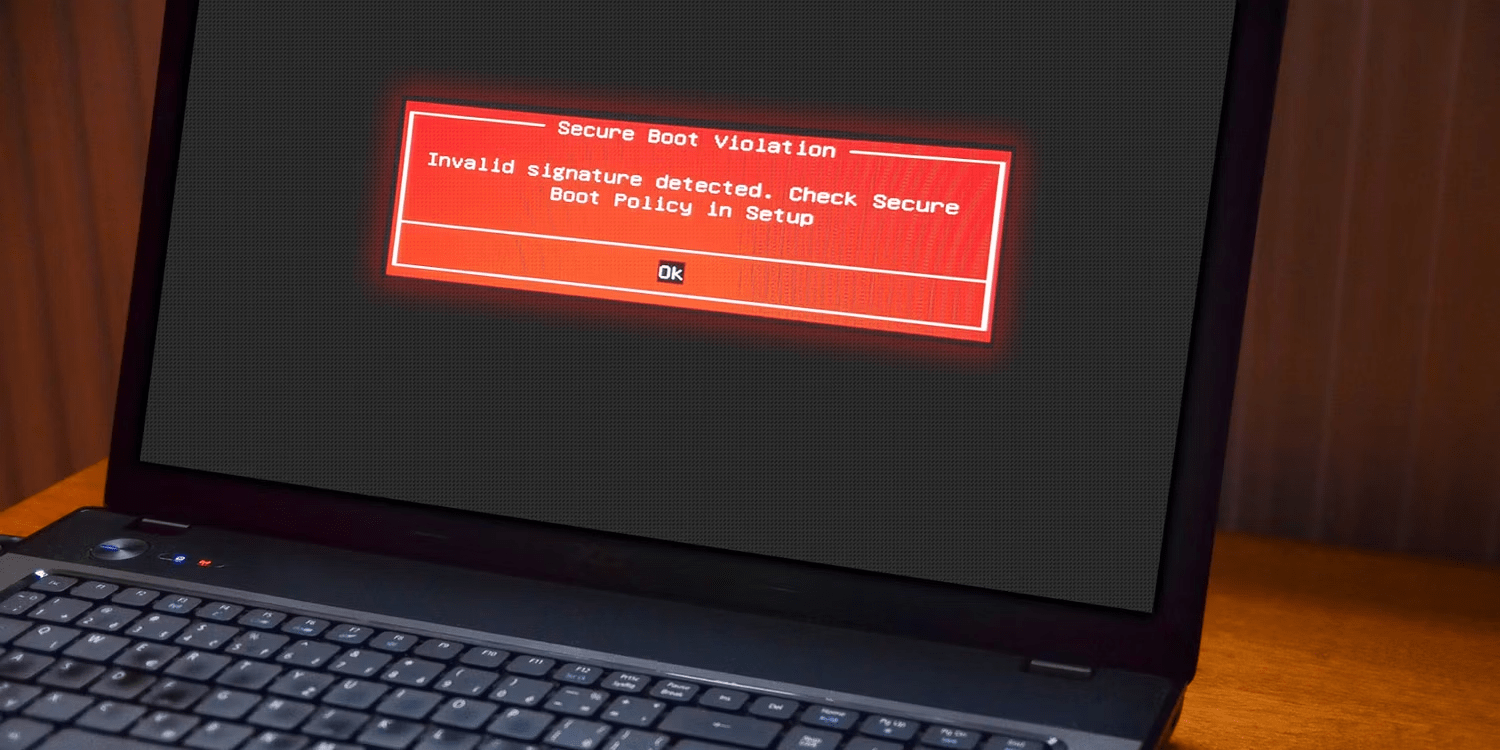

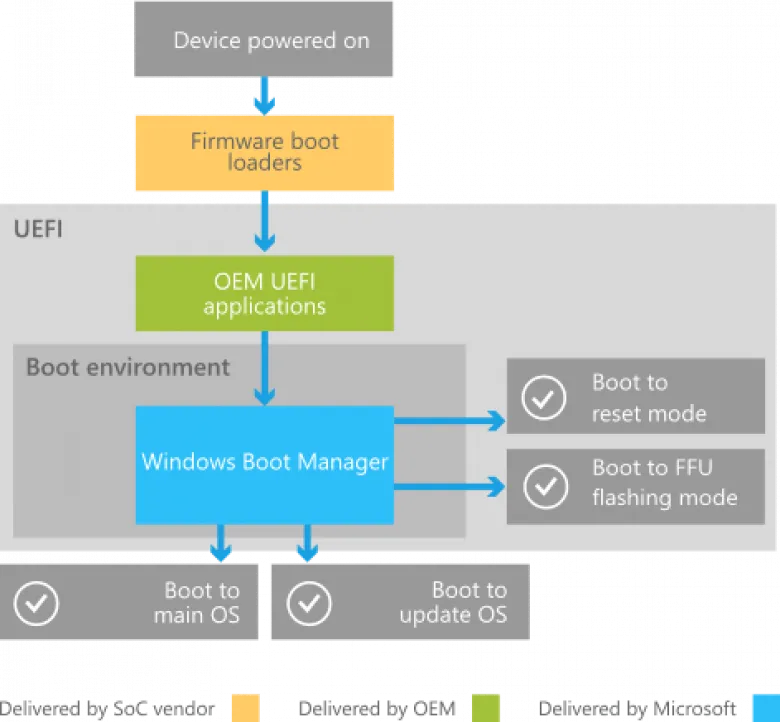

اساساً Secure Boot یکی از ویژگیهای امنیتی جدیدترین اینترفیس فریمور توسعهپذیر یکپارچه (UEFI) 2.3.1 یا همان Unified Extensible Firmware Interface است که برای تشخیص دستکاری در بوتلودرها، فایلهای کلیدی سیستم عامل و رامهای گزینه غیرمجاز با تأیید امضای دیجیتال آنها طراحی شده است. «دتکشنها قبل از اینکه بتوانند مشخصات سیستم را مورد حمله قرار دهند یا آلوده کنند، از اجرای آنها ممانعت به عمل آمده است.»

به گفته کارشناسان، این سه آسیبپذیری جدید بوتلودر، بیشتر دستگاههایی را که در ۱۰ سال گذشته منتشر شدهاند، شامل x86-64 و دستگاههای مبتنی بر ARM، تحت تأثیر قرار میدهند.

در پست منتشر شده توسط کارشناسان گفته شده است که: «این آسیبپذیریها میتواند توسط یک مهاجم برای فرار آسان از حفاظتهای Secure Boot و به خطر افتادن یکپارچگی فرآیند بوت استفاده شود. این آسیبپذیری مهاجم را قادر میسازد تا سیستم عامل را هنگام بارگیری تغییر دهد، backdoorها را نصب کند و کنترلهای امنیتی سیستم عامل را غیرفعال کند. این بوتلودرهای آسیبپذیر، مانند تحقیقات قبلی GRUB2 BootHole، توسط مرجع صدور گواهی شخص ثالث مایکروسافت UEFI تأیید شدهاند. به طور پیشفرض، تقریباً تمام سیستمهای سنتی مبتنی بر ویندوز و لینوکس مانند لپتاپها، رایانههای رومیزی، سرورها، تبلتها و سیستمهای همهکاره به این CA اعتماد دارند.»

کارشناسان خاطرنشان کردند که این بوت لودرها توسط مرجع صدور گواهی شخص ثالث مایکروسافت UEFI تأیید شده است، خبر خوب این است که غول فناوری اطلاعات قبلاً با انتشار بروزرسانیهای امنیتی Patch Tuesday برای آگوست ۲۰۲۰ این نقص را برطرف کرده است.

ایرادات شناسایی شده توسط کارشناسان به شرح زیر است:

CVE-2022-34301 - Eurosoft (UK) Ltd

CVE-2022-34302 - New Horizon Datasys Inc

CVE-2022-34303 - CryptoPro Secure Disk برای BitLocker

دو باگ CVE-2022-34301 و CVE-2022-34303 از نظر استفاده از shellهای تأیید شده UEFI مشابه هستند، اولین مورد که shell تأیید شده esdiags.efi است در حالی که برای سومین (CryptoPro Secure Disk)، shell شامل Shell_Full.efi است.

عوامل تهدید میتوانند از قابلیتهای داخلی مانند توانایی خواندن و نوشتن در حافظه و مپ کردن حافظه سواستفاده کنند تا به shell اجازه دهند از Secure Boot فرار و عبور کند. کارشناسان هشدار میدهند که بهرهبرداری را میتوان به راحتی با استفاده از اسکریپتهای راهاندازی خودکار کرد، به همین دلیل، این احتمال وجود دارد که عوامل تهدید تلاش کنند از آن در فضای سایبری سواستفاده کنند.

آنها افزودند: «استفاده از این آسیبپذیریها مستلزم آن است که مهاجم از اختیارات بالایی برخوردار باشد (Administrator در ویندوز یا root در لینوکس). با این حال، افزایش اختیار محلی یک مشکل رایج در هر دو پلتفرم است. به ویژه، مایکروسافت بایپس UAC را یک مرز امنیتی قابل دفاع در نظر نمیگیرد و اغلب بایپسهای گزارششده را اصلاح نمیکند، بنابراین مکانیسمهای زیادی در ویندوز وجود دارد که میتوان از آنها برای ارتقای اختیارات از یک کاربر غیرمجاز به Administrator استفاده کرد.»

بهرهبرداری از آسیبپذیری New Horizon Datasys (CVE-2022-34302) مخفیانهتر است و صاحبان سیستم نمیتوانند سواستفاده را شناسایی کنند. بوت لودر حاوی یک بایپس داخلی برای Secure Boot است که میتواند برای غیرفعال کردن چکهای Secure Boot در حالی که Secure Boot روشن است مورد سواستفاده قرار گیرد.

در ادامه آن پست مطرح شد که: «این بایپس میتواند حتی فرارهای پیچیدهتری مانند غیرفعال کردن کنترلکنندههای امنیتی را فعال کند. در این حالت، یک مهاجم نیازی به دستورات اسکریپتنویسی نخواهد داشت و میتواند مستقیماً کد دلخواه بدون تأیید را اجرا کند. سادگی بهرهبرداری این احتمال را میدهد که دشمنان تلاش کنند از این آسیبپذیری خاص در فضای سایبری سواستفاده کنند.»

کارشناسان تأکید میکنند که بهرهبرداری از این آسیبپذیریها مستلزم برخورداری مهاجم از اختیارات ادمین است که میتواند به روشهای مختلف به دست آید.

«این آسیبپذیریها دقیقاً مانند BootHole، چالشهای تضمین یکپارچگی بوت دستگاههایی را که به زنجیره تأمین پیچیدهای از تأمینکنندگان و کدهایی که با هم کار میکنند متکی هستند، برجسته میکند. این مسائل نشان میدهد که چگونه آسیبپذیریهای ساده در کد شخص ثالث میتواند کل فرآیند را تضعیف کند.»

برچسب ها: New Horizon Datasys, CryptoPro Secure Disk, CVE-2022-34303, CVE-2022-34302, CVE-2022-34301, BootHole, GRUB2 BootHole, اینترفیس فریمور توسعهپذیر یکپارچه, Unified Extensible Firmware Interface, Boot Loader, بوت لودر, Boot, UEFI Secure Boot, UAC, ARM, بایپس, Patch Tuesday, Secure Boot, UEFI, روت, Shell, Linux, لینوکس, Bitlocker, Bypass, Administrator, Microsoft, آسیبپذیری, windows, Vulnerability, ویندوز, Cyber Security, حملات سایبری, مایکروسافت, backdoor, امنیت سایبری, Cyber Attacks, حمله سایبری, news