استفاده گروه جدید هک ایرانی APT42 از نرمافزارهای جاسوسی سفارشی اندروید

اخبار داغ فناوری اطلاعات و امنیت شبکه

بنا بر ادعاها، یک گروه هک جدید تحت حمایت دولت ایران به نام APT42 با استفاده از یک بدافزار سفارشی اندروید برای جاسوسی از اهداف مورد نظر کشف شده است.

این شرکت امنیت سایبری شواهد کافی جمعآوری کرده است تا مشخص کند که APT42 یک عامل تهدید با حمایت دولتی است که درگیر جاسوسی سایبری علیه افراد و سازمانهای مورد علاقه دولت ایران است.

اولین نشانههای فعالیت APT42 به هفت سال پیش بازمیگردد و حول کمپینهای طولانی فیشینگ میچرخد که مقامات دولتی، سیاستگذاران، روزنامهنگاران، دانشگاهیان سراسر جهان و مخالفان ایرانی را هدف قرار میداد.

هدف هکرها سرقت اطلاعات حساب کاربری است. بااینحال، در بسیاری از موارد، آنها همچنین از یک نوع بدافزار سفارشی اندروید استفاده میکنند که میتواند قربانیان را ردیابی کند، به حافظه دستگاه دسترسی پیدا کند و دادههای ارتباطی را استخراج کند.

کمپینها و اهداف

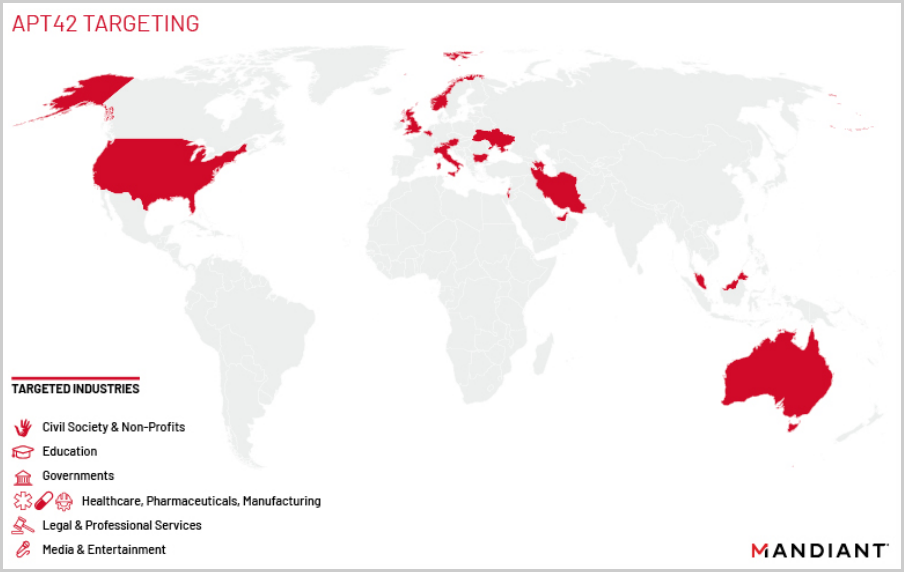

به گفته Mandiant، که فعالیتهای گروه هک جدید را کشف کرد، APT42 از سال ٢٠١۵ حداقل ٣٠ عملیات در ١٤ کشور انجام داده است. بااینحال، این احتمالا تنها بخش کوچکی است که به دلیل اشتباهات امنیتی عملیات ظاهر شده است و امکان ردیابی آنها را فراهم کرده است.

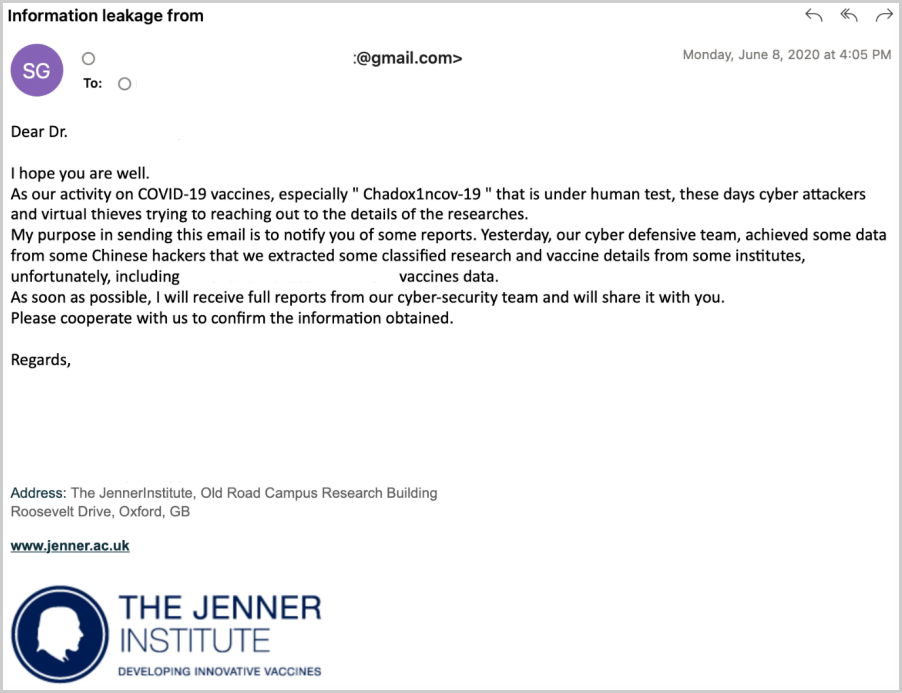

این گروه چندین بار اهداف را تغییر داد تا با علایق در حال تغییر اطلاعات جمعآوری شود. بهعنوان مثال، در سال ٢٠٢٠، APT42 از ایمیلهای فیشینگ جعل هویت یک متخصص واکسنشناس دانشگاه آکسفورد برای هدف قرار دادن داروهای خارجی استفاده کرد.

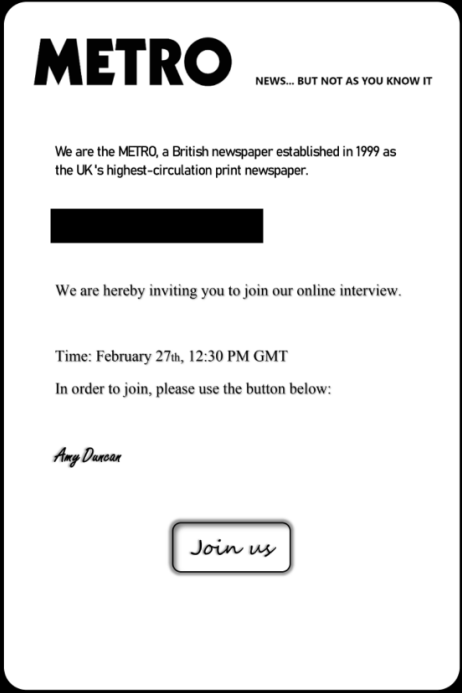

در سال ٢٠٢١، APT42 از آدرسهای ایمیل آسیبدیده از سازمانهای رسانهای ایالات متحده برای هدف قرار دادن قربانیان با درخواستهای مصاحبه جعلی استفاده کرد و به مدت ٣٧ روز با آنها درگیر بود و سپس با یک صفحه جمعآوری اعتبارنامه مواجه شدند.

اخیرا، در فوریه ٢٠٢٢، هکرها با جعل هویت یک خبرگزاری انگلیسی، اساتید علوم سیاسی در بلژیک و امارات متحده عربی را هدف قرار دادند.

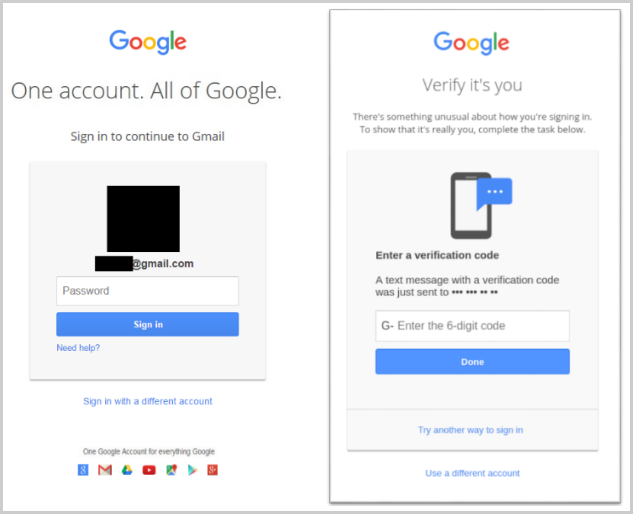

در بیشتر موارد، هکرها با هدایت قربانیان خود به صفحات فیشینگ که بهعنوان پورتالهای ورود قانونی ظاهر میشوند، برای اهدفشان، ینی جمعآوری اعتبارنامه اقدام کردهاند.

آنها این کار را با ارسال لینکهای کوتاه شده یا یک پیوست PDF حاوی دکمههایی انجام میدهند که به صفحات جمعآوری اعتبارنامه هدایت میکند که همچنین قادر به رهگیری کدهای MFA هستند.

نوع بدافزار موبایلی که در کمپینهای APT42 استفاده میشود، به عامل تهدید کمک میکند تا بیشترین اهداف خود را از نزدیک ردیابی کند و روزانه تماسهای تلفنی و صندوقهای پیامک را دریافت کرده و صداهای محیط را ضبط کند.

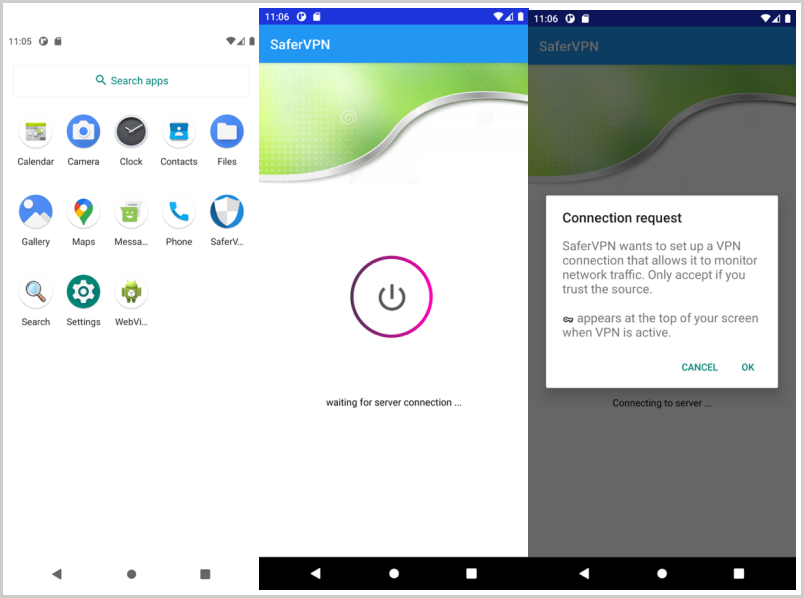

مجموعه Mandiant میگوید که نرمافزار جاسوسی اندروید عمدتا از طریق پیامک حاوی لینکهایی به یک برنامه پیامرسان یا VPN که میتواند به دور زدن محدودیتهای اعمالشده توسط دولت کمک کند، به اهداف ایرانی منتقل میشود.

این شرکت در گزارش فنی خود میگوید : «استفاده از بدافزار Android برای هدف قرار دادن افراد مورد علاقه دولت ایران، APT42 را با روشی سازنده برای بهدست آوردن اطلاعات حساس در مورد اهداف، ازجمله تحرکات، مخاطبین و اطلاعات شخصی ارائه میکند. "

«توانایی ثابت شده گروه در ضبط تماسهای تلفنی، فعال کردن میکروفون و ضبط صدا، استخراج تصاویر و عکسبرداری با دستور، خواندن پیامکها و ردیابی موقعیت مکانی GPS قربانی در لحظه، خطرات واقعی این کمپین را برای قربانیان به همراه دارد.»

بااینحال، Mandiant همچنین گزارش میدهد که صفحات لندینگ برای دانلود برنامههای فوری به زبان عربی را کشف کرده است، بنابراین عوامل تهدید ممکن است بدافزار اندروید را در خارج از ایران نیز مستقر کرده باشند.

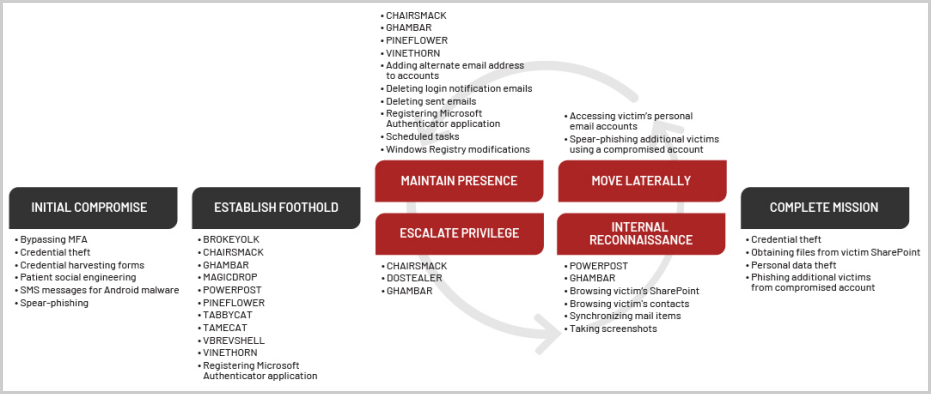

گروه APT42 از مجموعهای غنی از بدافزارهای سفارشی سبک وزن در سیستمهای ویندوز استفاده میکند تا جای پا و محل استقراری ایجاد کند و اعتبارنامههایی را بدزدد که به آنها امکان افزایش اختیارات و انجام شناسایی در شبکه را میدهد.

برای تحرکات جانبی، هکرها ایمیلهای فیشینگ را برای همکاران کاربر در معرض خطر ارسال میکنند. درعینحال، حضور در سیستمهای جدید نقض شده با افزودن وظایف برنامهریزیشده و کلیدهای رجیستری جدید ویندوز ایمن میشود.

ارتباط با باج افزار

مجموعه Mandiant ارتباط بین TTPهای APT42 و فعالیت باج افزار با استفاده از BitLocker را که در نوامبر ٢٠٢١ توسط مایکروسافت گزارش شده است، بررسی کرده است.

در گزارش مایکروسافت توضیح داده شده است : «در یک کمپین مشاهدهشده، گروه PHOSPHORUS، تجهیز Fortinet FortiOS SSL VPN و سرورهای Exchange داخلی پچنشده در سطح جهانی را با هدف استقرار باجافزار در شبکههای آسیبپذیر هدف قرار داده است».

درحالیکه مایکروسافت در گزارش خود این کلاستر تهدید را "PHOSPHORUS" نامید، Mandiant اکنون میگوید شواهد فنی و OSINT کافی برای ارتباط حملات بین APT42 و APT35 وجود دارد.

درنهایت، Mandiant با سطح اطمینان متوسط ارزیابی کرده است که APT42 و APT35 هر دو دستاندرکاران سپاه پاسداران انقلاب اسلامی هستند که تحت تحریمهای ظالمانه ایالات متحده، بهعنوان یک سازمان تروریستی معرفی شده است.

برچسب ها: موبایل, تحریمهای ظالمانه, Fortinet FortiOS SSL VPN, GPS, APT42, Spyware, پیامرسان, Phosphorus, IRGC, سپاه پاسداران انقلاب اسلامی, Mandiant, Iran, جعل هویت, TTP, وی پی ان, Bitlocker, Exchange Server, MFA, ایران, phishing, malware, Android , ransomware , APT35, DroidVPN, Cyber Security, حملات سایبری, جاسوسی سایبری, جاسوسی, مایکروسافت, هکر, فیشینگ, اندروید, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news