افشای تاکتیکهای حملات چهار خانواده مختلف باجافزار که MacOS را هدف قرار میدهند

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت چهار خانواده مختلف باجافزار شامل KeRanger، FileCoder، MacRansom و EvilQuest را معرفی نموده است که بر سیستمهای MacOS اپل تاثیر میگذارند.

تیم اطلاعات تهدید امنیتی مایکروسافت در گزارشی که روز پنجشنبه منتشر کرد، گفت : "در حالی که این خانوادههای بدافزار قدیمی هستند، اما طیف وسیعی از قابلیتها و رفتارهای مخرب ممکن در پلتفرم اپل را نشان میدهند."

مسیر اولیه برای این خانوادههای باجافزار شامل چیزی است که مایکروسافت آن را «روشهای به کمک کاربر یا user-assisted methods» مینامد، که در آن قربانی برنامههای تروجانی را دانلود و نصب میکند.

از طرف دیگر، میتواند بهعنوان یک paylaod مرحله دوم وارد شود که توسط یک بدافزار موجود در میزبان آلوده یا بهعنوان بخشی از یک حمله زنجیره تامین مستقر میشود.

صرف نظر از شیوه روش بهکار گرفته شده، حملات در امتداد مسیر مشابهی پیش میروند و عوامل تهدید بر ویژگیهای سیستم عامل قانونی تکیه میکنند و از آسیبپذیریها برای نفوذ به سیستمها و رمزگذاری فایلهای مورد علاقه استفاده میکنند.

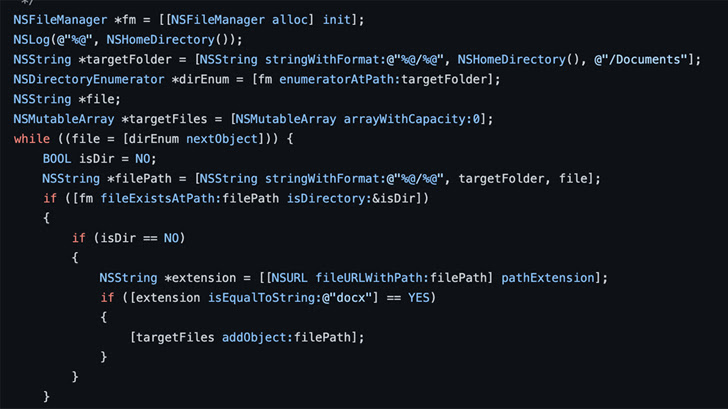

این موارد شامل استفاده از ابزار Find Unix و همچنین فانکشنهای لایبرری مانند opendir، readdir وclosedir برای شمارش فایلها میشود. روش دیگری که توسط مایکروسافت مورد استفاده قرار گرفت، اما توسط سویههای باجافزار مورد استفاده قرار نگرفت، اینترفیس NSFileManager Objective-C است.

همچنین مشاهده شده است که بدافزارهای KeRanger، MacRansom و EvilQuest از ترکیبی از بررسیهای مبتنی بر سختافزار و نرمافزار برای تعیین اینکه آیا بدافزار در یک محیط مجازی در حال اجرا است یا خیر استفاده میکنند تا در برابر تلاشها بری تجزیهوتحلیل و دیباگینگ مقاومت کنند.

بهخصوص بدافزار KeRanger، از تکنیکی به نام اجرای تاخیری یا delayed execution برای فرار از تشخیص استفاده میکند. این کار با عدم فعالیت به مدت سه روز پس از راهاندازی قبل از شروع عملکردهای مخرب خود انجام میشود.

مایکروسافت خاطرنشان کرد که پایداری، که برای اطمینان از اجرای بدافزار حتی پس از راه اندازی مجدد سیستم ضروری است، مشخصا با استفاده از عوامل راه اندازی و صفهای کرنل ایجاد میشود.

درحالیکه FileCoder از ابزار ZIP برای رمزگذاری فایلها استفاده میکند، KeRanger از رمزگذاری AES در حالت زنجیره بلوک رمز یا Cipher Block Chaining (CBC) برای دستیابی به اهداف خود استفاده میکند. از سوی دیگر، MacRansom و EvilQuest هر دو از یک الگوریتم رمزگذاری متقارن استفاده میکنند.

بدافزار EvilQuest که برای اولینبار در جولای ۲۰۲۰ افشا شد، فراتر از باجافزارهای معمولی است و سایر ویژگیهای تروجان، مانند keylogging، به خطر انداختن فایلهای Mach-O با تزریق کد دلخواه و غیرفعال کردن نرمافزار امنیتی را در خود جای داده است.

همچنین دارای قابلیتهایی برای اجرای هر فایلی به طور مستقیم از حافظه است و درواقع هیچ اثری از payload روی حافظه اصلی باقی نمیگذارد.

مایکروسافت میگوید : «باجافزارها همچنان یکی از رایجترین و تاثیرگذارترین تهدیدهایی هستند که سازمانها را تحت تاثیر قرار میدهند، و در مقابل مهاجمان دائما تکنیکهای خود را توسعه میدهند و صنایع تجاری خود را برای هدف قرار دادن شبکه گستردهتری از اهداف بالقوه گسترش میدهند. »

برچسب ها: زنجیره بلوک رمز, Cipher Block Chaining, اجرای تاخیری, delayed execution, NSFileManager Objective-C, closedir, opendir, readdir, Find Unix, user-assisted methods, EvilQuest, KeRanger, FileCoder, MacRansom, سیستم عامل مک, keylogging, حملات باجافزاری, AES, باجافزار, macOS, Microsoft, Apple, اپل, malware, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, مایکروسافت, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news