انتشار بدافزار Escanor RAT از طریق مایکروسافت آفیس و اسناد PDF

اخبار داغ فناوری اطلاعات و امنیت شبکه

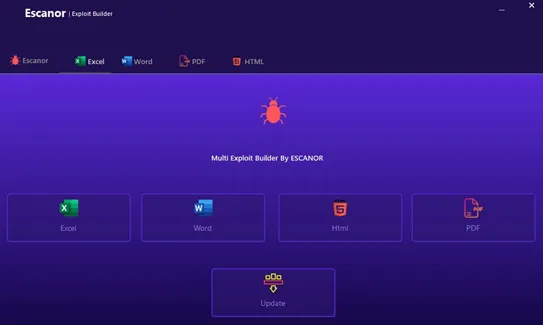

یک ابزار جدید مدیریت از راه دور (RAT) که اسناد مایکروسافت آفیس و Adobe PDF را برای ارائه کدهای مخرب تجهیز میکند، در انجمنهای دارکوب و کانالهای تلگرام مشاهده شده است.

این بدافزار توسط محققان امنیتی در Resecurity در آخر هفته کشف شد و در توصیهای که در روز یکشنبه، ۲۱ اوت ۲۰۲۲ منتشر شد، تحت عنوان Escanor نامگذاری شد.

در این مطلب آمده است: «عاملان تهدید نسخههای مبتنی بر اندروید و رایانه شخصی RAT را به همراه یک ماژول محاسبات شبکه مجازی پنهان (HVNC) و سازنده اکسپلویت برای آلودهسازی اسناد Microsoft Office و Adobe PDF برای ارائه کدهای مخرب ارائه میکنند.»

طبق گفته تیم امنیتی، این RAT برای اولین بار در ۲۶ ژانویه ۲۰۲۲ برای فروش عرضه شد. این بدافزار در ابتدا به عنوان ایمپلنت HVNC طراحی شده بود. این بدافزار به سادگی به مهاجمان اجازه میداد تا یک اتصال راه دور بیصدا را با رایانه قربانی برقرار کنند. این ابزار بعداً به یک RAT تجاری در مقیاس کامل با مجموعهای از ویژگیهای مهم تبدیل شد.

مجموعه Resecurity نوشت: «Escanor شهرت و اعتبار زیادی در دارکوب ایجاد کرده و بیش از ۲۸۰۰۰ مشترک را در کانال تلگرام جذب نموده است. »

«در گذشته، این عامل دقیقاً با همین نام، نسخههای کرک شده دیگر ابزارهای دارکوب، از جمله Venom RAT و Pandora HVNC را منتشر کرد که احتمالاً برای تقویت عملکرد بیشتر Escanor استفاده میشدند.»

در مورد نسخه موبایل Escanor (معروف به Esca RAT)، این بدافزار طبق گزارشها به طور فعال توسط مجرمان سایبری برای حمله به مشتریان بانکداری آنلاین از طریق رهگیری کدهای رمز یکبار مصرف (OTP) استفاده میشود.

در این توصیه نامه آمده است: «این ابزار را میتوان برای جمعآوری مختصات GPS قربانی، نظارت بر ضربههای کلید ورودی، فعال کردن دوربینهای مخفی و مرور فایلها در دستگاههای تلفن همراه از راه دور برای سرقت دادهها استفاده کرد.»

علاوه بر این، Resecurity هشدار داد که نام دامنه استفاده شده توسط Escanor قبلاً در ارتباط با Arid Viper، گروهی فعال در منطقه خاورمیانه در سال ۲۰۱۵ شناسایی شده بود که عمدتاً داراییهای نظامی اسرائیل را هدف قرار میداد.

در مورد Escanor، اکثر قربانیان آن در ایالات متحده، کانادا، امارات متحده عربی، عربستان سعودی، کویت، بحرین، مصر، اسرائیل، مکزیک و سنگاپور شناسایی شدهاند و همچنین برخی از آلودگیها در جنوب شرق آسیا مشاهده شدهاند.

برچسب ها: hidden virtual network computing, remote administration tool, Arid Viper, OTP, Esca RAT, Venom RAT, Pandora HVNC, HVNC, Adobe PDF, Escanor RAT, Escanor, مایکروسافت آفیس, دارکوب, PDF, Microsoft Office, DarkWeb, Microsoft, RAT, malware, Cyber Security, حملات سایبری, Telegram, بدافزار, امنیت سایبری, تلگرام, Cyber Attacks, حمله سایبری, news