توزیع نسخه جدید بدافزار Jupyter از طریق نصب کننده های MSI

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری سیر تکامل و پیشرفت Jupyter را مطالعه کرده و یک .NET infostealer که به عنوان یکی از مهاجمان بخشهای مربوط به حوزه سلامت و مراقبتهای پزشکی و همچنین آموزش شناخته میشود، را شناسایی کردهاند. توانایی این بدافزار، آن را در غلبه بر اکثر راهکارهای اسکن امنیتی اندپوینت منحصر بفرد میکند.

زنجیره تحویل جدید، که توسط Morphisec در ۸ ماه سپتامبر سال جاری مشاهده شده است، تأکید میکند که این بدافزار نه تنها به فعالیت خود ادامه داده است، بلکه نشان میدهد "چگونه عاملان تهدید به توسعه حملات خود برای کارآمدتر و اجتناب ناپذیرتر کردن این بدافزار ادامه میدهند". این شرکت امنیتی اعلام کرد که در حال بررسی مقیاس و وسعت حملات است.

پشتیبانگیری خودکار GitHub

بدافزار Jupyter (با نام مستعار Solarmarker) که برای اولین بار در نوامبر ۲۰۲۰ شناسایی و ثبت شد، احتمالاً مبدأ روسی دارد و عمدتاً دادههای مرورگر Chromium، Firefox و Chrome را هدف قرار میدهد و با قابلیتهای اضافی امکان عملکرد کامل backdoor را فراهم میکند؛ از جمله ویژگیهای آن میتوان به سایفون اطلاعات و بارگذاری جزئیات در سرور کنترل از راه دور و دانلود و اجرای payload بیشتر، اشاره کرد. شواهد بررسیهای تخصصی جمعآوری شده توسط Morphisec نشان میدهد که نسخههای متعددی از Jupyter از ماه میسال ۲۰۲۰ شروع به ظهور و فعالیت کردهاند.

در ماه آگوست سال ۲۰۲۱، Cisco Talos این نفوذ را به "مهاجمی نسبتاً پیچیده که عمدتاً بر سرقت اطلاعات معتبر و باقیمانده متمرکز بود" نسبت داده است. شرکت امنیت سایبری CrowdStrike، در اوایل ماه فوریه این بدافزار را به عنوان یک لودر PowerShell چند مرحلهای و به شدت مبهم توصیف کرد، که منجر به اجرای یک backdoor کامپایل شده. NET میشود.

جلوگیری از حملات باجافزار

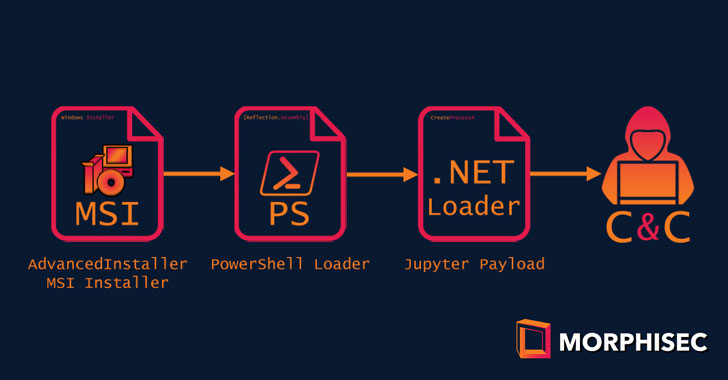

در حالی که حملات قبلی شامل باینری نرمافزارهای معروف مانند Docx2Rtf و Expert PDF بود، آخرین زنجیره تحویل از برنامه PDF دیگری به نام Nitro Pro استفاده میکند. این حملات با استقرار payload نصب MSI با حجم بیش از ۱۰۰ مگابایت شروع میشود و به آنها امکان میدهد موتورهای ضدبدافزار را دورزده و با استفاده از wizard packaging برنامه شخص ثالث به نام Advanced Installer تبدیل به یک نصبکننده مبهم میشوند.

اجرای payload نصب MSI منجر به اجرای یک لودر PowerShell میشود که در یک باینری قانونی از Nitro Pro 13 جاسازی شده است؛ دو گونه آن با گواهی معتبر متعلق به یک مجموعه تجارتی واقعی در لهستان امضا شده است، که به وضوح احتمال جعل یا سرقت گواهی را نشان میدهد. لودر در مرحله نهایی، ماژول Jupyter .NET در حافظه را decode و اجرا میکند.

ناداو لوربر، محقق Morphisec بیان کرد: "تکامل infostealer/backdoor Jupyter از زمانی که ما آن را برای اولین بار در سال ۲۰۲۰ شناسایی کردیم، درستی این جمله را ثابت میکند که عاملان تهدید همیشه در حال نوآوری و پیشرفت هستند. این که این حمله همچنان در VirusTotal در دسته امکان تشخیص کم یا بدون تشخیص است، نشان دهنده امکانات و توانایی است که عاملان تهدید با آن از راهکارهای امنیتی مبتنی بر تشخیص فرار کرده و میگریزند″.

برچسب ها: Nitro Pro 13, infostealer, Jupyter .NET, MSI, Advanced Installer, PDF, Nitro Pro, Docx2Rtf, Solarmarker, Morphisec, .NET infostealer, Jupyter, .NET, PowerShell, cybersecurity, Firefox, malware, Chrome, CrowdStrike, backdoor, Cisco Talos, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری