هدفگیری ساب سیستم ویندوز برای لینوکس توسط بدافزاری جدید با توانایی مصون ماندن شناسایی

اخبار داغ فناوری اطلاعات و امنیت شبکه

تعدادی از نمونههای مخرب برای ساب سیستم ویندوز برای لینوکس (WSL) با هدف به خطر انداختن دستگاههای ویندوزی ایجاد شده است و روش زیرکانهای را نشان میدهد که برای اپراتورها این امکان را فراهم میکند تا از شناسایی مصون بمانند و حتی با وجود تجهیزات ضد بدافزار محبوب و شناخته شده، امکان تشخیص را خنثی کنند.

به مثال "Distinct tradecraft" اولین نمونهای است که نشان میدهد یک عامل تهدیدکننده از WSL برای نصب payload های بعدی سواستفاده کرده است.

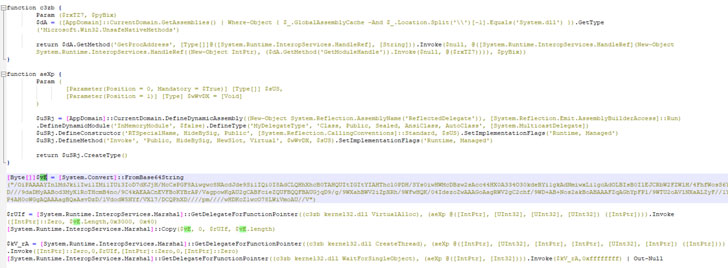

به نقل از هکر نیوز، محققان Lumen Black Lotus Labs در گزارشی که روز پنجشنبه منتشر کردند، گفتند: "این فایلها به عنوان لودرهایی که payload ی را که در نمونه جاسازی شده یا از سرور راه دور بازیابی شده بود و سپس با استفاده از تماسهای API ویندوز به یک فرآیند در حال اجرا تزریق میشد، عمل میکنند".

ساب سیستم ویندوز برای لینوکس، که در آگوست ۲۰۱۶ راهاندازی شد، یک لایه سازگاری است که برای اجرای اجزای دوتایی لینوکس (در قالب ELF) بطور بومی بر روی پلتفرم ویندوز بدون آورهِد ماشین مجازی سنتی یا راهاندازی دوال بوت طراحی شده است.

قدیمیترین موارد طراحی شده به ۳ ماه میسال ۲۰۲۱ برمی گردد که مجموعهای از فایلهای باینری لینوکس، هر دو تا سه هفته یکبار تا ۲۲ آگوست ۲۰۲۱ بارگذاری شدهاند. نه تنها این نمونهها در پایتون ۳ نوشته شده و با PyInstaller به ELF اجرایی تبدیل میشوند، بلکه فایلها همچنین برای بارگیری کد shell را از یک سرور command-and-control از راه دور و با استفاده از PowerShell برای انجام فعالیتهای بعدی در میزبان آلوده استفاده میشوند.

این payload ثانویه "shellcode" به یک فرآیند در حال اجرا ویندوز با استفاده از API Windows تزریق میشود که Lumen آن را "اجرای فایل باینری ELF در Windows" توصیف میکند، اما قبل از آن نمونه در راستی خاتمه دادن به فعالیت محصولات مشکوک آنتی ویروس و ابزارهای تجزیه و تحلیل در دستگاه تلاش مینماید. علاوه بر این، با استفاده از لایبرریهای استاندارد پایتون، برخی از گونههای دیگر را در ویندوز و لینوکس قابل پیوند و ارتباط میکند.

محققان میگویند: "تا کنون ما تعداد محدودی از نمونهها را تنها با یک آدرس IP قابل رویت عمومی شناسایی کردهایم، که نشان میدهد این فعالیت از نظر دامنه و گستره بسیار محدود است و یا به طور بالقوه هنوز در حال توسعه است. همچنان که مرزهای مجزای بین سیستم عاملها همچنان مبهمتر و کمتر میشوند، عاملان تهدید از سطوح حملههای جدید استفاده خواهند کرد″.

برچسب ها: پایتون, Windows Subsystem for Linux, PyInstaller, Lumen, Distinct tradecraft, WSL, Payload, Python, Shell, Linux, لینوکس, cybersecurity, Shellcode, windows, ویندوز, امنیت سایبری, Cyber Attacks, حمله سایبری