آسیبپذیری بیش از ١٧٨ هزار فایروال SonicWall در برابر حملات DoS و RCE

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیتی دریافتهاند که بیش از ١٧٨٠٠٠ فایروال نسل بعدی SonicWall (NGFW) با اینترفیس مدیریتی که آنلاین و متصل به اینترنت هستند، در برابر حملات Denial-of-Service (DoS) و اجرای کد از راه دور (RCE) آسیبپذیر هستند.

این دستگاهها تحت تاثیر دو نقص امنیتی DoS قرار میگیرند که با عناوین CVE-2022-22274 و CVE-2023-0656 ردیابی میشوند، که مورد اول همچنین به مهاجمان امکان اجرای کد از راه دور را میدهد.

جان ویلیامز، مهندس ارشد امنیت در Bishop Fox گفت: "با استفاده از دادههای منبع BinaryEdge، ما فایروالهای SonicWall با اینترفیسهای مدیریتی متصل به اینترنت را اسکن کردیم و دریافتیم که ٧٦٪ (١٧٨٦٣٧ از ٢٣٣٩٨٤) در برابر یک یا هر دو مشکل آسیبپذیر هستند".

به گفته Bishop Fox که این سطح حمله عظیم و گسترده را کشف کرد، اگرچه این دو آسیبپذیری اساسا یکسان هستند زیرا در اثر استفاده مجدد از الگوی کد آسیبپذیر یکسان ایجاد میشوند، اما در مسیرهای مختلف HTTP URI قابل بهرهبرداری هستند.

ویلیامز گفت: "تحقیق اولیه ما ادعای تامینکننده را تایید کرد که هیچ اکسپلویتی در دسترس نیست؛ بااینحال، هنگامی که کد آسیبپذیر را شناسایی کردیم، متوجه شدیم که این همان مشکلی است که یک سال بعد بهعنوان CVE-2023-0656 اعلام شد".

وی افزود: "ما متوجه شدیم که CVE-2022-22274 توسط همان الگوی کد آسیبپذیر در مکان دیگری ایجاد شده است، و این اکسپلویت در برابر سه مسیر URI اضافی کار میکند".

حتی اگر مهاجمان نتوانند کدی را روی یک ابزار مورد نظر اجرا کنند، میتوانند از آسیبپذیریها برای تحمیل تغییر وضعیت آن به حالت تعمیر و نگهداری استفاده کنند، که نیاز به مداخله ادمینها برای بازگرداندن عملکرد استاندارد را دارد.

بنابراین، حتی اگر مشخص نشود که آیا اجرای کد از راه دور امکانپذیر است، مهاجمان مخرب همچنان میتوانند از این آسیبپذیریها برای غیرفعال کردن فایروالهای لبه ورودی شبکه و دسترسی VPN که به شبکههای سازمانی ارائه میکنند، استفاده نمایند.

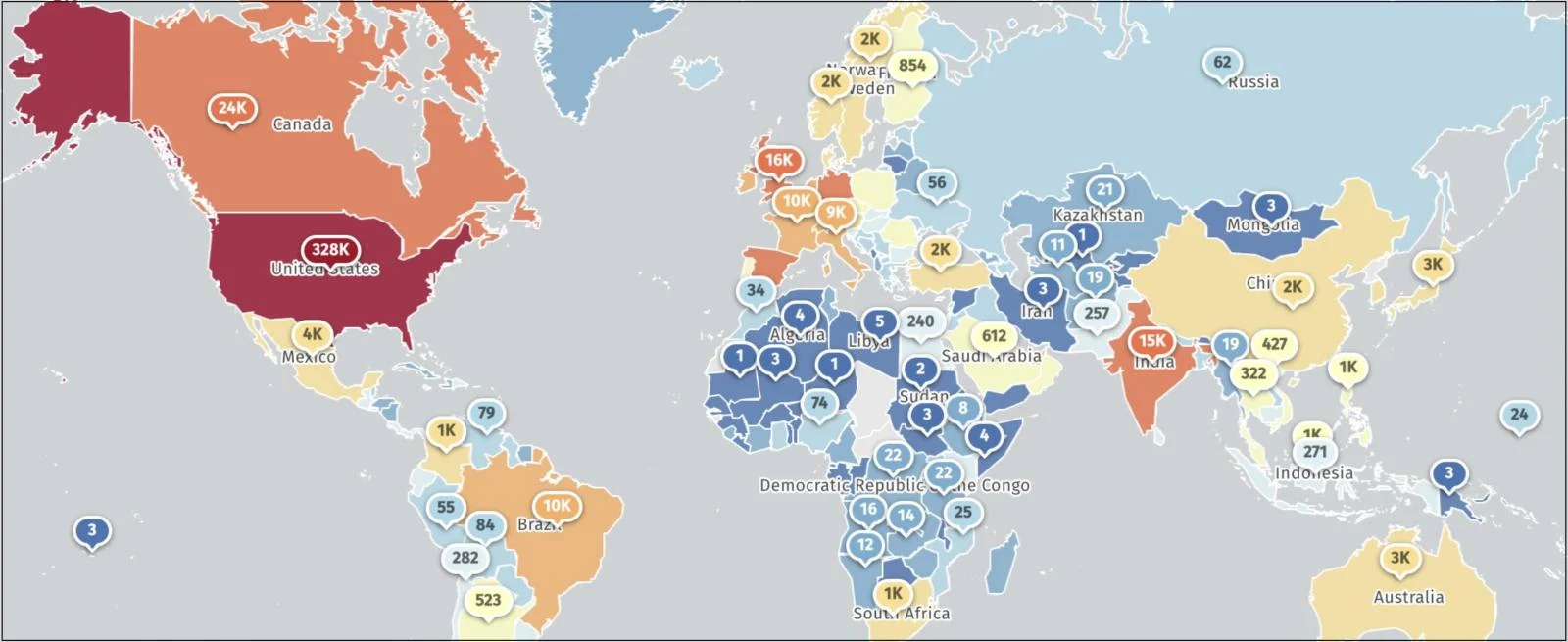

بر اساس دادههای پلتفرم نظارت بر تهدید Shadowserver، بیش از ۵٠٠٠٠٠ فایروال SonicWall در حال حاضر بهصورت آنلاین فعال هستند که بیش از ٣٢٨٠٠٠ آنها در ایالات متحده است.

درحالیکه تیم پاسخگویی به حوادث امنیتی محصول SonicWall (PSIRT) میگوید هیچ اطلاعی از سواستفاده از این آسیبپذیریها در فضای سایبری ندارد، اما حداقل یک اکسپلویت اثبات مفهوم (PoC) بهصورت آنلاین برای CVE-2022-22274 در دسترس است.

ویلیامز گفت: "آزمایشگاههای SSD یک نگارش فنی از باگ را با اثبات مفهومی منتشر کرده بود، و به دو مسیر URI اشاره کرده بود که در آنها میتوان باگ را راهاندازی کرد".

به ادمینها توصیه میشود که اطمینان حاصل کنند که اینترفیس مدیریتی تجهیزات SonicWall NGFW بهصورت آنلاین در دسترس قرار نمیگیرد و تجهیزات را در اسرع وقت به آخرین نسخههای فریمور ارتقا دهند.

دستگاههای SonicWall قبلا هدف حملات سایبری جاسوسی و باندهای باجافزاری ازجمله HelloKitty و FiveHands قرارگرفتهاند.

بهعنوان مثال، در ماه مارس گذشته، SonicWall PSIRT و Mandiant فاش کردند که هکرهای چینی مشکوک بدافزار سفارشی را بر روی دستگاههای Secure Mobile Access (SMA) پچنشده SonicWall برای تداوم طولانی مدت در کمپینهای جاسوسی سایبری نصب کردهاند.

همچنین در ماه جولای به مشتریان هشدار داده شد که فورا چندین نقص بایپس احراز هویت بحرانی را در مدیریت فایروال GMS و محصولات گزارش شبکه Analytics شرکت اصلاح کنند.

لیست مشتریان SonicWall شامل بیش از ۵٠٠٠٠٠ کسبوکار از بیش از ٢١۵ کشور و منطقه، ازجمله سازمانهای دولتی و برخی از بزرگترین شرکتها در سراسر جهان است.

برچسب ها: URI, SMA, HTTP URI, CVE-2023-0656, CVE-2022-22274, GMS, Cyber Warfare, Exploit, NGFW, Secure Mobile Access, RCE, HelloKitty, FiveHands, DoS, Sonicwall, cybersecurity, bug, آسیبپذیری, Remote Code Execution, Vulnerability, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news