آسیبپذیری شدید فریمور BMC کمپانی Supermicro در برابر چندین نقص بحرانی

اخبار داغ فناوری اطلاعات و امنیت شبکه

آسیبپذیریهای امنیتی متعددی در اینترفیس مدیریت پلتفرم هوشمند یا Intelligent Platform Management Interface (IPMI) برای کنترلکنندههای مدیریت پایه (BMC) سوپرمیکرو افشا شده است که میتوانند منجر به افزایش اختیار و اجرای کد مخرب در سیستمهای آسیبدیده شوند.

هفت نقص، که از CVE-2023-40284 تا CVE-2023-40290 ردیابی شدهاند، بر اساس گزارش Binarly، از نظر شدت در رده شدید تا بحرانی متفاوت هستند و به مهاجمان احراز هویت نشده اجازه میدهند تا به سیستم BMC دسترسی روت داشته باشند. Supermicro بروزرسانی فریمور BMC را برای رفع باگها منتشر کرده است.

تراشههای BMC پردازندههای خاصی روی مادربردهای سرور هستند که از مدیریت از راه دور پشتیبانی میکنند و ادمینها را قادر میسازد تا شاخصهای سختافزاری مانند دما، تنظیم سرعت فن و بروزرسانی سیستم عامل UEFI را کنترل کنند. علاوه بر این، تراشههای BMC حتی اگر سیستم عامل میزبان آفلاین باشد، عملیاتی میمانند، و آنها را به مسیرهای حمله جذاب و پرسودی برای استقرار بدافزارهای دائمی تبدیل میکند.

توضیح مختصری از هر یک از آسیبپذیریها در زیر آمده است:

• نقصهای CVE-2023-40284، CVE-2023-40287، و CVE-2023-40288 (نمرات CVSS: 9.6)؛ سه نقص cross-site scripting (XSS) هستند که به مهاجمان از راه دور و احراز هویت نشده اجازه میدهند تا کد دلخواه جاوا اسکریپت را در زمینه کاربر BMC وارد شده، اجرا کنند.

• نقصهای CVE-2023-40285 و CVE-2023-40286 (امتیاز CVSS: 8.6)؛ دو نقص cross-site scripting (XSS) که به مهاجمان از راه دور و احراز هویت نشده اجازه میدهد تا کد جاوا اسکریپت دلخواه را در زمینه کاربر BMC وارد شده به وسیله آلوده کردن کوکیهای مرورگر یا آلودهکردن استوریج محلی، اجرا کنند.

• نقص CVE-2023-40289 (امتیاز CVSS: 9.1)؛ یک نقص در تزریق فرمان سیستم عامل که امکان اجرای کد مخرب را بهعنوان کاربر با سطح اختیارات ادمین فراهم میکند.

• نقص CVE-2023-40290 (امتیاز CVSS: 8.3)؛ یک نقص cross-site scripting (XSS) ست که به مهاجمان از راه دور و احراز هویت نشده اجازه میدهد تا کد جاوا اسکریپت دلخواه را در زمینه کاربر BMC وارد شده اجرا کنند. اما این امر فقط زمانی امکانپذیر است که کاربر از Internet Explorer 11 و در محیط ویندوز استفاده میکنند.

مجموعهBinarly در یک تحلیل فنی که این هفته منتشر شد گفت: "CVE-2023-40289 بسیار مهم است زیرا به مهاجمان تایید شده اجازه میدهد تا دسترسی روت داشته باشند و به طور کامل سیستم BMC را در معرض خطر قرار دهند".

این مجموعه افزود: "این اختیارات، به شما امکان میدهد تا حمله را حتی در زمانی که کامپوننت BMC راه اندازی مجدد میشود، ادامه دهید و بهصورت جانبی در زیرساخت آسیب دیده حرکت کنید و سایر اندپوینتها را آلوده کنید".

شش آسیبپذیری دیگر (CVE-2023-40284، CVE-2023-40287، و بخصوص CVE-2023-40288) میتوانند برای ایجاد یک حساب کاربری با اختیارات ادمین برای کامپوننت سرور وب نرمافزار BMC IPMI استفاده شوند.

در نتیجه، یک مهاجم از راه دور که به دنبال کنترل سرورها است میتواند آنها را با CVE-2023-40289 ترکیب کند تا دستور تزریق را انجام دهد و به امکان اجرای کد دست یابد. در یک سناریوی فرضی، این میتواند به شکل ارسال یک ایمیل فیشینگ حاوی یک لینک مخرب به آدرس ایمیل ادمین باشد که با کلیک کردن، اجرای payload مربوط به XSS را آغاز میکند.

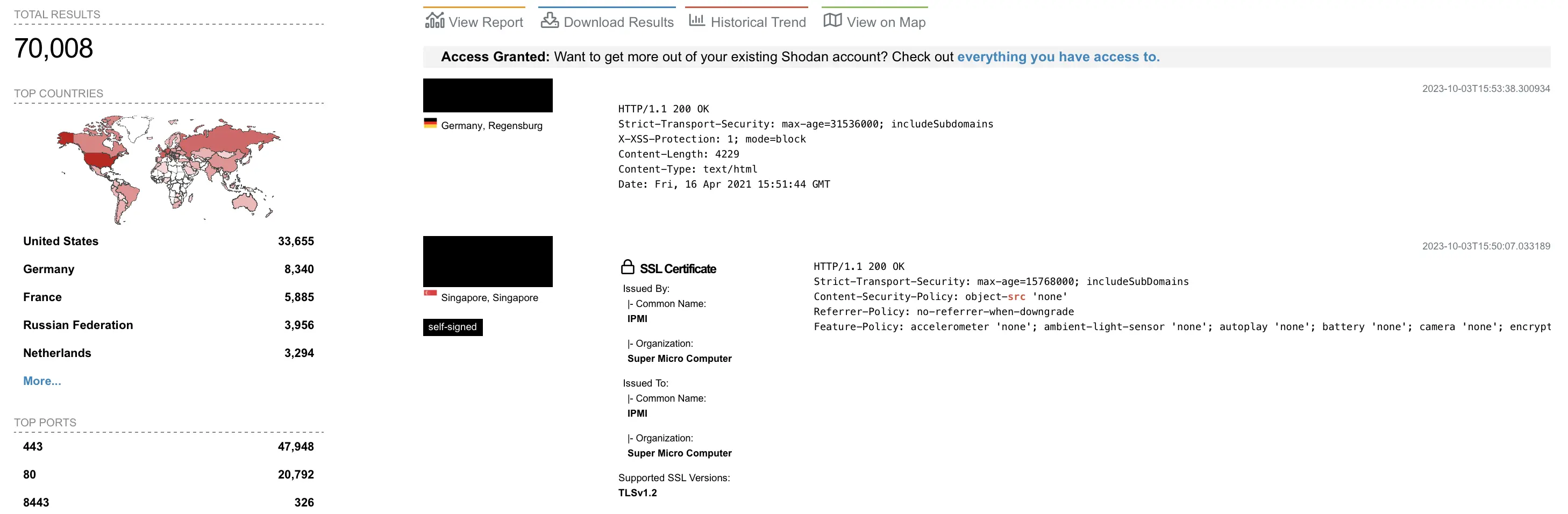

در حال حاضر هیچ مدرکی مبنی بر سواستفاده مخرب از آسیبپذیریها در فضای سایبری وجود ندارد، اگرچه Binarly گفت که بیش از 70000 نمونه از اینترفیسهای وب Supermicro IPMI متصل به اینترنت را در آغاز اکتبر 2023 مشاهده کرده است، که شامل کشورهایی چون آمریکا، آلمان، روسیه، ایران و سایرین میشوند.

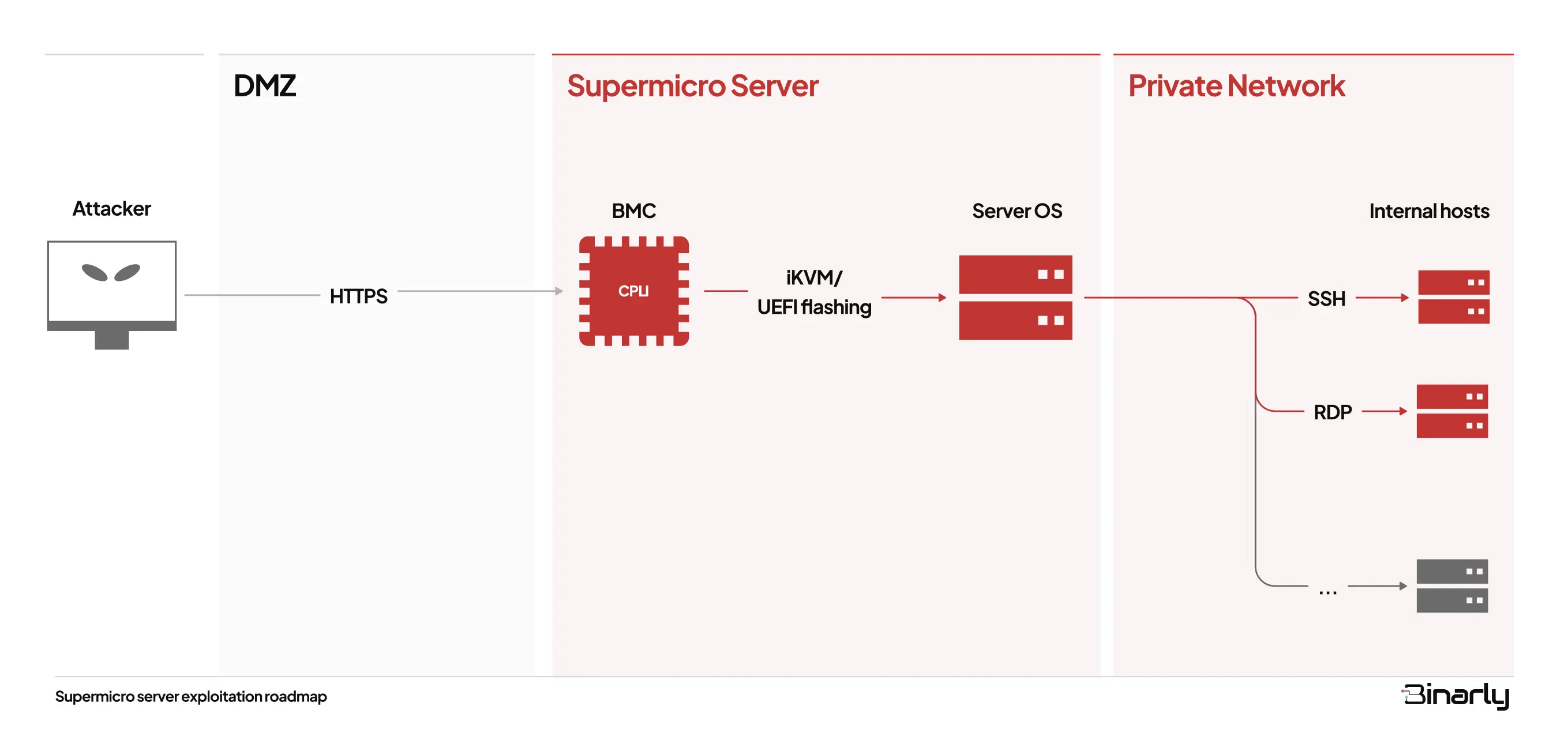

شرکت امنیتی فریمور توضیح داد: "اول، میتوان از راه دور سیستم BMC را با بهرهبرداری از آسیبپذیریهای موجود در کامپوننت وب سرور متصل به اینترنت، به خطر انداخت".

در ادامه افزودند: "سپس مهاجم میتواند از طریق عملکرد قانونی کنترل از راه دور iKVM BMC یا با فلش کردن UEFI سیستم مورد نظر با سیستم عامل مخرب که امکان کنترل مداوم سیستم عامل میزبان را فراهم میکند، به سیستم عامل سرور دسترسی پیدا کند. از آن پس، هیچچیز مانع از حرکت جانبی مهاجم در درون شبکه داخلی نمیشود و میزبانهای دیگر را به خطر میاندازد".

در اوایل سالجاری، دو نقص امنیتی در BMCهای AMI MegaRAC آشکار شد که در صورت بهرهبرداری موفقیتآمیز، به عوامل تهدید اجازه میدهد تا از راه دور سرورهای آسیبپذیر را کنترل کرده و بدافزار را در آنها مستقر کنند.

برچسب ها: web interface, اینترفیس مدیریت پلتفرم هوشمند, سوپرمیکرو, Supermicro IPMI, CVE-2023-40290, CVE-2023-40289, CVE-2023-40286, CVE-2023-40285, CVE-2023-40288, CVE-2023-40284, CVE-2023-40287, baseboard management controller, IPMI, Intelligent Platform Management Interface, Supermicro, تزریق فرمان, BMC, Component, کامپوننت, فریمور, Firmware, Cross-Site Scripting, XSS, Command Injection, آسیبپذیری, malware, Cyber Security, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news