آسیبپذیری در EDR شرکت Elastic به بدافزارها اجازه فرار میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکههشدار روز-صفر: آسیبپذیری در EDR شرکت Elastic به بدافزارها اجازه فرار میدهد

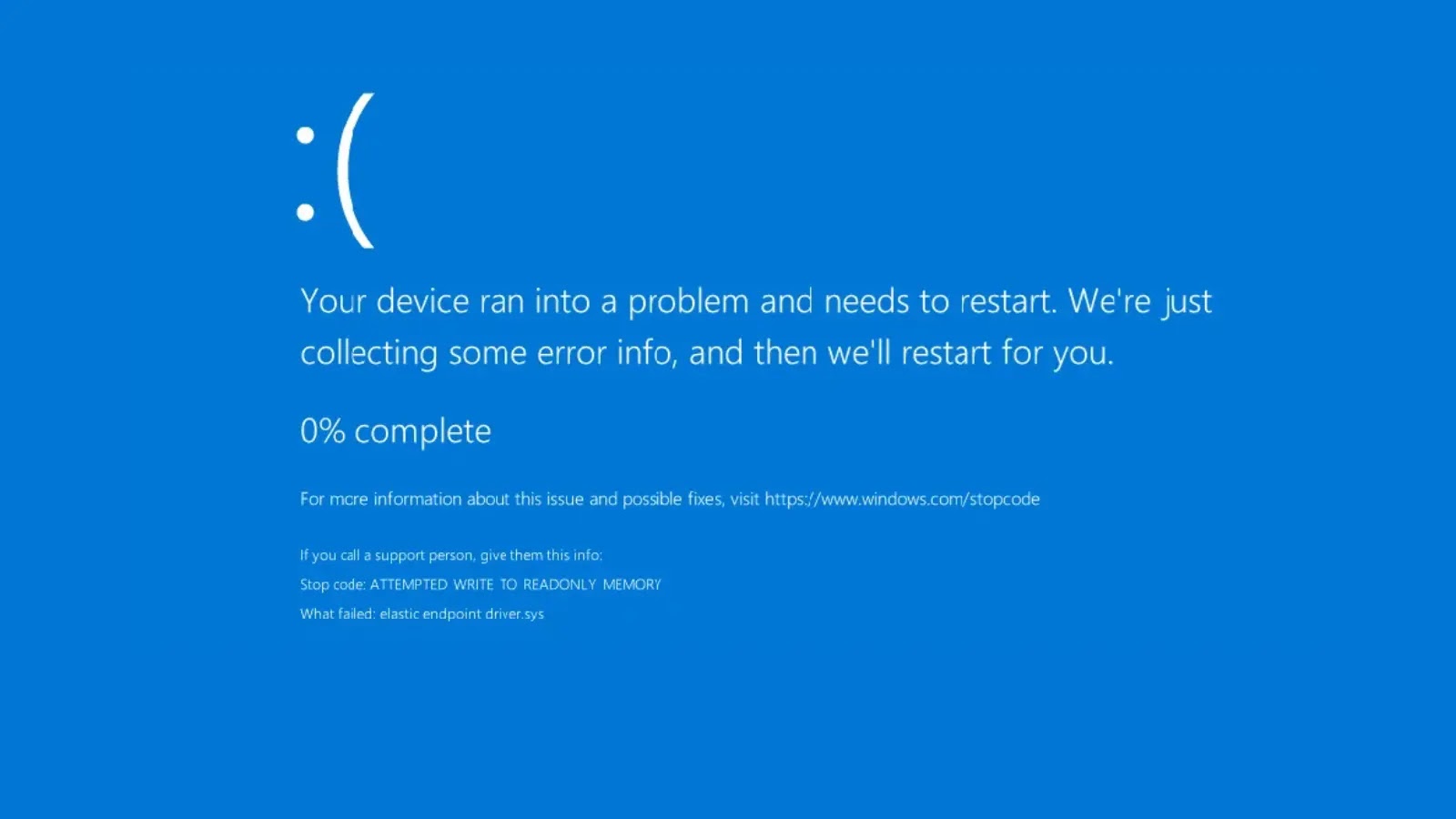

یک آسیبپذیری امنیتی حیاتی و از نوع "روز-صفر" (Zero-Day) در محصول امنیتی Elastic Defend (EDR) شناسایی شده است که به طور فعال توسط مهاجمان مورد سوءاستفاده قرار میگیرد. این نقص که به شناسه CVE-2025-7899 ردیابی میشود، به بدافزارها اجازه میدهد تا مکانیزمهای حفاظتی این محصول امنیتی قدرتمند را دور زده و غیرفعال کنند. شرکت Elastic با تأیید این موضوع، یک وصله اضطراری منتشر کرده و از تمام مشتریان خود خواسته است تا در سریعترین زمان ممکن سیستمهای خود را بهروزرسانی کنند.

جزئیات آسیبپذیری چیست؟

-

شناسه: CVE-2025-7899

-

نوع تهدید: دور زدن مکانیزمهای امنیتی (Security Feature Bypass)

-

سیستم هدف: محصول Elastic Defend (بخشی از Elastic Agent) در نسخههای قبل از 8.9.1.

-

تأثیر: غیرفعال شدن کامل قابلیتهای حفاظتی EDR، که به بدافزارها (مانند باجافزار و ابزارهای جاسوسی) اجازه میدهد بدون شناسایی شدن، بر روی سیستم اجرا شوند.

-

پیشنیاز حمله: مهاجم باید ابتدا از طریق روش دیگری (مانند فیشینگ) به سیستم دسترسی اولیه پیدا کرده و قابلیت اجرای کد را داشته باشد.

-

وضعیت: وصله اضطراری توسط Elastic منتشر شده است. بهرهبرداری فعال (Zero-day) از این نقص در حملات سایبری واقعی مشاهده شده است.

تکنیک چگونه عمل میکند؟

این آسیبپذیری به بدافزار اجازه میدهد تا خود ابزار امنیتی را فریب داده و از کار بیندازد:

-

نفوذ اولیه: مهاجم با استفاده از روشهایی مانند ایمیل فیشینگ یا یک آسیبپذیری دیگر، یک فایل مخرب اولیه را بر روی سیستم قربانی که توسط Elastic EDR محافظت میشود، اجرا میکند.

-

سوءاستفاده از نقص: بدافزار با سوءاستفاده از یک نقص منطقی در نحوه مدیریت فرآیندها توسط درایور Elastic EDR، خود را به عنوان یک فرآیند معتبر و قابل اعتماد به سیستم معرفی میکند.

-

غیرفعال کردن حفاظت: با این کار، بدافزار میتواند سیاستهای امنیتی Elastic Defend را برای فرآیند خود غیرفعال کرده و از نظارت و مسدودسازی آن جلوگیری کند. در واقع، EDR کور شده و دیگر قادر به دیدن فعالیتهای مخرب بدافزار نیست.

-

اجرای پیلود نهایی: پس از خلع سلاح کردن ابزار امنیتی، بدافزار اصلی (مانند یک باجافزار) بدون هیچ مانعی اجرا شده، فایلها را رمزگذاری کرده و یا به سرقت اطلاعات میپردازد.

وضعیت فعلی تهدید

شرکت Elastic به طور رسمی تأیید کرده است که شواهدی از بهرهبرداری محدود از این آسیبپذیری در حملات هدفمند را مشاهده کرده است. با توجه به ماهیت "روز-صفر" بودن این تهدید، مهاجمان قبل از اینکه اکثر سازمانها فرصتی برای نصب وصله داشته باشند، از آن برای نفوذ به شبکهها استفاده کردهاند. این آسیبپذیری به دلیل اینکه مستقیماً قلب یک محصول امنیتی را هدف قرار میدهد، دارای شدت "بالا" (High) ارزیابی شده است.

چگونه از خود محافظت کنیم؟

-

نصب فوری وصله امنیتی: این تنها راهکار قطعی و فوری است. مدیران سیستم باید در اسرع وقت Elastic Agent را در تمام نقاط پایانی (Endpoints) به نسخه 8.9.1 یا بالاتر ارتقا دهند.

-

اعمال قوانین شناسایی سفارشی: تا پیش از اعمال وصله، سازمانها میتوانند از قوانین شناسایی (Detection Rules) برای رصد رفتارهای مشکوکی که ممکن است به بهرهبرداری از این نقص مرتبط باشد، استفاده کنند.

-

تقویت دفاع در عمق: این حادثه اهمیت داشتن چندین لایه امنیتی را یادآوری میکند. اطمینان حاصل کنید که فایروالهای شبکه، سیستمهای امنیت ایمیل و سایر کنترلهای امنیتی شما بهروز و فعال هستند تا از نفوذ اولیه جلوگیری شود.

-

محدود کردن امتیازات کاربران: جلوگیری از اجرای کد توسط کاربران با امتیازات مدیریتی، سطح حمله برای اجرای بدافزارهای اولیه را کاهش میدهد.

چرا این تهدید مهم است؟

اهمیت این تهدید در این است که به طور مستقیم اعتماد به یک ابزار امنیتی کلیدی را از بین میبرد. راهکارهای EDR به عنوان آخرین و یکی از مهمترین خطوط دفاعی در برابر بدافزارهای پیشرفته بر روی نقاط پایانی عمل میکنند. یک آسیبپذیری که به مهاجم اجازه میدهد این خط دفاعی را به طور کامل غیرفعال کند، یک "کلید طلایی" برای گروههای باجافزاری و سایر مهاجمان محسوب میشود، زیرا به آنها اجازه میدهد تا با اطمینان بالا، عملیات مخرب خود را با موفقیت به اتمام برسانند. وجود چنین نقصی یک حس امنیت کاذب در سازمان ایجاد کرده و میتواند منجر به خسارات جبرانناپذیری شود.

برچسب ها: شبکه, Network, Cyberattack, Update, cybersecurity, Vulnerability, PaloAlto Networks, بدافزار, حمله سایبری, news, Elastic, EDR