استفاده مجرمان سایبری از موتور قدرتمند BatCloak برای تولید بدافزارهای غیرقابل شناسایی

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان یک موتور مبهم بدافزار کاملا غیرقابل شناسایی (FUD) به نام BatCloak را که توسط عوامل تهدید استفاده میشود را گزارش کردهاند.

محققان Trend Micro، که موتور مبهمسازی بدافزار کاملا غیرقابل شناسایی (FUD) با نام BatCloak مورد تجزیهوتحلیل قرار دادهاند که توسط عوامل تهدید برای ارائه مخفیانه بدافزارهایشان از سپتامبر ٢٠٢٢ استفاده میشود.

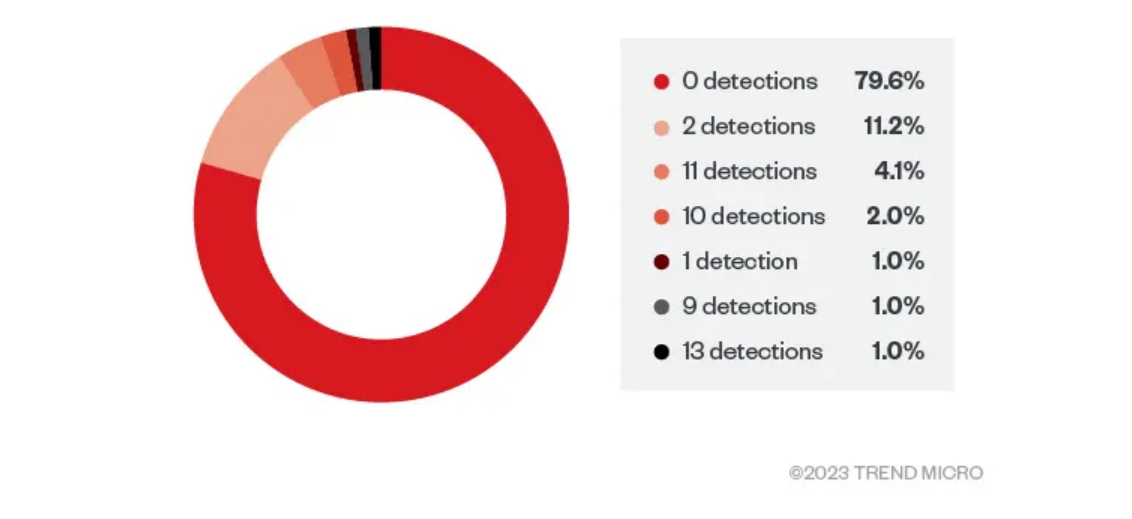

نمونههای تجزیهوتحلیل شده توسط متخصصان توانایی قابل توجهی در دور زدن مداوم راهحلهای ضد بدافزار را نشان دادند.

محققان دریافتند که ٨٠ درصد از نمونههای بازیابی شده از راهحلهای امنیتی امکان تشخیص صفر را داشتند. میانگین نرخ تشخیص برای مجموعه نمونه کلی ٧٨٤ مورد استفاده توسط کارشناسان کمتر از یک بود.

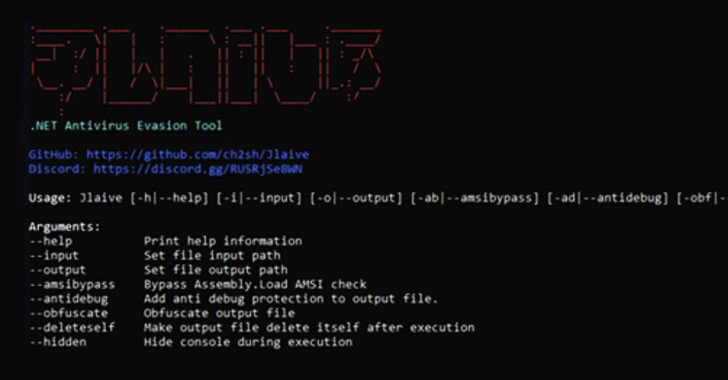

محققان دریافتند که موتور BatCloak بخشی از سازنده FUD به نام Jlaive است که در سال ٢٠٢٢ شروع به فعالیت کرده است.

تجزیهوتحلیل مخزن Jlaive تلاش توسعهدهنده (ch2sh) در فناوریهای FUD را نشان داد. توسعهدهندگان از رمزگذاری AES استفاده کردند و تکنیکهایی را برای دور زدن رابط اسکن ضد بدافزار یا Anti-malware scan interface (AMSI) پیادهسازی کردند.

پس از اینکه مخزن حاوی ابزار متن باز در سپتامبر ٢٠٢٢ حذف شد، از آن زمان توسط سایر عوامل تهدید کلون و اصلاح شده است. محققان نسخههای اصلاح شده و کلونهای Jlaive را بهعنوان یک سرویس یکبار مصرف برای خرید بهجای یک مدل کلاسیک مبتنی بر حق اشتراک، ارائه کردند.

درحالیکه بسیاری از مخازن حاوی نسخههای اصلاح شده یا شبیهسازی شده Jlaive، همچنان از سایتهای میزبان کد مانند GitHub و GitLab حذف میشوند، عوامل تهدید همچنان به آپلود کد ادامه میدهند و در برخی موارد تیم توسعه نیز به زبانهای دیگر مانند Rust پورت میکنند.

اساسا Jlaive به نسخه اصلاح شده Nettitudes RunPE (runpe.dll)، یک C# متن باز، بارگذار رفلکتیو برای باینریهای مدیریت نشده، برای حفظ payload در حافظه و اجرای چندین فایل اجرایی پرتابل (PE) از داخل یک فرآیند (گردآوری فرآیند) متکی است.

محققان گزارش دادند که موتور BatCloak، موتور اصلی الگوریتم مبهمسازی Jlaive است و شامل LineObfuscation.cs و FileObfuscation.cs میباشد. الگوریتم دوم شامل منطق مورد استفاده برای مبهم کردن فایلهای دستهای (batch) است.

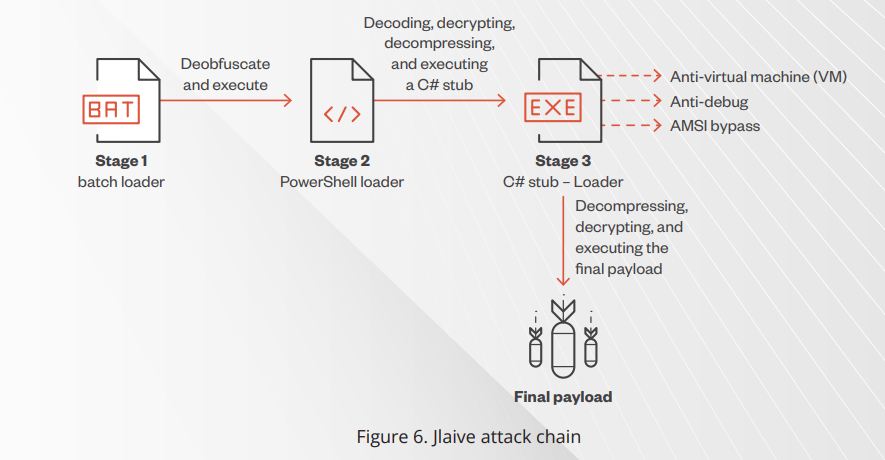

از دیگر سو، payload نهایی با استفاده از سه لایه، یک لودر سی شارپ، یک لودر PowerShell و یک بارگذار دستهای پک میشود.

تجزیهوتحلیل منتشر شده توسط Trend Micro میگوید: "آخرین مرحله برای سازنده، تولید یک لودر دستهای است. بچ لودر حاوی یک لودر PowerShell مبهم و یک باینری خرد C# رمزگذاری شده است. "

موتور BatCloak به طور مداوم به روز میشد، آخرین نسخه، با نام ScrubCrypt، برای اولینبار توسط Fortinet FortiGuard Labs مشاهده شده است.

موتور ScrubCrypt به گونهای طراحی شده است که شامل آزمایش بر روی مجموعهای از بدافزارهای محبوب مانند Amadey، AsyncRAT، DarkCrystal RAT، Pure Miner، Quasar RAT، RedLine Stealer، Remcos RAT، SmokeLoader، VenomRAT و Warzone RAT (معروف به Ave Maria) باشد.

تکامل BatCloak بر انعطافپذیری و سازگاری این موتور تاکید میکند و توسعه مبهمکنندههای دستهای FUD را برجستهتر میکند.

برچسب ها: obfuscation, Ave Maria, VenomRAT, Amadey, AsyncRAT, DarkCrystal RAT, Pure Miner, Quasar RAT, ScrubCrypt, Nettitudes RunPE, ch2sh, Anti-malware scan interface, Jlaive, Fully Undetectable, FUD, Engine, BatCloak, Warzone RAT, Remcos RAT, Rust, SmokeLoader, AMSI, RedLine Stealer, AES, Loader, Payload, PowerShell, Github, malware, ضد بدافزار, تهدیدات سایبری, Cyber Security, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news