افشای باگ RCE بدون تایید هویت در SSL-VPN شرکت Fortinet

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه Fortinet از مشتریان خود خواست که دستگاههای خود را در برابر آسیبپذیری FortiOS SSL-VPN که بهطور فعال مورد سواستفاده قرار میگیرد، پچ کنند، زیرا این نقص میتواند امکان اجرای کد از راه دور بدون نیاز به احراز هویت را در دستگاهها فراهم کند.

نقص امنیتی که عنوان CVE-2022-42475 معرفی میشود و یک اشکال سرریز بافر مبتنی بر heap در FortiOS sslvpnd است. هنگامی که این نقص مورد سواستفاده قرار میگیرد، میتواند بهکاربران احراز هویت نشده اجازه دهد تا دستگاهها را از راه دور تخریب کنند و به طور بالقوه اجرای کد را انجام دهند.

شرکت Fortinet در یک توصیه امنیتی که امروز منتشر شد، هشدار داد : «یک آسیبپذیری سرریز بافر مبتنی بر heap [CWE-122] در FortiOS SSL-VPN ممکن است به مهاجم تایید نشده از راه دور اجازه دهد تا کد یا کامند دلخواه را از طریق درخواستهای ساختهشده خاص اجرا کند».

همانطور که توسط LeMagIT گزارش شده است، شرکت فرانسوی امنیت سایبری Olympe Cyberdefense برای اولینبار آسیبپذیری Zero-Day یا روز صفر Fortinet را افشا کرد و بهکاربران هشدار داد که لاگهای خود را برای فعالیت مشکوک تا زمان انتشار پچ نظارت و بررسی کنند.

شرکت Fortinet بیسر و صدا و بدون اعلان عمومی، این باگ را در تاریخ ٢٨ نوامبر در FortiOS 7.2.3 (سایر نسخههایی که قبلا منتشر شدهاند) برطرف کرد، بدون اینکه اطلاعاتی در مورد سواستفاده از آن بهعنوان روز صفر منتشر کند.

بااینحال، خبرگزاریها دریافتهاند که این شرکت در ٧ دسامبر یک توصیه امنیتی خصوصی TLP:Amber برای مشتریان با اطلاعات بیشتر درباره این باگ صادر کرده است.

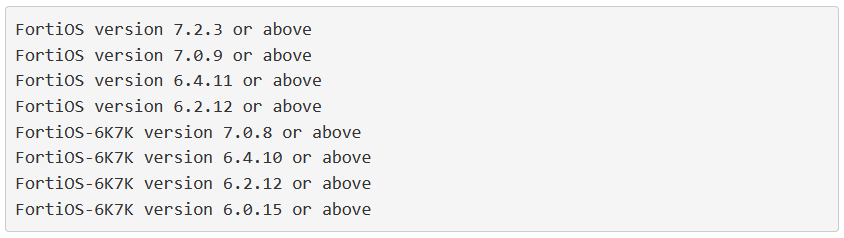

امروز، Fortinet توصیههای امنیتی FG-IR-22-398 را منتشر کرد و به طور عمومی هشدار داد که این آسیبپذیری به طور فعال در حملات مورد سواستفاده قرارگرفته است و همه کاربران باید برای رفع این باگ به نسخههای زیر بروزرسانی شوند.

سواستفاده فعال در حملات

درحالیکه Fortinet هیچ اطلاعاتی در مورد نحوه بهرهبرداری از این نقص ارائه نکرده است، آنها IOCهای مربوط به حملات را به اشتراک گذاشتند.

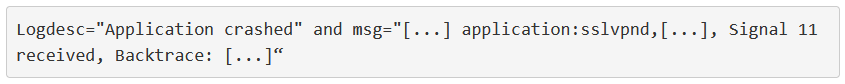

همانطور که قبلا توسط Olympe Cyberdefense و اکنون Fortinet به اشتراک گذاشته شده است، هنگامی که این آسیبپذیری مورد سواستفاده قرار میگیرد، ورودیهای زیر را در لاگها ایجاد میکند :

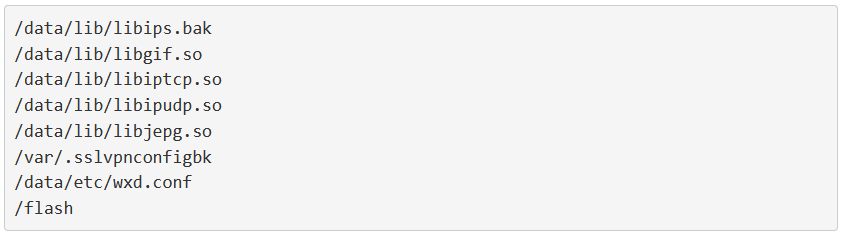

مجموعه Fortinet هشدار داد که آرتیفکتهای سیستم فایل زیر در دستگاههای مورد سواستفاده، قرار میگیرند :

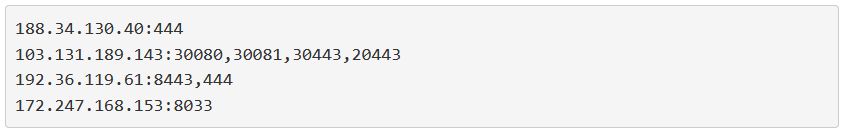

همچنین Fortinet فهرستی از آدرسهای IP که از این آسیبپذیری استفاده میکنند را به اشتراک گذاشت که در زیر فهرست شده است.

از میان این آدرسهای IP، شرکت اطلاعاتی تهدید Gray Noise آدرس 103.131.189.143 را شناسایی کرده است که قبلا در ماه اکتبر اسکنهای شبکه را انجام میداد.

اگر نمیتوانید پچها را فورا اعمال کنید، Olympe Cyberdefense به مشتریان فورتینت پیشنهاد میکند لاگها را نظارت کنند، عملکرد VPN-SSL را غیرفعال کنند و قوانین دسترسی را برای محدود کردن اتصالات از آدرسهای IP خاص ایجاد کنند.

برچسب ها: buffer overflow, FG-IR-22-398, TLP:Amber, FortiOS 7.2.3, CWE-122, Log, پچ, Heap, RCE, روز صفر, FortiOS, Fortinet, Patch, باگ, bug, Remote Code Execution, دفاع سایبری, Cyber Security, امنیت سایبری, Cyber Attacks, حمله سایبری, news