انتشار اطلاعات حساس باند باج افزار Conti به صورت آنلاین

اخبار داغ فناوری اطلاعات و امنیت شبکه

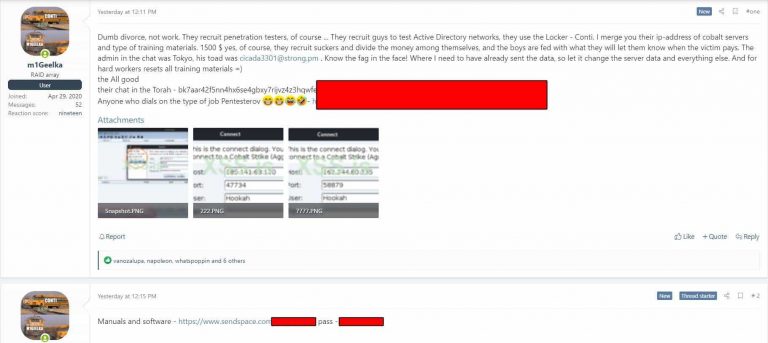

کاربری با عنوان و نام کاربری "m1Geelka" از این تفکر که هکرهای استخدام شده توسط باند باج افزار Conti دستمزد قابل قبولی ندارند، ابراز نارضایتی کرد.

طی یک دهه گذشته، ما شاهد طیف وسیعی از حملات باج افزارها بوده ایم. اما به ندرت می توانیم نگاهی اجمالی به خودی خود به نحوه هماهنگی حملاتی که توسط این گروه ها انجام میپذیرد، داشته باشیم. در آخرین مورد، مدلی از این حادثه رخ داده است که به ما اجازه می دهد نحوه این هماهنگی را مشاهده نماییم.

ظاهراً یکی از اعضای سابق باند بدنام باج افزار Conti که از سال 2020 فعال بوده است، داده های گروه را در فروم هک و جرایم رایانه ای به نام XSS و به زبان روسی منتشر کرده است که اطلاعات حساس از جمله ابزارهای مورد استفاده گروه، اسناد فنی و آدرس های IP سرورهای آنها را فاش می کند.

به نقل از هک رید، عضوی که نام کاربری "m1Geelka" در این انجمن فعالیت میکند، با این باور که هکرهای استخدام شده حقوق معقولی دریافت نمی کنند، اعلام کرد که تنها 1500 دلار برای همکاری در حملات باج افزاری دریافت کرده اند.

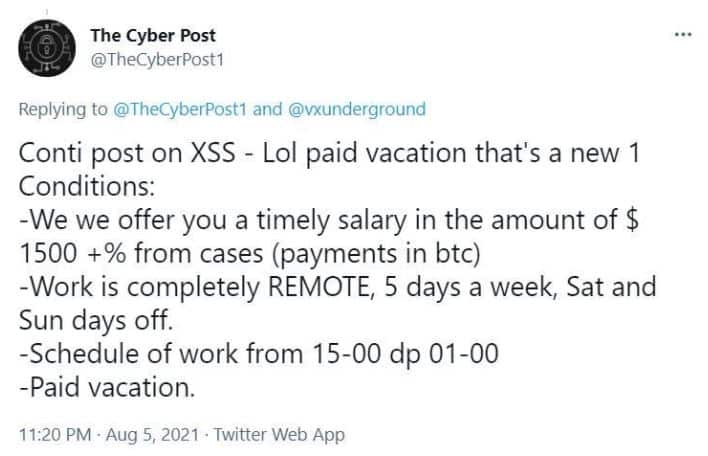

یک کاربر توییتر اطلاعات بیشتری در مورد شرایط کار ارائه شده با نقل قول از اشخاص متخلف و از پست دیگری در انجمن ارائه داده است:

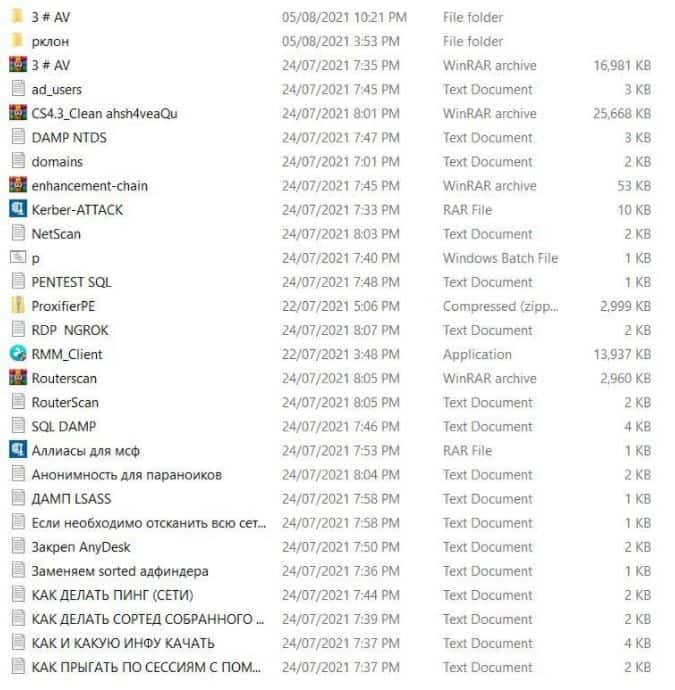

علاوه بر این، یک فولدر آرشیو نیز در این فروم به اشتراک گذاشته شده است که شامل کتابچه های آموزشی ذکر شده در بالا، ابزارهای اصلی و چندین سند دیگر به زبان روسی است:

اعتقاد بر این است که این گروه به یکسری گروه های دیگر با استفاده از این اطلاعات آموزش داده و با استفاده از باج افزار آموزش داده شده، حملات را انجام می دهند. این اطلاعات آموزشی شامل دستورالعمل هایی در مورد چگونگی پیکربندی برنامه های مخرب، انجام برخی اقدامات مانند حملات بسیار مخرب و پرخطر به دستگاه و غیرفعال کردن Windows Defender و سایر برنامه ها است.

نکته قابل توجه این است که پس از تجزیه و تحلیل این فایل ها، برخی از محققان دریافتند که آنها در حملات باج افزارهای دیگر نیز مورد استفاده قرار می گیرند:

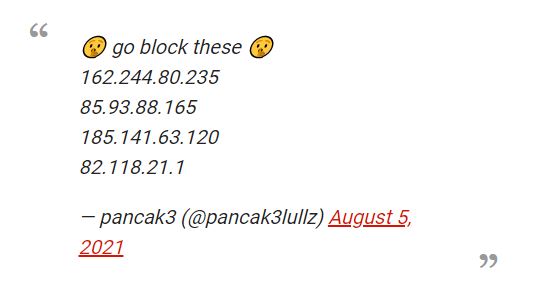

علاوه بر این، آدرس های IP محل نگهداری سرورهای Cobalt Strike C2 گروه نیز در آنها، نشان داده شده است. سرورها به این گروه ها کمک می کنند تا به شبکه های هک شده دسترسی پیدا کنند. به کاربران توصیه می شود که آنها را مسدود نمایند:

افزون بر آن، از نظر داخلی گروه های مختلف کلاه سیاه (black hat) را نگران امنیت داده های خود می کند و ممکن است باعث تغییر نحوه استخدام و جذب افراد خارج از گروه شود.

برچسب ها: black hat, m1Geelka, Cobalt Strike, Conti, XSS, Hacker, cybersecurity, IP Address, Windows Defender, malware, ransomware , باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری