با "جک" آشنا شوید! مغز متفکر بدافزار Golden Chickens

اخبار داغ فناوری اطلاعات و امنیت شبکه

به گفته شرکت امنیت سایبری eSentire، هویت دومین عامل تهدیدی که در پشت بدافزار Golden Chickens (گلدن چیکنز) یا جوجههای طلایی به لطف یک اشتباه امنیتی مرگبار کشف شده است.

اسم رمز جک به فرد مورد نظر که در بخارست رومانی زندگی میکند، داده شده است. او یکی از دو مجرم سایبری است که در فروم روسیزبان Exploit.in با نام "badbullzvenom" حساب کاربری دارد و نفر دیگر نیز "چاک از مونترال کانادا" است.

مجموعه eSentire، جک را بهعنوان مغز متفکر واقعی پشت گلدن چیکنز معرفی کرد. شواهد کشف شده توسط این شرکت کانادایی نشان میدهد که او همچنین بهعنوان مالک یک تجارت واردات و صادرات سبزیجات و میوه در رومانی ثبت شده است.

جو استوارت و کیگان کپلینگر از محققان eSentire میگویند : "«جک» مانند «چاک از مونترال» از نامهای مستعار متعددی برای انجمنهای زیرزمینی، رسانههای اجتماعی و حسابهای Jabber استفاده میکند، و او نیز تمام تلاشهای ممکن را برای پنهان کردن خود انجام داده است. "

آنها افزودند : "«جک» برای مخفی کردن بدافزار Golden Chickens تلاش زیادی کرده و همواره سعی وی بر این بوده که آن را توسط اکثر شرکتهای آنتیویروس غیرقابل شناسایی کند و اکیدا به تعداد کمی از مشتریان اجازه خرید دسترسی به MaaS متعلق به Golden Chickens را میدهد."

بدافزار Golden Chickens (معروف به More_eggs)، یک مجموعه بدافزار است که توسط عاملان جرایم سایبری با انگیزه مالی مانند Cobalt Group و FIN6 استفاده میشود. عوامل تهدید در پشت این بدافزار، که با نام Venom Spider نیز شناخته میشوند، تحت یک مدل Malware-as-a-Service (MaaS) عمل میکنند.

بدافزار جاوا اسکریپت از طریق کمپینهای فیشینگ توزیع میشود و دارای چندین مولفه برای جمعآوری اطلاعات مالی، انجام حرکت جانبی و حتی رها کردن یک پلاگین باجافزار برای PureLocker به نام TerraCrypt است.

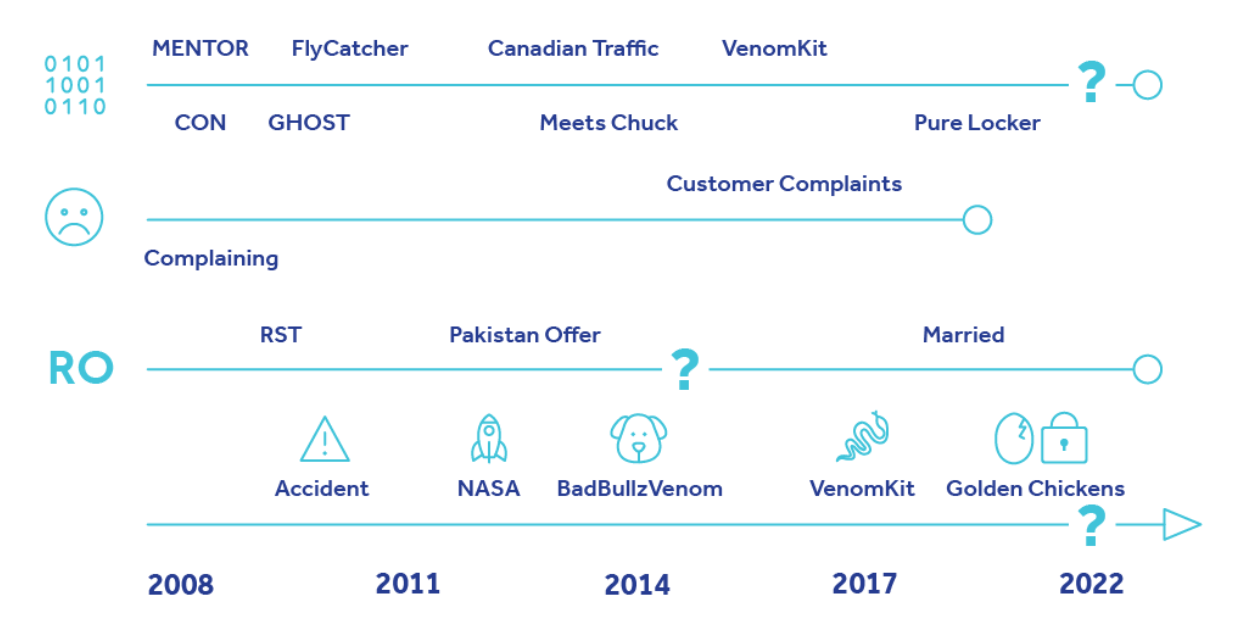

به گفته eSentire، فعالیتهای آنلاین جک به سال ٢٠٠٨ بازمیگردد، زمانی که او فقط ١۵ سال داشت و بهعنوان یک عضو تازهکار در انجمنهای مختلف جرایم سایبری ثبتنام کرد. همه نامهای مستعار او بهعنوان LUCKY ردیابی میشوند.

این تحقیقات، با در کنار هم قرار دادن دنباله دیجیتالی او، پیشرفت جک را از یک نوجوان علاقهمند به ساختن برنامههای مخرب به یک هکر قدیمی که در توسعه دزدهای رمز عبور، رمزگذارها و More_eggs دخیل است، معرفی میکند.

برخی از اولین ابزارهای بدافزاری که جک در سال ٢٠٠٨ توسعه داد، شامل Voyer بود که میتواند پیامهای فوری یاهو کاربر را جمعآوری کند، و یک دزد اطلاعات به نام FlyCatcher که میتواند کلیدهای ورودی را ضبط و ذخیره کند.

یک سال بعد، جک یک رمز عبور جدید به نام CON منتشر کرد که برای استخراج اعتبارنامه از مرورگرهای مختلف وب، VPN و برنامههای کاربردی FTP و همچنین برنامههای پیامرسان از کار افتاده مانند MSN Messenger و Yahoo! Messenger استفاده میشده است.

جک در اواخر همان سال، شروع به تبلیغ یک رمزارز به نام GHOST کرد تا به سایر عاملان کمک کند تا بدافزارها را رمزگذاری و مبهمسازی کنند تا از شناسایی توسط نرمافزارها فرار کنند. اعتقاد بر این است که مرگ غیرمنتظره پدرش در یک تصادف رانندگی باعث شده است که او در سال ٢٠١٠ توسعه این ابزار را متوقف کند.

بهسرعت در سال ٢٠١٢، جک شروع به کسب شهرت در جامعه مجرمان سایبری بهعنوان یک کلاهبردار به دلیل عدم ارائه پشتیبانی کافی از مشتریانی که محصول را از او میخریدند، کرد.

او همچنین در یک پست فروم در ٢٧ آوریل ٢٠١٢ به "مشکلات بزرگ زندگی" اشاره کرد و اظهار داشت که در نظر دارد به پاکستان برود تا بهعنوان یک متخصص امنیتی برای دولت کار کند و یکی از مشتریان رمزنگاری او "در دولت پاکستان کار میکند".

هنوز مشخص نیست که آیا جک درنهایت به پاکستان رفته است یا خیر، اما eSentire گفت که همپوشانیهای تاکتیکی را بین یک کمپین در سال ٢٠١٩ که توسط یک عامل تهدید پاکستانی معروف به SideCopy و بدافزار VenomLNK جک انجام شده است، مشاهده کرده است که بهعنوان مسیر دسترسی اولیه برای Backdoor متعلق به More_eggs عمل میکند.

جک مظنون به این است که بین اواخر سال ٢٠١٢ و ٤ اکتبر ٢٠١٣ با "چاک از مونترال" برخورد کرده است. در آن تاریخ، پیامی از حساب badbullz چاک در انجمن لامپدوزا ارسال شد که حاوی اطلاعات تماس (آدرس Jabber) مرتبط با LUCKY بود.

حدس و گمانها بر این است که جک قراردادی را با چاک انجام داده که به او اجازه میدهد با نامهای مستعار چاک، شامل "badbullz" و "badbullzvenom" در انجمنهای مختلف زیرزمینی پست بگذارد تا بتواند بدنامی خود به علت مشکلات پیشآمده را دور بزند.

اعتبار فرضیه مذکور، این واقعیت است که یکی از ابزارهای جدید LUCKY، کیتی برای ساخت ماکروها به نام MULTIPLIER، در سال ٢٠١۵ از طریق حساب badbullzvenom منتشر شد، درحالیکه عامل تهدید کننده پشت حساب LUCKY از ارسال از طریق آن هندل خودداری کرد.

این محقق توضیح داد : «با استفاده از حسابهای badbullzvenom و badbullz، و بدون اطلاع اعضای انجمن، او اساسا با یک پروفایل معتبر و اصطلاحا تمیز شروع میکند و میتواند برای خود تحت نامهای مستعار badbullz و badbullzvenom، اعتبار ایجاد کند.»

متعاقبا در سال ٢٠١٧، badbullzvenom (معروف به LUCKY) ابزار جداگانهای به نام VenomKit منتشر کرد که از آن زمان به Golden Chickens MaaS تبدیل شده است. توانایی این بدافزار برای فرار از شناسایی، توجه گروه Cobalt، که یک باند جرایم سایبری مستقر در روسیه است را نیز به خود جلب کرد که از آن برای استقرار Cobalt Strike در حملاتی که هدف آنها نهادهای مالی بود، استفاده مینمود.

دو سال بعد، یکی دیگر از عوامل تهدید کننده با انگیزه مالی به نام FIN6 (معروف به ITG08 یا Skeleton Spider) مشاهده شد که از سرویس گلدن چیکنز استفاده میکرد تا به اهداف خودخود حمله کند تا تجهیزات و دستگاههای پوز (POS) مورد استفاده خردهفروشان در اروپا و ایالات متحده را هدف قرار دهد.

این شرکت امنیت سایبری گفت که هویت همسر، مادر و دو خواهر او را نیز پیدا کرده است. گفته میشود که او و همسرش در یکی از مناطق مجلل بخارست زندگی میکنند و حسابهای شبکههای اجتماعی همسرش سفرهای آنها به شهرهایی مانند لندن، پاریس و میلان را مستند کرده است. عکسها بیشتر نشان میدهند که آنها لباسها و اکسسوریهای طراحان و بهروزی را پوشیدهاند.

محققان نهایتا اشاره کردند : "عامل تهدید که از نام مستعار LUCKY استفاده میکرد و همچنین حسابهای badbullz و badbullzvenom را با "چاک" مجرم سایبری مستقر در مونترال کانادا به اشتراک میگذارد، هنگام استفاده از حساب Jabber اشتباه مرگبار خود را مرتکب شد."

برچسب ها: MSN Messenger, Yahoo! Messenger, ITG08, Skeleton Spider, VenomKit, LUCKY, MULTIPLIER, badbullz, VenomLNK, GHOST, Voyer, FlyCatcher, TerraCrypt, FIN6, Cobalt Group, Venom Spider, More_eggs, Jabber, badbullzvenom, جوجههای طلایی, گلدن چیکنز, Golden Chickens, Forum, MaaS, malware-as-a-service, PureLocker, باجافزار, Cobalt Strike, malware, ransomware , VPN, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news