باگ دسترسی سوپر ادمین، نهصد هزار دستگاه MikroTik را به خطر میاندازد

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک نقص حیاتی در افزایش اختیار «Super Admin» بیش از ۹۰۰۰۰۰ روتر MikroTik RouterOS را در معرض خطر قرار میدهد و به طور بالقوه مهاجمان را قادر میسازد بدون هرگونه شناسایی، کنترل کامل دستگاه را در دست بگیرند.

این نقص باشناسه CVE-2023-30799، به مهاجمان راه دور با یک حساب ادمین فعال اجازه میدهد تا از طریق اینترفیس Winbox یا HTTP دستگاه، اختیارات خود را به "سوپر ادمین" ارتقا دهند.

گزارش VulnCheck که امروز منتشر شد، توضیح میدهد که در حالی که CVE-2023-30799 به یک حساب ادمین موجود برای بهرهبرداری نیاز دارد، این مسأله، اصلاً مشکل کوچکی نیست.

این امر به این دلیل است که سیستم عامل MikroTik RouterOS از حملات brute-force رمز عبور جلوگیری نمیکند و شامل یک کاربر پیش فرض واضح و مشخص "admin" است.

جیکوب بینز، محقق VulnCheck، گفت: "محدودسازی و حمله گسترده دشوارتر است، زیرا اعتبارنامههای معتبر مورد نیاز میباشد. با این حال، همانطور که در وبلاگ اشاره کردم، روترها فاقد حفاظت اولیه در برابر حدس زدن رمز عبور هستند".

وی افزود: "ما عمداً یک اکسپلویت اثبات مفهوم را منتشر نکردیم، اما اگر امکان آن را داشتیم، شک ندارم که این اکسپلویت به سرعت پس از انتشار وبلاگ با موفقیت در حملات سایبری مورد استفاده قرار میگرفت".

یک مشکل در مقیاس بزرگ

آسیبپذیری CVE-2023-30799 در محصولات MikroTik برای اولین بار بدونشناسه در ژوئن ۲۰۲۲ فاش شد و MikroTik این مشکل را در اکتبر ۲۰۲۲ برای RouterOS stable (نسخه 6.49.7) و در ۱۹ ژوئیه 2023 برای RouterOS Long-term (v6.49.49) برطرف کرد.

مجموعه VulnCheck گزارش میدهد که یک پچ برای این مشکل بلندمدت تنها پس از تماس با تأمینکننده و اشتراکگذاری اکسپلویتهای جدید که سختافزار MikroTik را هدف قرار میداد، در دسترس قرار گرفت.

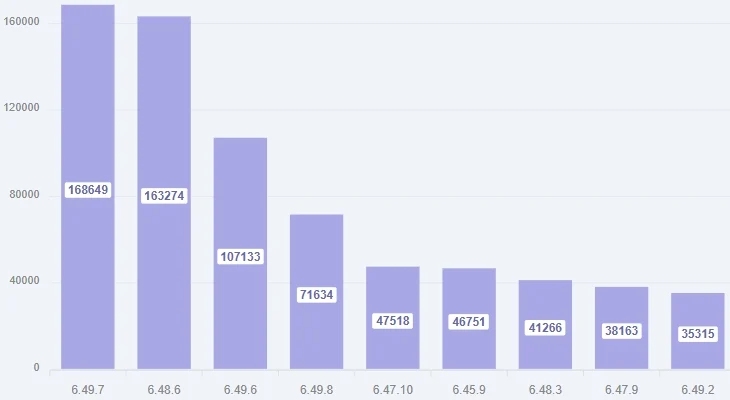

محققان از Shodan برای تعیین تأثیر این نقص استفاده کردند و دریافتند که 474000 دستگاه آسیبپذیر بودند زیرا از راه دور صفحه مدیریت مبتنی بر وب را در معرض دید قرار داده بودند.

با این حال، از آنجایی که این آسیبپذیری از طریق Winbox، یک کلاینت مدیریت میکروتیک نیز قابل بهرهبرداری است، بینز دریافت که 926000 دستگاه این پورت مدیریتی را در معرض دید قرار میدهند، که این نکته تأثیر آن را بسیار بیشتر میکند.

آسیبپذیری CVE-2023-30799

در حالی که استفاده از این آسیبپذیری به یک حساب کاربری فعال نیاز دارد، اما شما را به سطح اختیار بالاتری به نام «Super Admin» ارتقا میدهد.

برخلاف اکانت ادمین که اختیارات محدودی را ارائه میدهد، Super Admin به سیستم عامل RouteOS دسترسی کامل میدهد.

بینز در ادامه گفت: "با تبدیل شدن به super admin، مهاجم میتواند به مسیر کدی برسد که به آنها اجازه میدهد آدرس یک فراخوانی فانکشن را کنترل کنند".

وی ادامه داد که: "Super admin اختیاری نیست که به ادمینهای عادی داده شود، بلکه این اختیاری است که قرار است به بخشهای خاصی از نرمافزار زیربنایی (به ویژه، در این مورد، برای بارگیری لایبرریها برای اینترفیس وب) داده شود و نه به کاربران واقعی.

این امر، آسیبپذیری را برای عوامل تهدیدی ارزشمند میسازد که میخواهند دستگاه RouterOS را «جیل بریک» کنند تا تغییرات قابلتوجهی در سیستم عامل اصلی ایجاد کنند یا مانع شناسایی فعالیتهای خود شوند.

جهت توسعه یک اکسپلویت برای CVE-2023-30799 که یک root shell در دستگاههای MikroTik مبتنی بر MIPS را به دست میآورد، تحلیلگران VulnCheck از اکسپلویت جیلبریک RouterOS از راه دور FOISted Margin Research استفاده کردند.

اکسپلویت جدید توسعه یافته توسط VulnCheck نیاز به قرار گرفتن در معرض اینترفیس FTP را دور میزند و تحت تأثیر مسدود کردن یا فیلتر کردن bindshellها قرار نمیگیرد، زیرا از اینترفیس وب RouterOS برای آپلود فایلها استفاده میکند.

در نهایت، VulnCheck یک زنجیره ROP ساده شده را شناسایی کرد که استک پوینتر و اولین آرگیومنت رجیستر را دستکاری کرده و dlopen را فراخوانی میکند؛ دستورالعملهای آن در سه فانکشن در نسخههای مختلف RouterOS وجود دارد و کاربرد وسیعی را برای آن تضمین میکند.

این اکسپلویت همچنان به احراز هویت بهعنوان «ادمین» نیاز دارد، با این حال، VulnCheck توضیح میدهد که RouterOS بهصورت پیشفرض با یک کاربر ادمین کاملاً کاربردی عرضه میشود، که تقریباً 60 درصد دستگاههای MikroTik با وجود راهنماییهای سختگیرانه تأمینکننده که حاکی از حذف آن است، همچنان از آن استفاده میکنند.

علاوه بر این، زمانی که این مشکل با انتشار RouterOS 6.49 برطرف شد، رمز عبور پیش فرض ادمین تا اکتبر ۲۰۲۱ یک استرینگ خالی بود.

در نهایت، RouterOS الزامات تقویت رمز عبور ادمین را الزامی نمیکند، بنابراین کاربران ممکن است هر چیزی را که دوست دارند به عنوان رمز عبور تنظیم کنند، که آنها را مستعد حملات brute-forcing میکند، که MikroTik هیچ حفاظتی برای آن به جز در اینترفیس SSH ارائه نمیدهد.

مجموعه VulnCheck میگوید: "همه اینها به این معناست که RouterOS از مشکلات مختلفی رنج میبرد که حدس زدن اعتبارنامه ادمین را آسانتر از آنچه باید باشد، میکند. ما معتقدیم که CVE-2023-30799 بسیار سادهتر از آنچه که مسیر CVSS نشان میدهد، قابل بهرهبرداری است".

دستگاههای خود را پچ کنید

دستگاههای MikroTik بارها مورد هدف بدافزارها قرار گرفتهاند و بهطور ناخواسته به ایجاد گروههای DDoS رکوردشکنی مانند باتنت Mēris کمک کردهاند.

کاربران باید با اعمال آخرین بروزرسانی برای RouterOS، جهت رفع این نقص به سرعت اقدام کنند، زیرا تلاشها برای سواستفاده از این نقص به زودی افزایش مییابد.

توصیههای کاهش خطرات، شامل حذف اینترفیسهای ادمین از اتصال به اینترنت، محدود کردن آدرسهای IP ورود به یک لیست مجاز تعریفشده، غیرفعال کردن Winbox و فقط استفاده از SSH و پیکربندی SSH برای استفاده از کلیدهای عمومی/خصوصی بهجای رمز عبور است.

برچسب ها: جیل بریک, root shell, RouterOS Long-term, RouterOS stable, CVE-2023-30799, سوپر ادمین, Super Admin, Mikrotik RouterOS, brute-forcing, Shodan, Admin, WinBox, Mēris, SSH, اینترفیس, jailbreak, Interface, MikroTik, روترهای MikroTik, malware, router, DDoS, Cyber Security, جاسوسی سایبری, روتر, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news