بدافزار فوق پیچیده Dolphin و سرقت فایلهای حساس و ذخیره آنها در Google Drive

اخبار داغ فناوری اطلاعات و امنیت شبکه

اخیرا کارشناسان امنیت سایبری در ESET گروهی از هکرهای کره شمالی را شناسایی کردهاند که فعالانه از یک Backdoor ناشناخته به نام Dolphin استفاده میکنند. این Backdoor بیش از یک سال است که برای انجام عملیات بسیار هدفمند علیه اهداف مشخص و بخصوص علیه کره جنوبی استفاده میشود.

به نظر میرسد که هکرها بدافزار Dolphin را عمدتا در این عملیات مخرب بهمنظور سرقت فایلها و ذخیره آنها در Google Drive در این فرآیند مستقر میکنند.

از آنجایی که Dolphin بدافزار پیچیدهای است، بنابراین، هکرها معمولا از آن فقط علیه اهداف انتخاب شده مشخصی استفاده میکنند. این بدافزار پس از اینکه بدافزاری با ساختار سادهتر در قدم اول برای استقرار backdoor به خطر بیفتد، استفاده میشود.

بدافزار Dolphin از گروه ScarCruft

جدا از این، تحلیلگران امنیت سایبری قویا تاکید کرده و حدس میزنند که اپراتور پشت این بدافزار گروه ScarCruft است و این گروه با نامهای متعدد دیگری نیز شناخته میشود :

APT37

Reaper

Red Eyes

Erebus

گزارش شده است که از سال ٢٠١٢، این گروه در فعالیتهای جاسوسی در راستای منافع دولت کره شمالی شرکت داشته است.

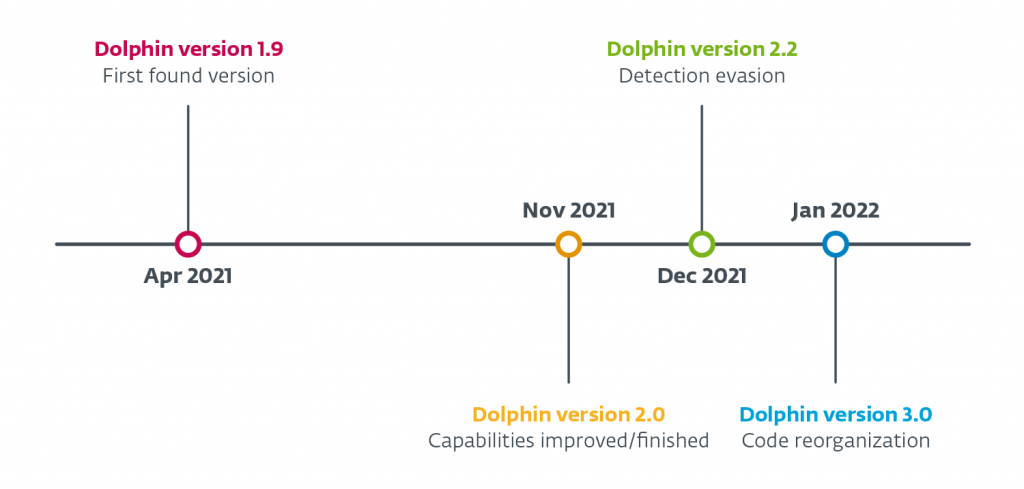

در آوریل ٢٠٢١، محققان برای اولینبار بدافزار دلفین (Dolphin) را کشف کردند. در طول ماههای بعد، آنها مشاهده کردند که Dolphin همچنین کد و مکانیسمهای ضد تشخیص خود را برای راهاندازی نسخههای جدید خود بهبود بخشیده است.

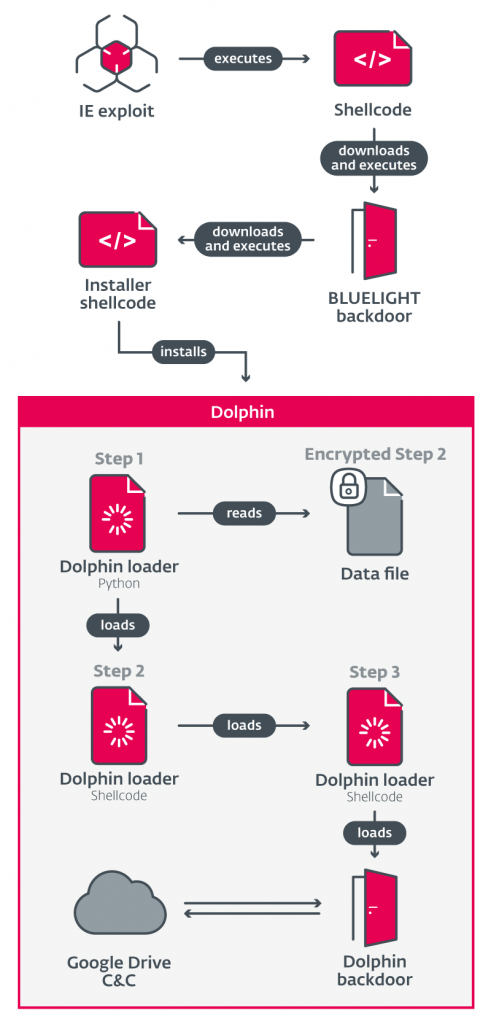

تعدادی از کامپوننتها در حمله سایبری استفاده شده است، ازجمله :

• یک اکسپلویت برای اینترنت اکسپلورر

• کد Shell

درحالیکه یک Backdoor به نام BLUELIGHT از قبل وجود داشت که از این کامپوننتها حاصل میشد، بهعنوان payload نهایی حمله، BLUELIGHT backdoor نامگذاری شد.

در یک سیستم در معرض خطر، لودر پایتون Dolphin توسط هکرها با استفاده از BLUELIGHT بهعنوان بخشی از عملیات جاسوسی راهاندازی میشود. بااینحال، از نظر عملیات جاسوسی، لودر کامپوننت چندان مهمی نیست.

قابلیتهای Dolphin

طیف گستردهای از ویژگیها و قابلیتهای جاسوسی در دلفین وجود دارد که در اینجا به اکثر آنها اشاره شده است :

• مانیتورینگ درایوها

• نسخه سیستم عامل

• مانیتورینگ دستگاههای پرتابل

• استخراج فایلهای مورد علاقه

• جمعآوری مقدار رم و دادههای استفاده شده

• بدست آوردن آدرس IP محلی و خارجی

• استخراج و ضبط کلیدهای ورودی

• گرفتن اسکرین شات

• سرقت اطلاعات از مرورگرها

• لیست کردن محصولات امنیتی نصب شده

• گردآوری بررسی برای دیباگر و سایر ابزارهای بازرسی (مانند Wireshark)

• زمان و مکان جغرافیایی

• نام کاربری

تکامل Dolphin

بدافزار Dolphin یک فایل اجرایی است که در C++ نوشته شده است و در حال حاضر از Google Drive برای دو منظور استفاده میکند :

بهعنوان یک سرور C2

برای ذخیره فایلهای دزدیده شده

علاوه بر این، در نتیجه این که بدافزار قادر به تغییر رجیستری ویندوز است، میتواند پایداری لازم را برای خود ایجاد کند. بدافزار دلفین در طول سالها از زمان کشف اولیه خود در آوریل ٢٠٢١ بسیار تغییر یافته است.

از دیگر سو، تحلیلگران امنیتی همچنین ادعا کردهاند که از زمان کشف آن حتی چندین نسخه مختلف از Dolphin را مشاهده کردهاند.

اساسا Backdoor متعلق به Dolphin در چهار نسخه مجزا شناسایی شده است که آخرین آنها نسخه 3.0 از ژانویه ٢٠٢٢ است که توسط محققان ESET شناسایی شده است.

این بدافزار، نمونه دیگری از نحوه استفاده ScarCruft از خدمات ذخیرهسازی ابری با تهدیدات گسترده به وسیله backdoorها است.

برچسب ها: Wireshark, Component, BLUELIGHT backdoor, BLUELIGHT, Erebus, Red Eyes, APT37, ScarCruft, دلفین, Dolphin, Reaper, Exploit, گوگل درایو, Google Drive, کامپوننت, Hacker, Shellcode, اکسپلویت, malware, کره شمالی, دفاع سایبری, Cyber Security, backdoor, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news