حملات فیشینگ هدفمند گروه Cloud Atlas به همسایگان و نزدیکان ایران

اخبار داغ فناوری اطلاعات و امنیت شبکه

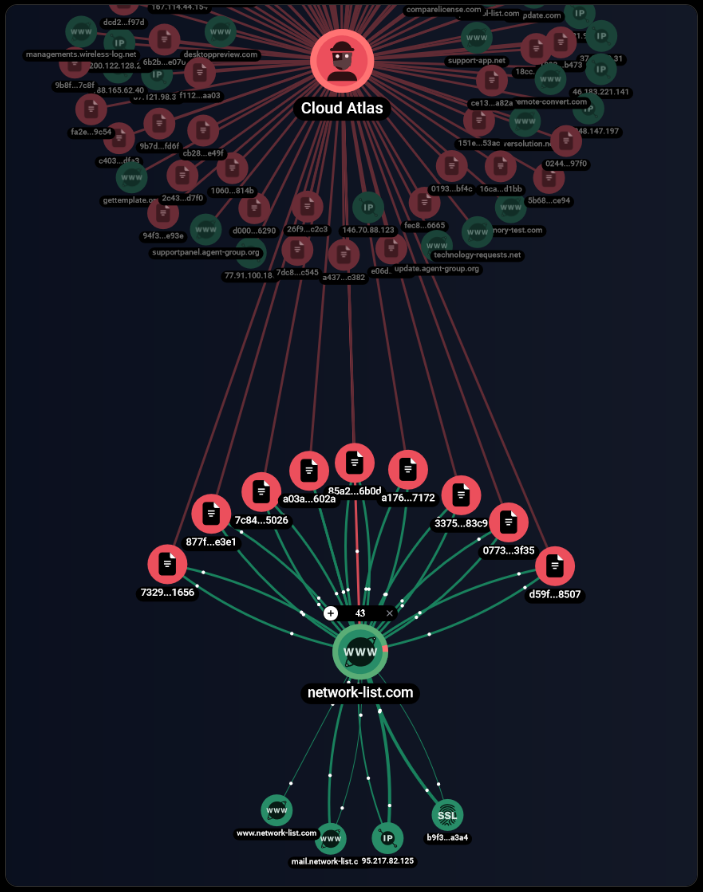

عامل تهدیدی به نام Cloud Atlas با مجموعهای از حملات فیشینگ هدفمند (Spear-Phishing) به شرکتهای روسی مرتبط است.

طبق گزارش F.A.C.C.T، که یک شرکت مستقل امنیت سایبری است که پس از خروج رسمی Group-IB از روسیه در اوایل سالجاری تشکیل شد، میگوید که اهداف شامل یک شرکت کشت و صنعت روسی و یک شرکت تحقیقاتی دولتی بود.

مجموعه Cloud Atlas که حداقل از سال ٢٠١٤ فعال است، یک گروه جاسوسی سایبری با منشا ناشناخته است. این عامل تهدید با نامهای Clean Ursa، Inception، Oxygen و Red October نیز شناخته میشود و به خاطر کمپین حملات مداوم خود که روسیه، بلاروس، آذربایجان، ترکیه و اسلوونی را هدف قرار میدهد، شناخته میشود.

در دسامبر ٢٠٢٢، Check Point و Positive Technologies توالیهای حمله چند مرحلهای را شرح دادند که منجر به استقرار یک backdoor مبتنی بر PowerShell به نام PowerShower و همچنین payloadهای DLL با قابلیت ارتباط با یک سرور تحت کنترل مهاجم شد.

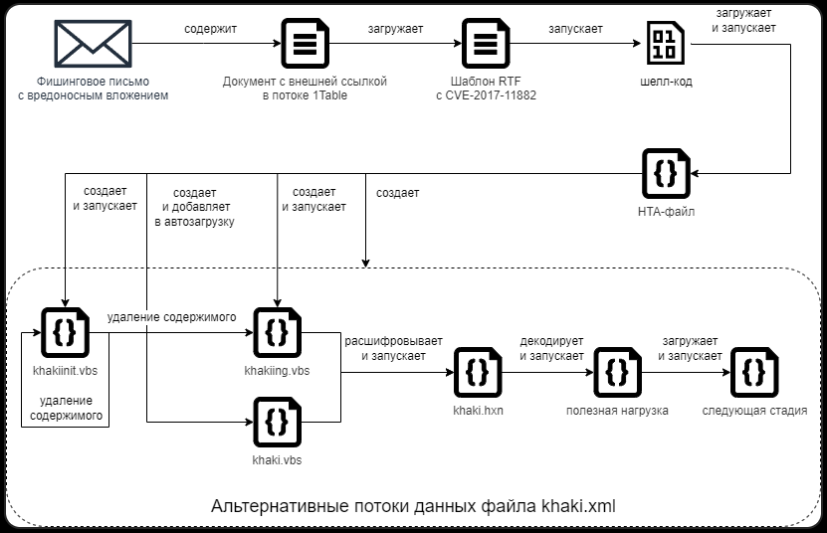

نقطه شروع حملات Cloud Atlas، یک تکنیک فعال از اوایل اکتبر ۲۰۱۸ است که یک پیام فیشینگ میباشد که حاوی یک سند گمراهکننده است که از CVE-2017-11882، که یک نقص حافظه ششساله در ویرایشگر معادلات مایکروسافت آفیس است، و از آن برای شروع اجرای payloadهای مخرب استفاده میکند.

کسپرسکی در آگوست ٢٠١٩ خاطرنشان کرد: «کمپینهای گسترده فیشینگ هدفمند یا نیزهای مهاجم همچنان از روشهای ساده اما موثر خود برای به خطر انداختن اهداف خود استفاده میکنند. برخلاف بسیاری از مجموعههای نفوذی دیگر، Cloud Atlas در کمپینهای اخیر، بهمنظور اینکه حملاتش کمتر تبعیضآمیز به نظر برسید، استفاده از ایمپلنتهای متن باز را انتخاب نکرده است".

مجموعه F.A.C.C.T. آخرین زنجیره حملات را شبیه به آنچه توسط Positive Technologies توصیف شده است، با بهرهبرداری موفقیتآمیز از CVE-2017-11882 از طریق تزریق تمپلیت RTF، هموار میکند تا راه را برای Shellcode که مسئول دانلود و اجرای یک فایل HTA مبهم است، هموار کند. ایمیلها از سرویسهای ایمیل محبوب روسی Yandex Mail و VK's Mail[.]ru سرچشمه میگیرند.

برنامه مخرب HTML متعاقبا فایلهای Visual Basic Script (VBS) را راهاندازی میکند که درنهایت مسئول بازیابی و اجرای یک کد VBS ناشناخته از یک سرور راه دور هستند.

مجموعه Positive Technologies سال گذشته درباره این گروه گفت: "گروه Cloud Atlas سالهاست که فعال بوده و به دقت در مورد همه جوانب حملات خود دقت میکند".

مجموعه پازیتیو تکنولوژیز میگوید: "جعبه ابزار این گروه سالهاست که تغییر نکرده است. آنها سعی میکنند بدافزار خود را با استفاده از درخواستهای یک باره payload و اعتباردهی آنها را از دید محققان پنهان کنند. این گروه از ابزار شناسایی شبکه و فایلهای حمله با استفاده از فضای ابری قانونی و ویژگیهای نرمافزاری به خوبی مستند شده، بهویژه در مایکرسافت آفیس، دوری میکند".

این توسعه در حالی صورت میگیرد که این شرکت گفته است که حداقل ٢٠ سازمان مستقر در روسیه با استفاده از Decoy Dog، نسخه اصلاحشده Pupy RAT، به خطر افتادهاند و آن را به یک عامل تهدید دائمی پیشرفته که Hellhounds مینامد، نسبت میدهند.

بدافزاری به طور فعال حفظ و نگهداری میشود، علاوه بر اینکه به دشمن اجازه میدهد میزبان آلوده را از راه دور کنترل کند، همراه با یک اسکریپت طراحی شده برای انتقال دادههای تله متری به یک حساب "خودکار" در Mastodon با نام "Lamir Hasabat" ([@]lahat) در Mindly[.]Social است.

استانیسلاو پیژوف و الکساندر گریگوریان، محققین امنیتی گفتند: "پس از انتشار مطالب مربوط به اولین نسخه از Decoy Dog، نویسندگان بدافزار تلاش زیادی کردند تا از شناسایی و تجزیهوتحلیل آن هم در ترافیک و هم در سیستم فایل جلوگیری کنند".

برچسب ها: Decoy Dog, Pupy RAT, Hellhounds, F.A.C.C.T, Visual Basic Script, کلود اطلس, PowerShower, Red October, Clean Ursa, Oxygen, Cloud Atlas, فیشینگ هدفمند, Inception, فیشینگ هدفدار, Group-IB, Payload, PowerShell, CVE-2017-11882, Shellcode, Vulnerability, phishing, فیشینگ نیزه ای, Cyber Security, جاسوسی سایبری, backdoor, فیشینگ, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news