حمله بدافزار جدید KV-Botnet به دستگاههای Cisco، DrayTek، NETGEAR و Fortinet

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک بات نت جدید با تکیه بر فایروالها و روترهای Cisco، DrayTek، Fortinet و NETGEAR بهعنوان یک شبکه انتقال داده مخفی برای عوامل مهاجم APT، توسط عامل تهدید مرتبط با چین به نام Volt Typhoon استفاده میشود.

این شبکه مخرب که توسط تیم Black Lotus Labs و Lumen Technologies با نام KV-botnet شناخته میشود، ماحصل ادغام دو کلاستر فعالیت مکمل است که حداقل از فوریه ٢٠٢٢ فعال بودهاند.

این شرکت گفت: "این کمپین دستگاههای مستقر در لبه (ورودی) شبکهها را آلوده میکند. این بخش که بهعنوان یک نقطه نرم و نفوذپذیر در ساختار دفاعی بسیاری از شرکتها ظاهر شده است، که با تغییر روش به مدیریت از راه دور در سالهای اخیر ترکیب شده است".

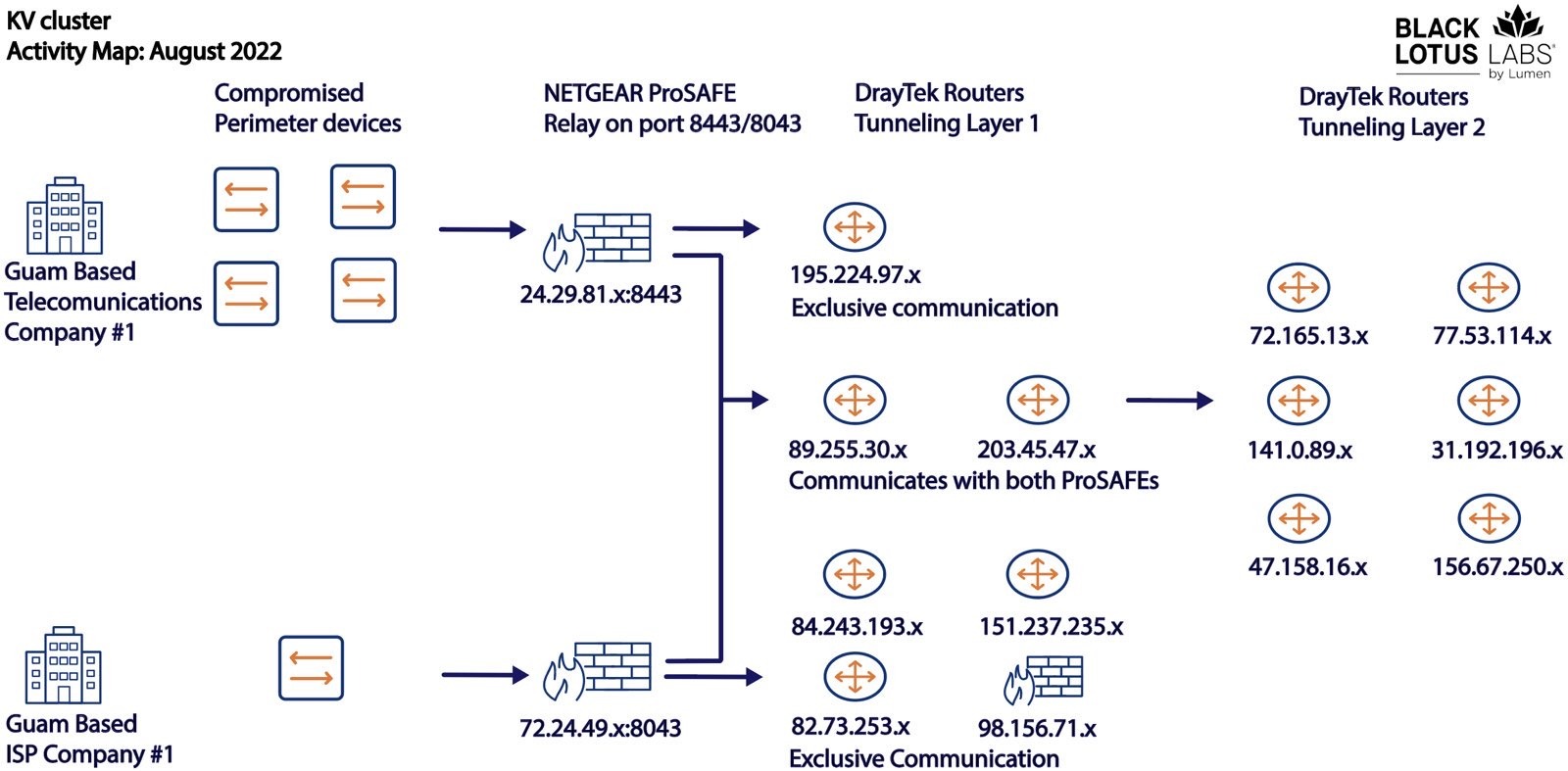

گفته میشود که این دو کلاستر (با کد KV و JDY) متمایز هستند و درعینحال برای تسهیل دسترسی به قربانیان مهم و همچنین ایجاد زیرساختهای مخفی کار میکنند. دادههای تلهمتری نشان میدهد که بات نت از آدرسهای IP مستقر در چین هدایت شده است.

درحالیکه بخش باتهای JDY با استفاده از تکنیکهای کمتر پیچیده، درگیر اسکن گستردهتر میشود، مولفه KY، که محصولات عمدتا منسوخ شده و از رده خارج را نشان میدهد، ظاهرا برای عملیات دستی در برابر اهداف پرمخاطب که توسط بات اول انتخاب شده و رزرو شدهاند، استفاده میشود.

گمان میرود که Volt Typhoon حداقل یکی از کاربران KV-botnet باشد و زیرمجموعهای از زیرساختهای عملیاتی آنها را در بر میگیرد، که با کاهش محسوس عملیات در ژوئن و اوایل ژوئیه ٢٠٢٣، مصادف با افشای عمومی اطلاعات گروه مهاجم در پی هدف قرار دادن زیرساختهای حیاتی در ایالات متحده، منطبق است.

مایکروسافت که برای اولین بار تاکتیکهای این عامل تهدید را افشا کرد، گفت: "سعی این گروه بر این است تا با مسیریابی ترافیک از طریق تجهیزات شبکه کوچک اداری و خانگی (SOHO)، ازجمله روترها، فایروالها و سختافزار VPN، با فعالیتهای عادی شبکه ترکیب شود".

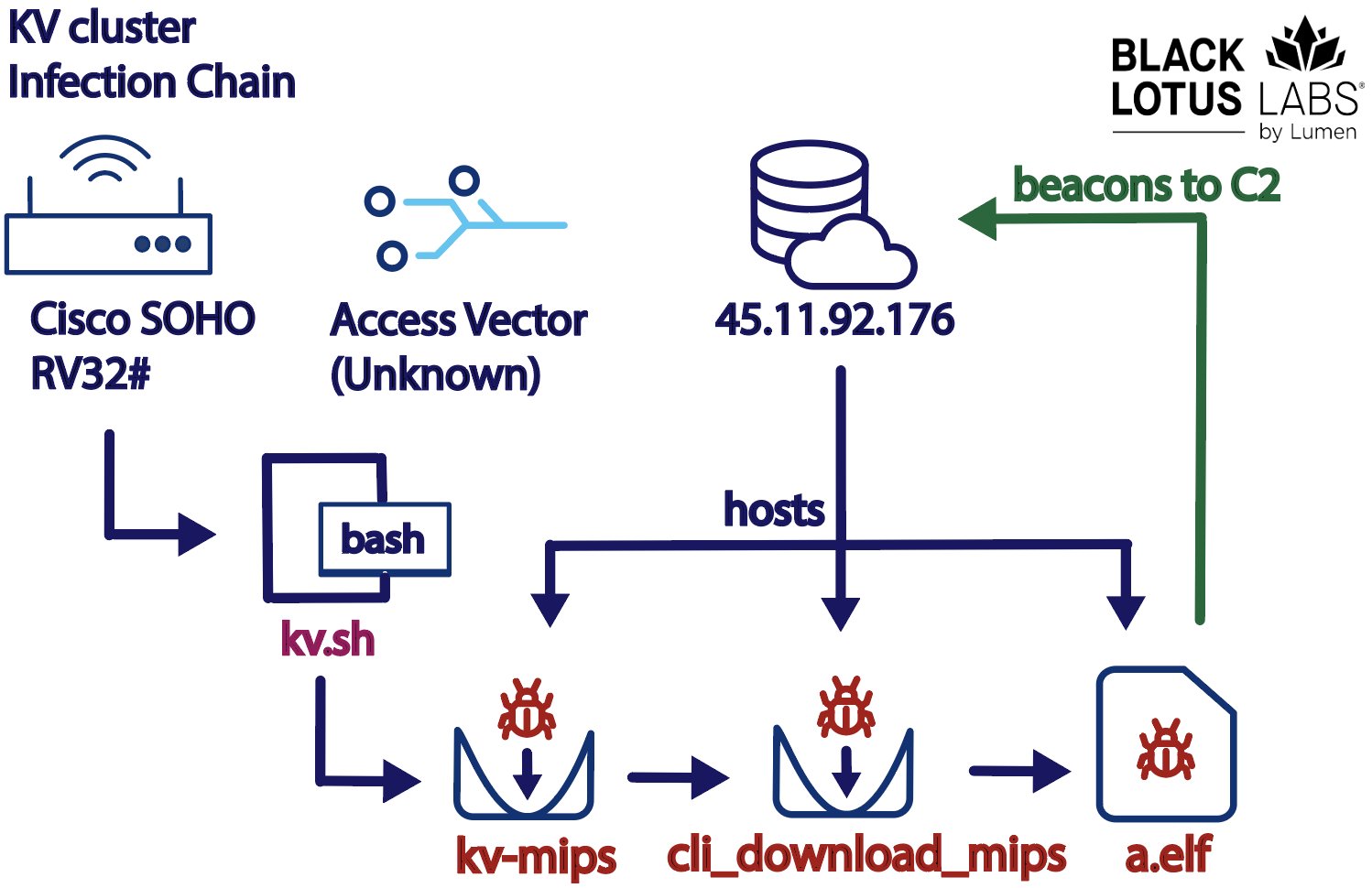

فرآیند دقیق مکانیسم آلودگی اولیه مورد استفاده برای نقض دستگاهها در حال حاضر ناشناخته است. بهدنبال آن بدافزار مرحله اول اقداماتی را برای حذف برنامههای امنیتی و دیگر گونههای بدافزار انجام میدهد تا اطمینان حاصل شود که تنها این بدافزار در این دستگاهها حضور دارد.

این بدافزار همچنین برای بازیابی payload اصلی از یک سرور راه دور طراحی شده است، که علاوه بر انتقال به همان سرور، قادر به آپلود و دانلود فایلها، اجرای دستورات و اجرای ماژولهای اضافی نیز میباشد.

طی ماه گذشته، زیرساخت باتنت تغییراتی را دریافت کرده و دوربینهای IP Axis را هدف قرار داده است، که نشان میدهد اپراتورها در حال آمادگی برای موج جدیدی از حملات هستند.

محققان گفتند: "یکی از جنبههای نسبتا جالب این کمپین این است که به نظر میرسد تمام ابزارها کاملا in-memory هستند. این امر در کنار ماندگاری طولانی مدت، تشخیص را بسیار دشوار میکند".

آنها افزودند: "از آنجایی که بدافزار کاملا در حافظه قرار دارد، کاربر نهایی میتواند با قطع اتصال برق دستگاه، آلودگی را متوقف کند. درحالیکه این اقدام، تهدید قریبالوقوع را از بین میبرد، آلودگی مجدد نیز به طور منظم رخ میدهد".

این یافتهها در حالی بهدست میآیند که واشنگتن پست گزارش داده است که طی سال گذشته ولت تایفون به دوازده نهاد مهم در ایالات متحده، ازجمله تاسیسات برق و آب و همچنین سیستمهای ارتباطی و حملونقل نفوذ کرده است.

این گزارش میافزاید: "هکرها اغلب بهدنبال پنهان کردن ردپای خود با عبور دادن حملات خود از طریق دستگاههای بیخطر مانند روترهای خانگی یا اداری قبل از رسیدن و نفوذ به قربانیان خود بودهاند".

برچسب ها: ولت تایفون, JDY, Cisco SOHO, Volt Typhoon, DrayTek, KV-Botnet, SOHO, Cyber Warfare, چین, باتنت, NETGEAR, Cisco, Bot, Fortinet, بات, China, malware, router, VPN, Cyber Security, جاسوسی سایبری, روتر, فایروال, Botnet, بات نت, firewall, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news