حمله گروه ایرانی Charming Kitten به کشورهای برزیل، اسرائیل و امارات با Backdoor جدید Sponsor

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه APT وابسته به ایران با نام Charming Kitten از یک Backdoor ناشناخته به نام Sponsor در حملات علیه نهادهایی در برزیل، اسرائیل و امارات استفاده کرده است.

محققان ESET در ادعایی، مجموعهای از حملات را مشاهده کردند که توسط گروه APT مرتبط با ایران، با نام Charming Kitten (و با نام مستعار Ballistic Bobcat APT، APT35، Phosphorus، Newscaster، TA453، و Ajax Security Team) انجام شده است، که در آن نهادهای مختلفی را در برزیل، اسرائیل، امارات متحده عربی و کشورهای مختلف هدف قرار میدهند.

گروه Charming Kitten در سال ٢٠١٤ در گزارش کارشناسان iSight که مفصلترین کمپین جاسوسی مبتنی بر شبکه را که توسط هکرهای ایرانی با استفاده از رسانههای اجتماعی سازماندهی شده بود، منتشر نمود، شناسایی و معرفی شد.

مایکروسافت بنابر ادعای خود، حداقل از سال ٢٠١٣ این عاملان تهدید را ردیابی کرده است، اما کارشناسان معتقدند که این گروه جاسوسی سایبری حداقل از سال ٢٠١١ فعال بوده و روزنامهنگاران و فعالان خاورمیانه و همچنین سازمانها در ایالات متحده و نهادهایی در بریتانیا، اسرائیل، عراق و عربستان سعودی را هدف قرار داده است.

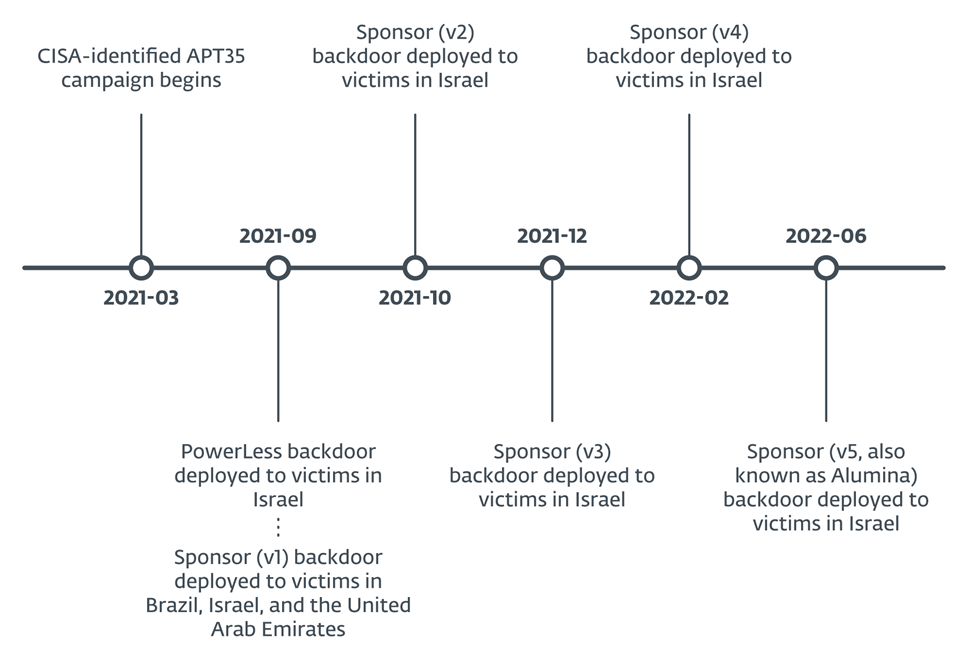

حملات اخیر مشاهده شده توسط ESET بخشی از کمپینی به نام بابکت بالستیک (Ballistic Bobcat) است و از یک backdoor که مستند نشده و ناشناخته به نام اسپانسر (Sponsor) استفاده نموده است. Sponsor به زبان C++ نوشته شده و میتواند اطلاعات میزبان و اطلاعات فرآیندهای در حال اجرا جمعآوری کند و دستورات ارسال شده توسط اپراتورها را اجرا کند.

محققان Sponsor را در حین بررسی یک حمله سایبری به سیستمی در اسرائیل در ماه می٢٠٢٢ کشف کردند.

مجموعه ESET گزارش داد که backdoor شناسایی شده با نام Sponsor برای حداقل ٣٤ قربانی در برزیل، اسرائیل و امارات متحده عربی مستقر شده است. طبق مشاهدات، backdoor اسپانسر حداقل از سپتامبر ٢٠٢١ مورد استفاده قرارگرفته است.

بیشتر قربانیان این کمپین سازمانهای آموزشوپرورش، دولت و سازمانهای مراقبتهای بهداشتی و همچنین فعالان حقوق بشر و روزنامهنگاران هستند.

طبق ادعاها، گروه Charming Kitten در حال سواستفاده از آسیبپذیریهای شناخته شده در سرورهای Microsoft Exchange متصل به اینترنت بهعنوان یک مسیر حمله اولیه، مشاهده شده است.

تجزیهوتحلیل منتشر شده توسط ESET میگوید: "بابکت بالستیک با بهرهبرداری از آسیبپذیریهای شناختهشده در سرورهای Microsoft Exchange که متصل به اینترنت هستند، ابتدا با انجام اسکنهای دقیق از سیستم یا شبکه برای شناسایی ضعفها یا آسیبپذیریهای بالقوه، و متعاقبا هدف قرار دادن و بهرهبرداری از آن نقاط ضعف شناسایی شده، دسترسی اولیه را بهدست میآورد. این گروه مدتی است که طبق این الگوی رفتاری عمل کرده است. بااینحال، بسیاری از ۳۴ قربانی شناساییشده در تلهمتری ESET ممکن است بهعنوان قربانی فرصت توصیف شوند تا قربانیان از پیش انتخابشده و تحقیقشده، زیرا مجموعه ESET گمان میکند که بابکت بالستیک در نحوه عملکرد اسکن و بهرهبرداری مذکور درگیر بوده است، چرا که این تنها مورد دسترسی عامل تهدید با این سیستمها نبوده است".

طبق گزارش، Backdoor اسپانسر از فایلهای پیکربندی ذخیره شده روی دیسک استفاده میکند که از طریق فایلهای دستهای توزیع میشوند. هر دوی این اجزا به گونهای طراحی شدهاند که بیضرر به نظر میرسند تا از خطر شناسایی در امان بمانند.

کارشناسان حدس میزنند که فایلهای دستهای و فایلهای پیکربندی بخشی از فرآیند توسعه مدولار هستند.

پس از دسترسی به شبکه هدف، این گروه APT ایرانی از چندین ابزار متن باز مانند Mimikatz، WebBrowserPassView، sqlextractor و ProcDump استفاده میکند.

این گزارش در انتها میگوید: "بابکت بالستیک بهکار بر روی مدل اسکن و بهرهبرداری ادامه میدهد و بهدنبال اهداف فرصت با آسیبپذیریهای اصلاح نشده در سرورهای Microsoft Exchange متصل به اینترنت است. این گروه همچنان به استفاده از مجموعه ابزارهای متن باز متنوع همراه با چندین برنامه سفارشی، ازجمله backdoor اسپانسر خود، ادامه میدهد. به مدافعان سایبری توصیه میشود که دستگاههای متصل به اینترنت را پچ کنند و مراقب برنامههای جدیدی که در سازمانهایشان مشاهده میشوند، باشند".

برچسب ها: sqlextractor, WebBrowserPassView, ProcDump, Sponsor Backdoor, اسپانسر, بابکت بالستیک, Ballistic Bobcat, Sponsor, Ajax Security Team, Newscaster, TA453, Phosphorus, Mimikatz, Iran, APT, Microsoft Exchange, هکرهای ایرانی, ایران, israel, Charming Kitten, APT35, اسرائیل, Cyber Security, جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news