دور زدن حفاظهای امنیتی ویندوز 10 و 11 با نوع جدید جستوجوی DLL

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیتی نوع جدیدی از تکنیک ربودن دستور جستجوی dynamic link library (DLL) را شرح دادهاند که میتواند توسط عوامل تهدید برای دور زدن مکانیسمهای امنیتی و اجرای کدهای مخرب در سیستمهایی که مایکروسافت ویندوز 10 و ویندوز 11 دارند، استفاده میشود.

شرکت امنیت سایبری Security Joes در گزارش جدید خود گفت: "این رویکرد از فایلهای اجرایی که معمولا در پوشه قابل اطمینان WinSx یافت میشود استفاده میکند و از طریق تکنیک کلاسیک ربودن دستور جستجوی DLL از آنها سواستفاده میکند".

با انجام این کار، به مهاجمان اجازه داد میشود تا در هنگام تلاش برای اجرای کدهای مخرب بر روی یک دستگاه آسیبدیده، نیاز به اختیارات بالاتر را از بین ببرند و همچنین همانطور که در گذشته مشاهده شد، باینریهای بالقوه آسیبپذیر را در زنجیره حمله وارد کنند.

ربودن دستور جستجوی DLL، همانطور که از نام آن پیداست، شامل بازی کردن با دستور جستجوی مورد استفاده برای بارگیری DLLها بهمنظور اجرای payloadهای مخرب جهت فرار از ساختار دفاعی، تداوم و افزایش اختیار است.

به طور خاص، حملاتی که از این تکنیک بهرهبرداری میکنند، برنامههایی را که مسیر کامل لایبرریهای مورد نیاز خود را مشخص نمیکنند، جدا میکنند، و در عوض، بر جستجوی دستور از پیش تعریفشده برای یافتن DLLهای ضروری روی دیسک تکیه میکنند.

عوامل تهدید با انتقال باینریهای سیستم قانونی به دایرکتوریهای غیر استاندارد که شامل DLLهای مخربی است که به نام DLLهای قانونی نامگذاری شدهاند، از این رفتار استفاده میکنند تا لایبرری حاوی کد حمله بهجای دومی انتخاب شود.

این به نوبه خود کار میکند زیرا فرآیند فراخوانی DLL قبل از اینکه بهصورت بازگشتی در مکانهای دیگر به ترتیب خاصی برای مکانیابی و بارگذاری منبع مورد نظر تکرار شود، در دایرکتوری که از ابتدا اجرا میشود جستجو میکند. بهعبارتدیگر، ترتیب جستجو به شرح زیر است:

١. دایرکتوری که برنامه از آن راه اندازی میشود

٢. پوشه "C:\Windows\System32"

٣. پوشه "C:\Windows\System"

٤. پوشه "C:\Windows"

۵. فهرست فعالیت فعلی

٦. فهرست راهنماها در متغیر محیطی PATH سیستم

٧. فهرست راهنماها در متغیر محیطی PATH کاربر

پیچوتاب جدید که توسط Security Joes ابداع شده است، فایلهای واقع در پوشه مورد اعتماد "C:\Windows\WinSxS" را هدف قرار میدهد. WinSxS مخفف Windows side-by-side، یک جزء حیاتی ویندوز است که برای سفارشیسازی و بروزرسانی سیستم عامل برای اطمینان از سازگاری و یکپارچگی استفاده میشود.

آیدو نوار، یکی از بنیانگذاران و مدیر عامل شرکت Security Joes گفت: "این رویکرد یک برنامه جدید در امنیت سایبری را نشان میدهد؛ به طور سنتی، مهاجمان تا حد زیادی به تکنیکهای شناخته شدهای مانند ربودن دستور جستجوی DLL متکی هستند، روشی که نحوه بارگیری لایبرریهای خارجی و فایلهای اجرایی برنامههای کاربردی ویندوز را دستکاری میکند".

وی افزود: "کشفیات ما از این مسیر جدا میشود و روشی ظریفتر و مخفیانهتر برای بهرهبرداری را آشکار میکند".

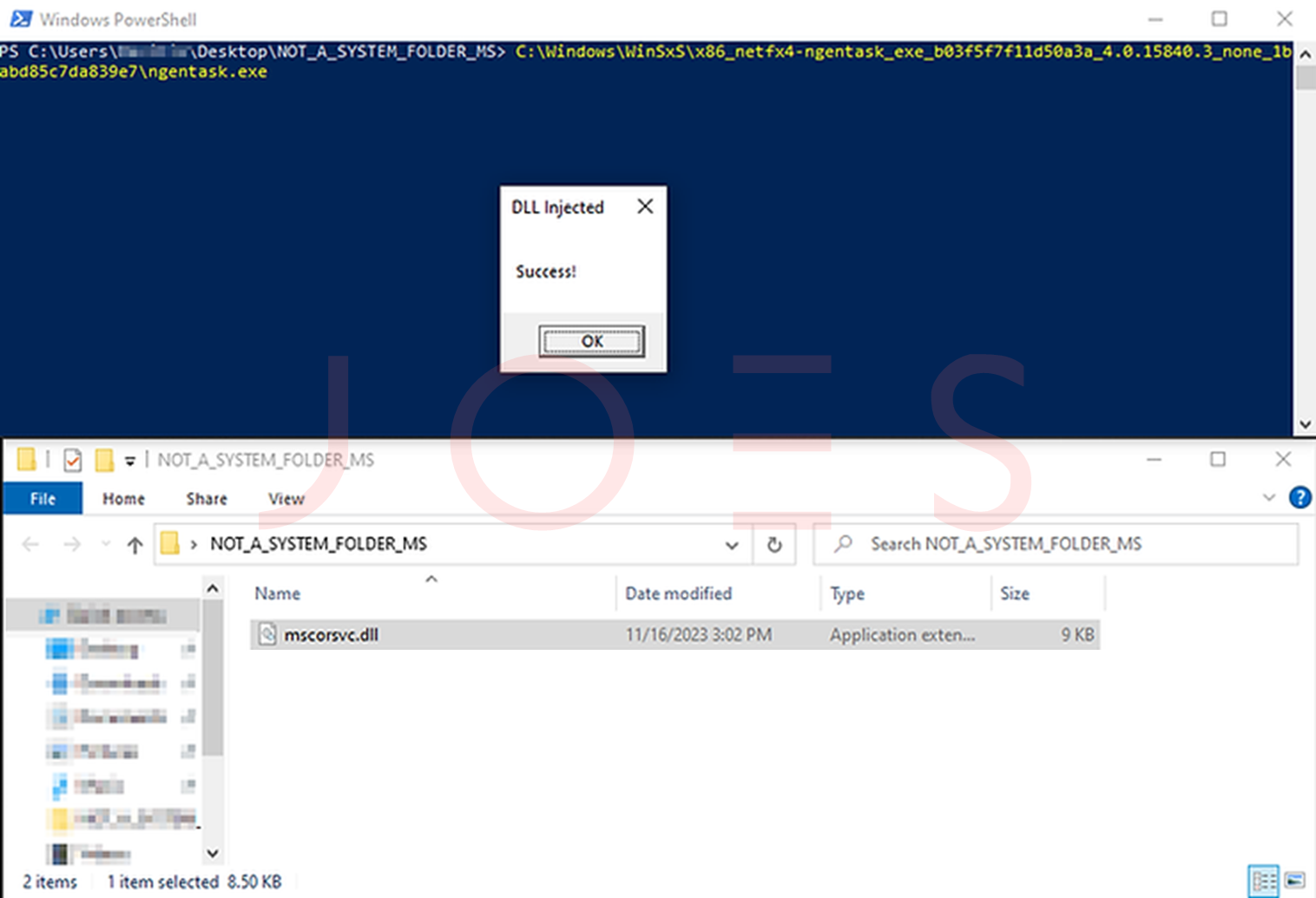

این ایده، به طور خلاصه، یافتن باینریهای آسیبپذیر در پوشه WinSxS (به عنوان مثال، ngentask.exe و aspnet_wp.exe) و ترکیب آن با روشهای ربودن مرتبه جستجوی DLL با قرار دادن استراتژیک یک DLL سفارشی با همان نام است. و نهایتا برای دستیابی به اجرای کد، DLL قانونی را در یک دایرکتوری تحت کنترل مهاجم قرار میدهد.

در نتیجه، اجرای ساده یک فایل آسیبپذیر در پوشه WinSxS با تنظیم پوشه سفارشی حاوی DLL مخرب بهعنوان دایرکتوری فعلی کافی است تا اجرای محتویات DLL را بدون نیاز به کپی کردن فایل اجرایی از پوشه WinSxS در آن آغاز کند.

مجموعه Security Joes هشدار داد که ممکن است باینریهای اضافی در پوشه WinSxS وجود داشته باشد که در معرض این نوع ربودن دستور جستجوی DLL هستند، که لازم است سازمانها اقدامات احتیاطی لازم را برای کاهش روش بهرهبرداری در محیط خود انجام دهند.

این شرکت گفت: "روابط اصطلاحا والد-فرزند بین فرآیندها با تمرکز خاص بر باینریهای قابل اعتماد باید بررسی شوند. همچنین تمام فعالیتهای انجام شده توسط باینریهای موجود در پوشه WinSxS، با تمرکز بر ارتباطات شبکه و عملیات فایل، باید از نزدیک نظارت و مانیتور شوند".

برچسب ها: Order Hijacking Technique, WinSxS, Windows side-by-side, WinSx, Binary, Library, Cyber Warfare, باینری, لایبرری, Windows 11, Payload, DLL, Windows 10, windows, ویندوز, Cyber Security, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news