سواستفاده از اکسپلویت Fortinet FortiOS در حملات سایبری هدفمند به نهادهای دولتی

اخبار داغ فناوری اطلاعات و امنیت شبکه

نهادهای دولتی و سازمانهای بزرگ به علت سواستفاده از یک نقص امنیتی در نرمافزار Fortinet FortiOS هدف یک عامل تهدید ناشناخته قرارگرفتهاند که منجر به ا زدست رفتن دادهها و خرابی سیستمعامل و فایل آنها شده است.

گیلام لووت و الکس کونگ، محققان Fortinet هفته گذشته در توصیهای گفتند : "پیچیدگی این اکسپلویت و اینکه بهشدت اهداف دولتی یا مرتبط با دولت را هدف قرار داده، حاکی از وجود یک عامل پیشرفته است."

نقص روز صفر (zero-day) موردبحث CVE-2022-41328 است (امتیاز CVSS : 6.5) که یک باگ سطح متوسط پیمایش مسیر امنیتی در FortiOS که میتواند منجر به اجرای کد دلخواه شود.

این شرکت خاطرنشان کرد : "محدود کردن نامناسب یک pathname به آسیبپذیری دایرکتوری محدود ("پیمایش مسیر") [CWE-22] در FortiOS ممکن است به مهاجم با سطح اختیار بالا اجازه دهد تا فایلهای دلخواه را از طریق دستورات CLI ساخته شده، بخواند و تغییر دهد. "

این نقص بر نسخههای FortiOS 6.0، 6.2، 6.4.0 تا 6.4.11، 7.0.0 تا 7.0.9 و 7.2.0 تا 7.2.3 تاثیر میگذارد. رفع نقایص به ترتیب در نسخههای 6.4.12، 7.0.10 و 7.2.4 موجود هستند.

این افشا چند روز پس از انتشار پچهای Fortinet برای رفع 15 نقص امنیتی، ازجمله CVE-2022-41328 و یک مشکل حیاتی heap-based buffer underflow که بر FortiOS و FortiProxy تاثیر میگذارد (CVE-2023-25610، امتیاز CVSS : 9.3)، منتشر شد.

به گفته فورتینت، این نقص امنیتی پسازآن آشکار شد که چندین دستگاه FortiGate متعلق به یک مشتری ناشناس از "قطع ناگهانی سیستم و در نتیجه خرابی بوت" رنج بردند، که نشاندهنده نقض یکپارچگی آن بوده است.

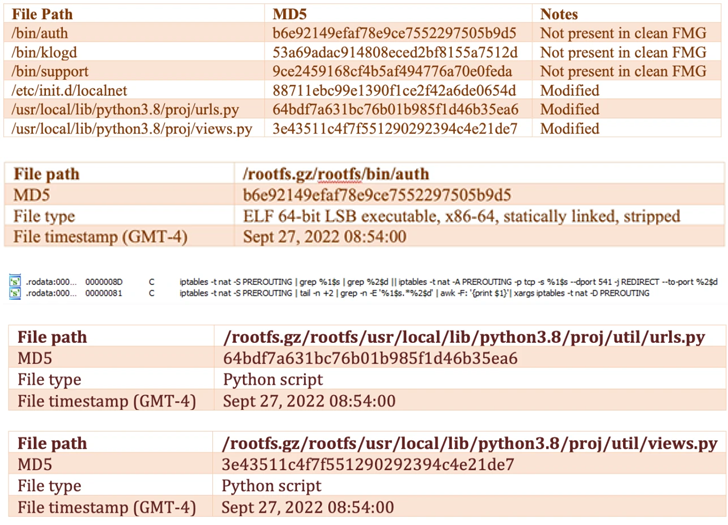

تجزیهوتحلیل بیشتر از این حادثه نشان داد که عوامل تهدید تصویر سیستم عامل دستگاه را به گونهای تغییر دادند که شامل یک payload جدید ("/bin/fgfm") باشد، به طوری که همیشه قبل از شروع فرآیند بوتشدن، راه اندازی میشود.

بدافزار /bin/fgfm برای برقراری ارتباط با یک سرور راه دور برای دانلود فایلها، استخراج دادهها از میزبان در معرض خطر و اعطای دسترسی به shell از راه دور طراحی شده است.

گفته میشود تغییرات اضافی وارد شده به سیستم عامل دسترسی و کنترل دائمی را برای مهاجم حتی با غیرفعال کردن تایید فریمور در هنگام راه اندازی، فراهم کرده است.

فورتینت گفت که این حمله بسیار هدفمند بوده و شواهد نشان میدهد که سازمانهای دولتی یا وابسته به دولت، مخاطبان آن بودهاند.

با توجه به پیچیدگی این اکسپلویت، گمان میرود که مهاجم "درکی عمیق از FortiOS و سختافزار پاییندستی" آن داشته باشد و همچنین دارای قابلیتهای پیشرفتهای برای مهندسی معکوس جنبههای مختلف سیستم عامل FortiOS باشد.

هنوز مشخص نیست که عامل تهدید با مجموعه نفوذ دیگری که در اوایل ژانویه امسال نقصی را در FortiOS SSL-VPN (CVE-2022-42475) برای استقرار ایمپلنت لینوکس استفاده میکند، ارتباطی دارد یا خیر.

برچسب ها: heap-based buffer underflow, /bin/fgfm, CVE-2023-25610, CVE-2022-41328, CVE-2022-42475, FortiProxy, zero-days, Exploit, فورتینت, Fortinet FortiOS, FortiGate, روز صفر, FortiOS, Fortinet, اکسپلویت, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news