میلیونها سرور ایمیل Exim در معرض حملات RCE روز صفر قرار دارند

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک آسیبپذیری حیاتی روز صفر (zero-day) در همه نسخههای نرمافزار Exim Mail Transfer Agent (MTA) میتواند به مهاجمان احراز هویت نشده اجازه دهد تا به اجرای کد از راه دور یا Remote Code Execution در سرورهای متصل به اینترنت اقدام کنند.

باگ امنیتی (CVE-2023-42115) که توسط یک محقق امنیتی ناشناس پیدا شده و از طریق Trend Micro's Zero Day Initiative (ZDI) فاش شده است، به دلیل ضعف نوشتن خارج از محدوده موجود در سرویس SMTP است.

درحالیکه این مشکل میتواند منجر به خرابی نرمافزار یا خراب شدن دادهها پس از بهرهبرداری موفقیتآمیز شود، از دیگر سو نیز میتواند توسط مهاجمان برای اجرای کد یا دستور در سرورهای آسیبپذیر مورد سواستفاده قرار گیرد.

یک توصیهنامه امنیتی ZDI که بهتازگی منتشر شد، توضیح میدهد: "نقص خاصی در سرویس smtp وجود دارد که به طور پیشفرض به پورت TCP 25 مرتبط است. مشکل بخاطر عدم اعتبارسنجی مناسب دادههای ارائهشده توسط کاربر است که میتواند منجر به تغییرات در سمت بافر شود. مهاجم میتواند از این آسیبپذیری برای اجرای کد در زمینه اکانت سرویس استفاده کند".

درحالیکه ZDI در ژوئن ٢٠٢٢ آسیبپذیری را به تیم Exim گزارش کرد و اطلاعات مربوط به این نقص را به درخواست آن شرکت در می٢٠٢٣ ارسال نمود، توسعهدهندگان نتوانستند بروزرسانیای در مورد پیشرفت ارائه پچ خود اعلام کنند.

در نتیجه، ZDI در ٢٧ سپتامبر یک توصیهنامه امنیتی با جزئیات مربوط به آسیبپذیری روز صفر CVE-2023-42115 و جدول زمانی کامل همه مکاتبات با تیم Exim منتشر کرد.

میلیونها سرور در معرض حملات قرار گرفتند

سرورهای MTA مانند Exim اهداف بسیار آسیبپذیری هستند، در درجه اول به این دلیل که اغلب از طریق اینترنت قابل دسترسی هستند و بهعنوان نقاط ورود آسان برای مهاجمان به شبکه هدف عمل میکنند.

آژانس امنیت ملی (NSA) سه سال پیش، در ماه می٢٠٢٠، اعلام کرد که گروه هکر نظامی بدنام روسی Sandworm حداقل از آگوست ٢٠١٩ از نقص حیاتی Exim با عنوان CVE-2019-10149 (The Return of the WIZard) سواستفاده میکند.

بر اساس نظرسنجی سرور ایمیل در سپتامبر ٢٠٢٣، Exim همچنین MTA پیشفرض در توزیعهای لینوکس دبیان و محبوبترین نرمافزار MTA در جهان است.

بر اساس این نظرسنجی، Exim بر روی بیش از ۵٦ درصد از مجموع ٦٠٢٠٠٠ سرور پست الکترونیکی قابل دسترسی در اینترنت نصب شده است که شامل بیش از ٣٤٢٠٠٠ سرور Exim را نشان میشود.

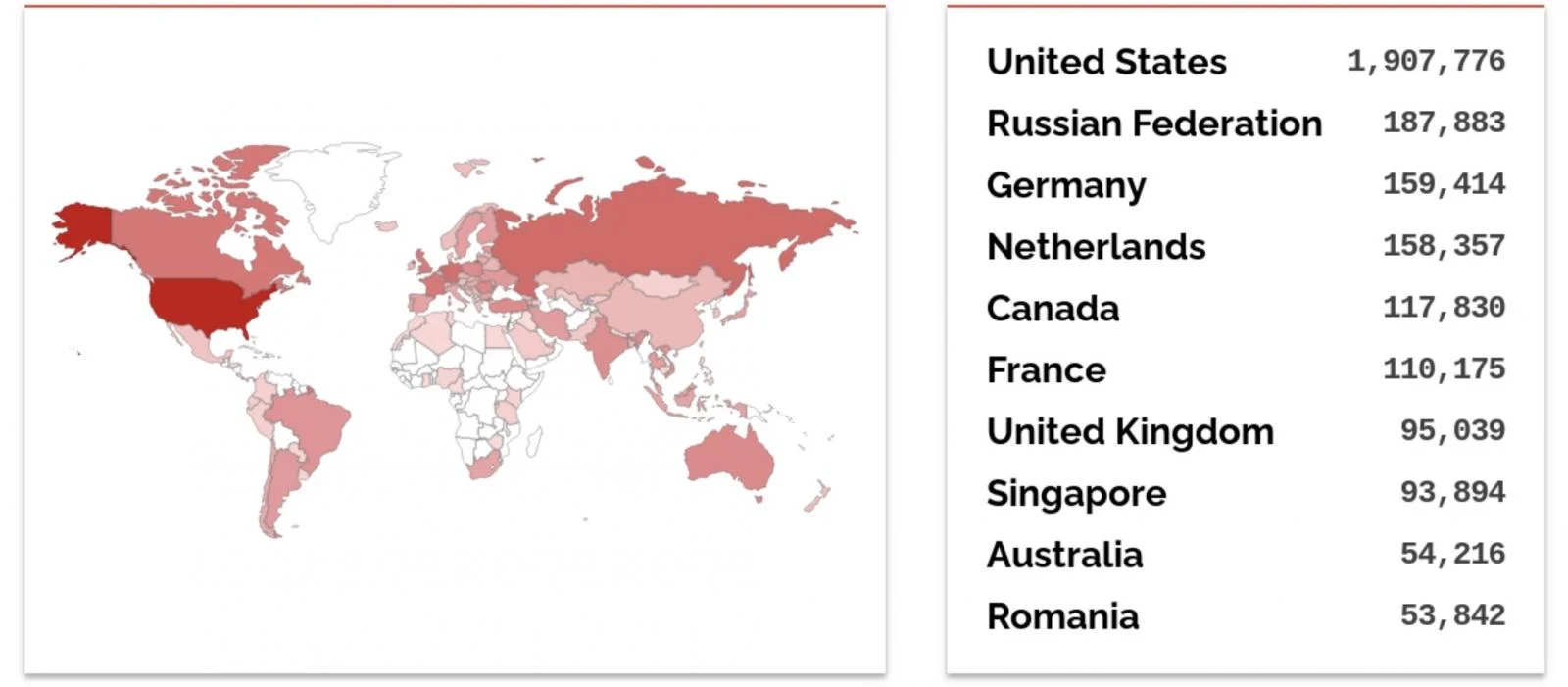

در حال حاضر فقط بیش از ٣/۵ میلیون سرور Exim در جستجوی Shodan بهصورت آنلاین و در حالت متصل به اینترنت قرار میگیرند که بیشتر آنها در ایالات متحده و پس از آن روسیه و آلمان و حتی ایران (به تنهایی بیش از ۲۰ هزار سرور) قرار دارند.

درحالیکه هنوز پچی برای ایمنسازی سرورهای آسیبپذیر Exim در برابر حملات احتمالی در دسترس نیست، ZDI به مدیران توصیه کرد که دسترسی از راه دور از اینترنت را محدود کنند تا مانع از سواستفادههای احتمالی و تحمیلی شوند.

مجموعه ZDI در پایان هشدار داد: "با توجه به ماهیت آسیبپذیری، تنها استراتژی قابل اعمال و معقول کاهش سطح خطر، محدودسازی تعاملات با برنامه است".

برچسب ها: سرور ایمیل, Email Server, اکسیم, CVE-2019-10149, The Return of the WIZard, TCP 25, Exim Mail Transfer Agent, Mail Transfer Agent, MTA, CVE-2023-42115, Exim, SMTP, Sandworm, اجرای کد از راه دور, روز صفر, Email, باگ, bug, آسیبپذیری, Remote Code Execution, Vulnerability, ایمیل, Cyber Security, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news