نقص بزرگ دور زدن محافظ حملات DDoS مجموعه Cloudflare با استفاده از خود Cloudflare

اخبار داغ فناوری اطلاعات و امنیت شبکه

فایروال Cloudflare و پیشگیری از حملات DDoS را میتوان از طریق یک فرآیند حمله خاص که از نقصهای منطقی در کنترلهای امنیتی cross-tenant استفاده میکند، دور زد.

این دور زدن میتواند مشتریان Cloudflare را زیر بار سنگینی از حملات قرار دهد و تاثیر سیستمهای حفاظتی شرکت اینترنتی را کمتر کند. بدتر از همه، تنها شرط لازم برای حمله این است که هکرها یک حساب کاربری رایگان در Cloudflare ایجاد کنند که بهعنوان بخشی از حمله استفاده میشود.

بااینحال، لازم به ذکر است که مهاجمان باید آدرس IP یک وب سرور هدف را بدانند تا از این نقصها سواستفاده کنند.

Cloudflare در برابر Cloudflare

محقق Certitude، استفان پروکش کشف کرد که منبع این مشکل، استراتژی Cloudflare برای استفاده از زیرساخت مشترک است که اتصالات را از همه مستاجران میپذیرد.

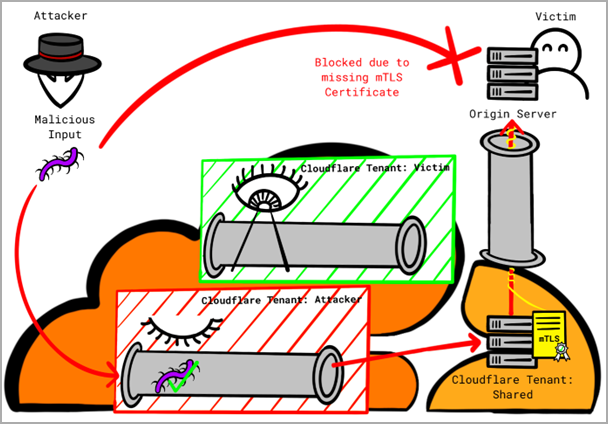

به طور خاص، این تحلیلگر دو آسیبپذیری را در سیستم شناسایی کرد که بر روی «Authenticated Origin Pulls» و «Allowlist Cloudflare IP Addresses» مجموعه کلودفلر (Cloudflare) تاثیر میگذارد.

همانطور که مشخص است، Authenticated Origin Pulls یک ویژگی امنیتی است که توسط Cloudflare ارائه میشود تا اطمینان حاصل شود که درخواستهای HTTP که به سرور مبدا ارسال میشوند از طریق Cloudflare و نه از طریق یک مهاجم ارائه میشوند.

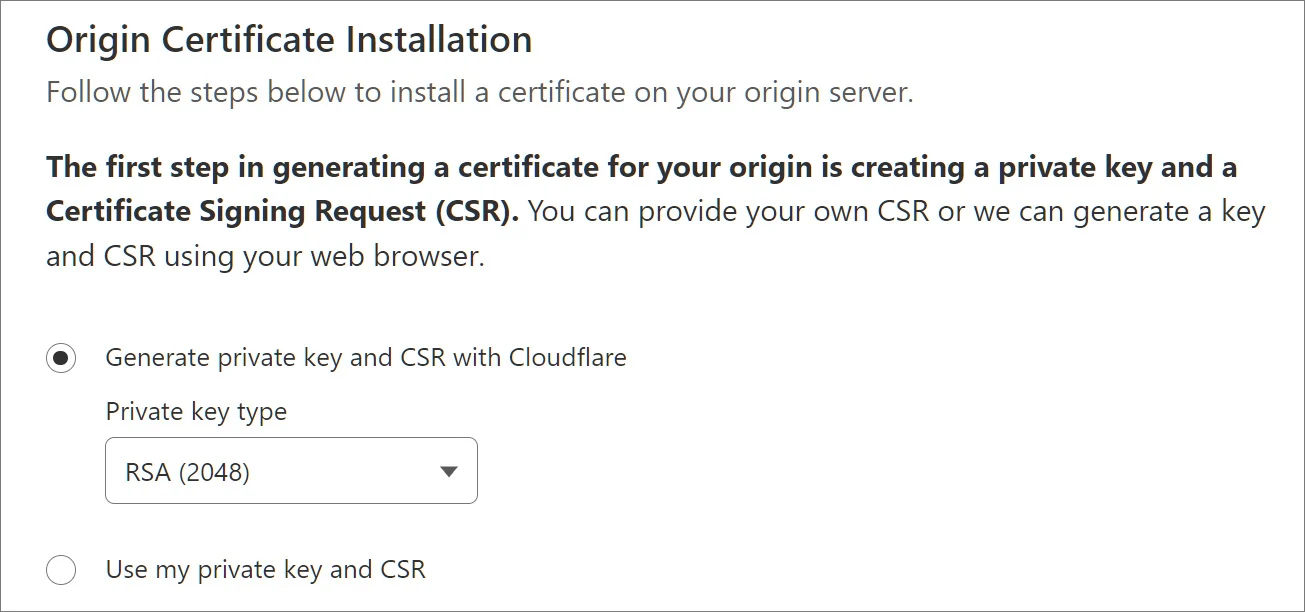

هنگام پیکربندی این ویژگی، مشتریان میتوانند گواهیهای خود را با استفاده از یک API آپلود کنند یا از طریق Cloudflare، که پیشفرض و سادهترین روش است، گواهیهای خود را ایجاد نمایند.

پس از پیکربندی، Cloudflare از گواهی SSL/TLS برای احراز هویت هر درخواست HTTP (S) بین پراکسیهای معکوس (Reverse Proxy) سرویس و سرور اصلی مشتری استفاده میکند و از دسترسی درخواستهای غیرمجاز به وبسایت جلوگیری میکند.

بااینحال، همانطور که پروکش توضیح میدهد، مهاجمان میتوانند این حفاظت را دور بزنند زیرا Cloudflare از یک گواهی مشترک برای همه مشتریان بهجای یک گواهی خاص هر مستاجر استفاده میکند و باعث میشود که همه اتصالاتی منشائشان از Cloudflare است، مجاز شوند.

پروکش توضیح میدهد: "یک مهاجم میتواند یک دامنه سفارشی با Cloudflare راه اندازی کند و رکورد DNS A را به آدرس IP قربانیان هدایت کند. سپس مهاجم تمام ویژگیهای حفاظتی آن دامنه سفارشی را در مستاجر خود غیرفعال میکند و حمله یا حملات خود را از طریق زیرساخت Cloudflare تونل (Tunnel) میکند".

وی افزود: "این رویکرد به مهاجمان اجازه میدهد تا ویژگیهای حفاظتی قربانی را دور بزنند".

مشکل ناشی از این شکاف منطقی این است که مهاجمان با یک حساب Cloudflare میتوانند ترافیک مخرب را به سایر مشتریان Cloudflare هدایت کنند یا حملات خود را از طریق زیرساخت شرکت هدایت کنند.

پروکش میگوید تنها راه برای کاهش این خطر و ضعف، استفاده از گواهیهای سفارشی بهجای گواهیهای تولید شده توسط Cloudflare است.

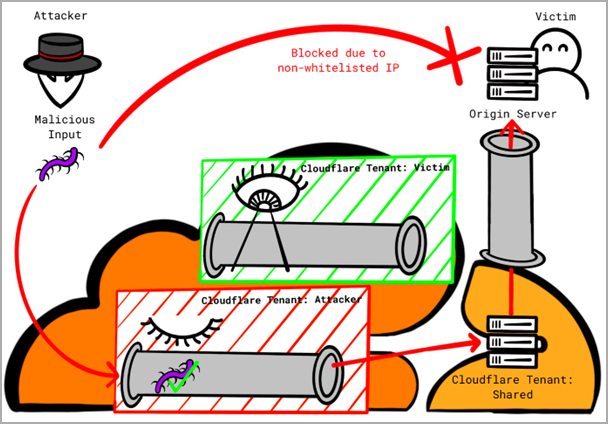

دومین مشکل بر آدرسهای IP Cloudflare Allowlist Cloudflare تاثیر میگذارد؛ یک اقدام امنیتی که تنها به ترافیکی که از محدوده آدرس IP کلودفلر نشات میگیرد، اجازه میدهد به سرورهای مبدا مشتریان برسد.

باز هم، مهاجم میتواند با راهاندازی یک دامنه با Cloudflare و هدایت رکورد DNS A دامنه خود به آدرس IP سرور قربانی هدف، از نقص در این ساختار استفاده کند.

سپس، مهاجمان تمام ویژگیهای حفاظتی دامنه سفارشی را خاموش میکنند و ترافیک مخرب را از طریق زیرساختهای Cloudflare هدایت میکنند، که از دیدگاه قربانی قابل اعتماد و امن و در نتیجه مجاز خواهد بود.

پروکش همچنین یک اثبات مفهوم حملات را با جزئیات پیکربندی به اشتراک گذاشته است تا نشان دهد که دور زدن محافظتهای Cloudflare با اعمال این اهرمها و بهرهبرداری از این نقصها، چقدر آسان است.

مجموعه Certitude اقدامات دفاعی زیر را در برابر این حملات پیشنهاد نموده است:

• از یک گواهی سفارشی برای پیکربندی مکانیسم "Authenticated Origin Pulls" بهجای گواهی مشترک Cloudflare استفاده کنید.

• از Cloudflare Aegis (در صورت وجود) برای تعریف محدوده آدرس IP خروجی خاصتری که به هر مشتری اختصاص داده شده است، استفاده کنید.

محققین فلوران شوییتزر و استفان پروکش که نقصهای منطقی را کشف کردند و آن را از طریق HackerOne در ١٦ مارس ٢٠٢٣ به Cloudflare گزارش کردند، اما موضوع با عنوان و در حد محتوای "آموزنده" بسته شد.

خبرگزاریها نیز Cloudflare تماس گرفتند تا از کلودفلر جویا شوند که آیا برنامهای برای پیادهسازی مکانیسمهای حفاظتی اضافی یا هشدار دادن به مشتریان با پیکربندیهای بالقوه مخاطرهآمیز وجود دارد، اما تاکنون پاسخی دریافت نشده است.

برچسب ها: DNS A, Tunnel, SSL/TLS, Authenticated Origin Pulls, Allowlist Cloudflare IP Addresses, Tenant, cross-tenant, Clouflare Firewall, کلودفلر, Reverse Proxy, گواهی, certificate, HTTP, Cloudflare, IP Address, فایروال cloudflare, حملاتDDoS, DDoS, Cyber Security, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news