هدفگیری اهداف با ارزش امنیت هستهای و تحقیقات ژنومی توسط هکرهای ایرانی

اخبار داغ فناوری اطلاعات و امنیت شبکه

بنابر ادعای خبرگزاریهای سایبری، هکرهای مرتبط با دولت ایران افراد متخصص در امور خاورمیانه، امنیت هستهای و تحقیقات ژنوم را بهعنوان بخشی از یک کمپین جدید مهندسی اجتماعی که برای جستجوی اطلاعات حساس طراحی شده است، هدف قرار دادهاند.

شرکت امنیتی Proofpoint حملات هدفمند را به عامل تهدیدی به نام TA453 نسبت داد که به طور گسترده با فعالیتهای سایبری که تحت نامهای APT42، Charming Kitten و Phosphorus نظارت میشوند، همپوشانی دارد.

همهچیز با یک ایمیل فیشینگ جعل هویت افراد قانونی در سازمانهای تحقیقاتی سیاست خارجی غربی شروع میشود که درنهایت برای جمعآوری اطلاعات از طرف سپاه پاسداران انقلاب اسلامی (IRGC) طراحی شده است.

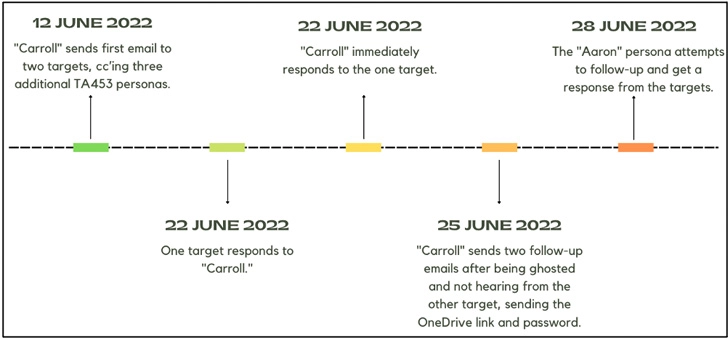

این حسابهای ساختگیی شامل افرادی از مرکز تحقیقات Pew، موسسه تحقیقات سیاست خارجی (FRPI)، چتم هاوس بریتانیا و مجله علمی نیچر است. گفته میشود این تکنیک در اواسط ژوئن ٢٠٢٢ بهکار گرفته شده است.

بااینحال، چیزی که این حمله را از سایر حملات فیشینگ متمایز میکند، استفاده از یک تاکتیک Proofpoint فراخوانی جعل هویت چندشخصی (MPI) است، که در آن عامل تهدید نه یک بلکه چندین شخصیت تحت کنترل بازیگر را در یک مکالمه ایمیلی بهکار میگیرد تا شانس موفقیت را تقویت کند.

ایده این است که "از اصل روانشناسی اثبات اجتماعی استفاده کنیم" و اعتبار مکاتبات عامل تهدید را افزایش دهیم تا هدف را وادار به ورود در این طرح کنیم، تاکتیکی که نشاندهنده توانایی مستمر حریف در تقویت بازی خود است.

شرود دگریپو، معاون تحقیقات و شناسایی تهدیدات در Proofpoint در بیانیهای گفت : «این یک تکنیک جذاب است زیرا به منابع بیشتری برای استفاده در هر هدف نیاز دارد (احتمالا شخصیتهای بیشتری را میطلبد) و یک رویکرد هماهنگ بین شخصیتهای مختلف مورد استفاده TA453 را در بر میگیرد.»

هنگامی که ایمیل اولیه پاسخی را از طرف هدف دریافت میکند، شخص مورد نظر پیام بعدی حاوی یک لینک مخرب OneDrive را ارسال میکند که یک فایل مایکروسافت آفیس را دانلود میکند، که یکی از آنها ظاهرا به درگیری بین روسیه و ایالات متحده اشاره دارد.

این فایل متعاقبا از تکنیکی به نام تزریق الگو از راه دور برای دانلود Korg استفاده میکند که یک الگوی متشکل از سه ماکرو که قادر به جمعآوری نامهای کاربری، فهرستی از فرآیندهای در حال اجرا و آدرسهای IP عمومی قربانیان هستند، میباشد.

علاوه بر استخراج اطلاعات، هیچ اقدام دیگری پس از بهرهبرداری مشاهده نشده است. فقدان "غیر عادی" اجرای کد و رفتار command-and-control منجر به این ارزیابی شده است که کاربران در معرض خطر ممکن است بر اساس نرمافزار نصب شده در معرض حملات بیشتری قرار گیرند.

این اولینبار نیست که این عامل تهدید کمپینهای جعل هویت را انجام میدهد. در ژوئیه ٢٠٢١، Proofpoint یک عملیات فیشینگ به نام SpoofedScholars را فاش کرد که افراد متمرکز بر امور خاورمیانه در ایالات متحده و بریتانیا را تحت پوشش محققان دانشکده مطالعات شرقی و آفریقایی دانشگاه لندن (SOAS) هدف قرار میداد.

سپس در ژوئیه ٢٠٢٢، شرکت امنیت سایبری تلاشهایی را از سوی TA453 کشف کرد که نشان میداد، آنها خود را بهعنوان روزنامهنگار نشان دادهاند تا دانشگاهیان و کارشناسان سیاستگذاری را برای کلیک کردن روی لینکهای مخربی که اهداف را به دامنینهای جمعآوری اعتبارنامه هدایت میکنند، فریب دهند.

این آخرین افشاگری در بحبوحه فعالیتهای سایبری مرتبط با ایران است که صورت میگیرد. هفته گذشته، مایکروسافت مجموعهای از حملات باجافزاری را که توسط زیرگروه فسفر موسوم به DEV-0270 با استفاده از باینریهای living-off-the-land مانند BitLocker نصب شده بود، پردهبرداری کرد.

علاوه بر این، شرکت امنیت سایبری Mandiant که اکنون بهطور رسمی بخشی از Google Cloud است، جزئیات فعالیتهای یک عامل جاسوسی ایرانی با کد APT42 را که از سال ٢٠١۵ با بیش از ٣٠ عملیات مرتبط بوده است، ارائه کرد.

علاوه بر همه اینها، وزارت خزانهداری در واکنش به «فعالیتهای سایبری علیه ایالات متحده و متحدانش»، تحریمهایی را علیه وزارت اطلاعات و امنیت ایران (MOIS) و وزیر اطلاعات جمهوری اسلامی ایران، اسماعیل خطیب، اعلام کرد.

آلبانی که روابط دیپلماتیک خود را با ایران پس از مقصر دانستن یک سری حملات سایبری از ماه ژوئیه قطع کرده است، در آخر هفته به دلیل انجام حمله دیگری به یک سیستم دولتی که برای ردیابی گذرگاههای مرزی استفاده میشود، انگشت خود را به سوی «همان افراد» نشانه رفت.

دیگریپو گفت : «عاملان تهدید همسو با دولت برخی از بهترینها در ایجاد کمپینهای مهندسی اجتماعی اندیشیده شده برای دستیابی به قربانیان مورد نظر خود هستند.»

«محققان درگیر در حوزه امنیت بینالمللی، بهویژه آنهایی که در مطالعات خاورمیانه یا امنیت هستهای تخصص دارند، باید هنگام دریافت ایمیلهای ناخواسته، هوشیاری بالایی داشته و دقت کافی را به خرج دهند. »

برچسب ها: DEV-0270, SpoofedScholars, Korg, FRPI, تحریمهای ظالمانه, APT42, Spyware, MOIS, TA453, Phosphorus, IRGC, سپاه پاسداران انقلاب اسلامی, Mandiant, Iran, جعل هویت, Social Engineering, مهندسی اجتماعی, ایران, phishing, malware, ransomware , Charming Kitten, APT35, Cyber Security, حملات سایبری, جاسوسی سایبری, جاسوسی, مایکروسافت, هکر, فیشینگ, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news