هشدار استفاده از درایورهای مخرب کرنل ویندوز در حملات باجافزاری BlackCat

اخبار داغ فناوری اطلاعات و امنیت شبکه

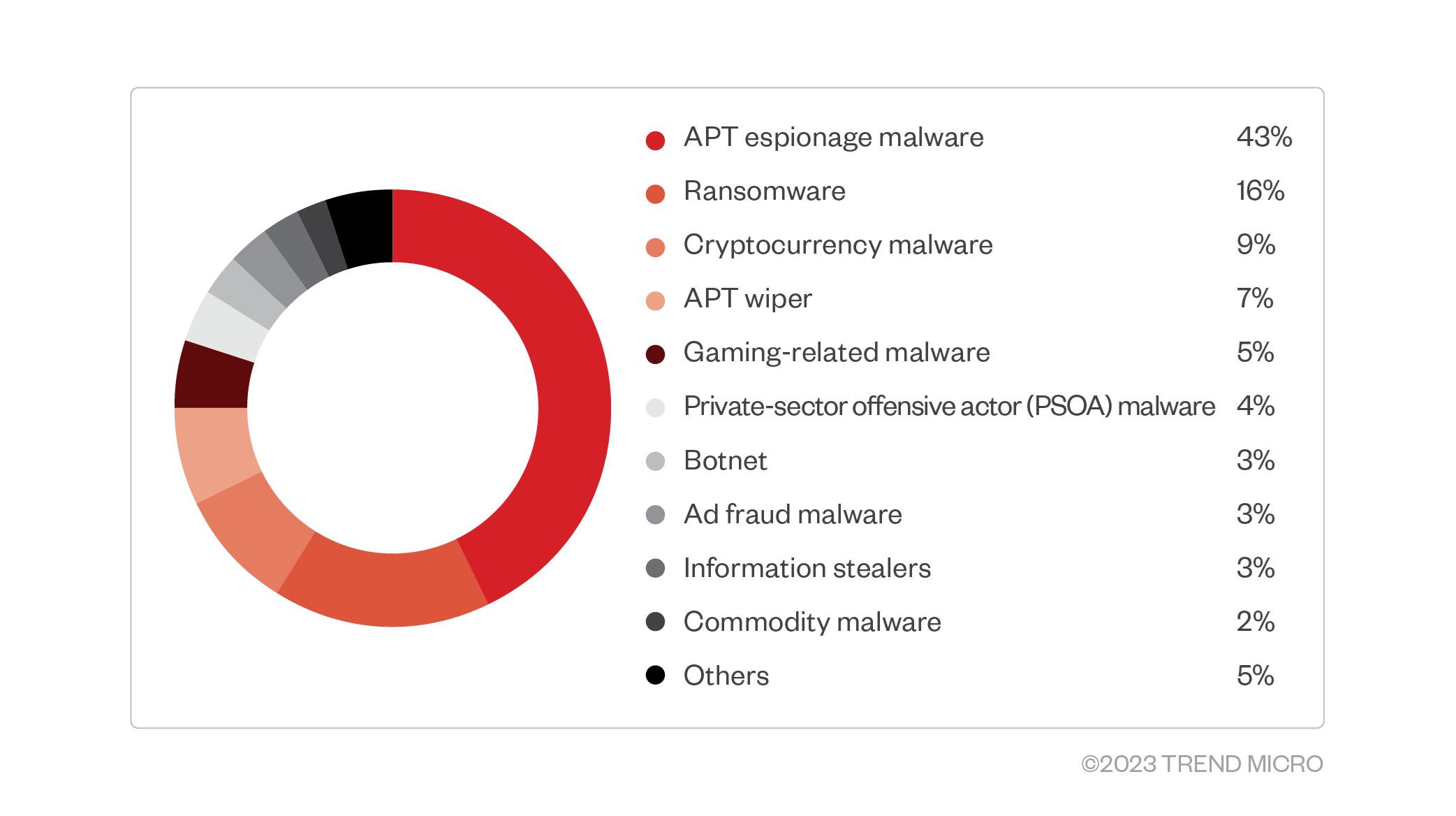

بر اساس مشاهدات، گروه باجافزار ALPHV (معروف به BlackCat) از درایورهای مخرب کرنل ویندوز برای فرار از شناسایی توسط نرمافزارهای امنیتی در طول حملات خود استفاده میکرد.

درایور مشاهده شده توسط Trend Micro نسخه بهبود یافته بدافزاری است به نام "POORTRY"، که مایکروسافت، Mandiant، Sophos و SentinelOne در اواخر سال گذشته در حملات باجافزاری مشاهده کردند.

بدافزار POORTRY یک درایور ساین شده کرنل ویندوز است که با استفاده از کلیدهای سرقت شده متعلق بهحسابهای قانونی در برنامه توسعه سختافزار ویندوز مایکروسافت استفاده میکند.

بدافزار POORTRY یک درایور ساین شده کرنل ویندوز است که با استفاده از کلیدهای سرقت شده متعلق بهحسابهای قانونی در برنامه توسعه سختافزار ویندوز مایکروسافت استفاده میکند.

این درایور مخرب توسط گروه هک UNC3944 که با نامهای 0ktapus و Scattered Spider نیز شناخته میشود، برای غیرفعال کردن نرمافزار امنیتی در حال اجرا بر روی یک دستگاه ویندوز برای فرار از شناسایی استفاده شد.

درحالیکه نرمافزارهای امنیتی معمولا از متوقف شدت یا اعمال دستکاری مخرب محافظت میشوند، زیرا درایورهای کرنل ویندوز با بالاترین اختیارات در سیستم عامل اجرا میشوند، میتوان از آنها برای پایان دادن به تقریبا هر فرآیندی استفاده کرد.

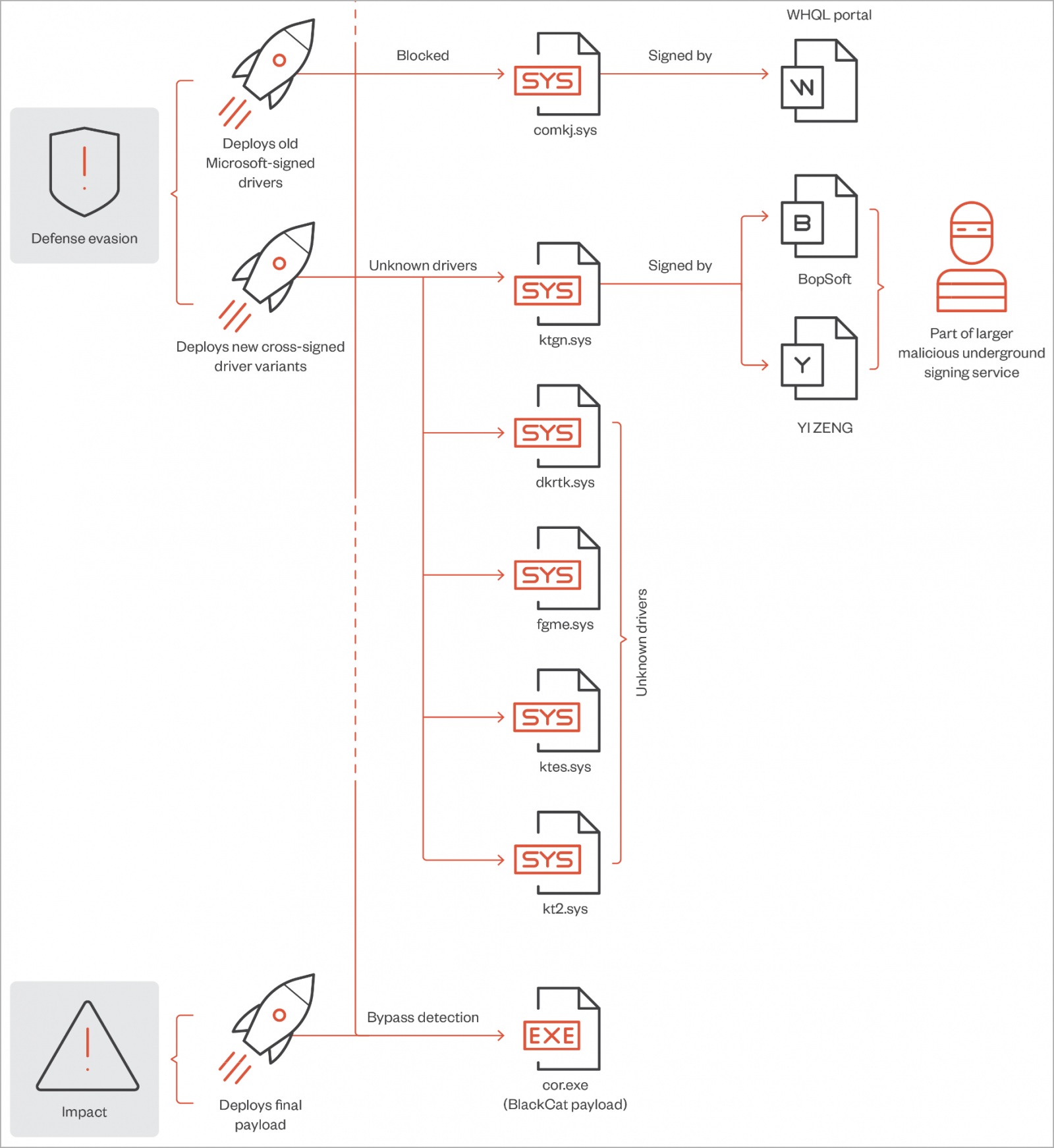

مجموعه Trend Micro میگوید که عاملان باجافزار سعی کردند از درایور POORTRY ساینشده توسط مایکروسافت استفاده کنند، اما نرخ شناسایی آن پس از عمومیت یافتن و بعد از لغو کلیدهای ساینینگ، بالا بود.

از اینرو، هکرها یک نسخه به روز شده از درایور کرنل POORTRY ساینشده را با استفاده از یک سرتیفیکیت cross-signing به سرقت رفته یا نشت یافته، مستقر کردند.

درایور جدیدی که توسط عملیات باجافزار BlackCat استفاده میشود به آنها کمک میکند تا اختیارات خود را در دستگاههای در معرض خطر افزایش دهند و سپس فرآیندهای مربوط به عوامل امنیتی را متوقف کنند.

علاوه بر این، ممکن است یک لینک ضعیف بین گروه باجافزار و گروههای هک UNC3944/Scattered Spider وجود داشته باشد.

درایور کرنل مخرب ویندوز

درایور ساینشدهای که Trend Micro در حملات BlackCat فوریه ٢٠٢٣ مشاهده کرد، "ktgn.sys" است که در فایل سیستم قربانی در پوشه %Temp% مستقر شده و سپس توسط یک برنامه حالت یوزر به نام "tjr.exe" بارگیری میشود.

تحلیلگران میگویند که امضای دیجیتال ktgn.sys لغو شده است. بااینحال، درایور همچنان بدون مشکل در سیستمهای ویندوز ٦٤ بیتی با پالیسیهای ساینینگ اجباری بارگذاری میشود.

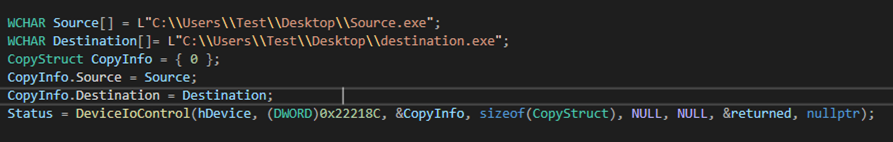

درایور کرنل مخرب یک اینترفیس IOCTL را نشان میدهد که به سرویس گیرنده حالت کاربر، tjr.exe اجازه میدهد تا دستوراتی را صادر کند که درایور با اختیارات کرنل ویندوز اجرا میکند.

گزارش ترندمیکرو در ادامه توضیح میدهد: "از تجزیهوتحلیل ما در مورد آنچه که هنگام رابط کاربری با این درایور برخورد میکند، اینطور برمیآید که این درایور فقط از یکی از کدهای در معرض نمایش ورودی و خروجی دستگاه (IOCTL) - Kill Process استفاده میکند که برای از بین بردن فرآیندهای عامل امنیتی نصب شده در سیستم استفاده میشود."

تحلیلگران Trend Micro کامندهای زیر را مشاهده کردند که میتوانند برای درایور صادر شوند :

١. درایور را فعال کند

٢. درایور را پس از اتمام کار سرویس گیرنده حالت کاربر، غیرفعال کند

٣. هر فرآیند حالت کاربر را از بین ببرد

٤. مسیرهای فایل خاص را حذف کند

۵. یک فایل را با آزاد کردن هندلهای آن و پایان دادن به فرآیندهای در حال اجرا با استفاده از آن، حذف اجباری کند

٦. فایلها را کپی کند

٧. فایلها را با استفاده از مکانیزم مشابه برای حذف اجباری کپی کند

٨. ثبت فراخوانی فرآیند/رشته اعلان را انجام دهد

٩. لغو ثبت فراخوانی فرآیند/اطلاعات موضوعی را انجام دهد

١٠. با فراخوانی API 'HalReturnToFirmware' سیستم را راه اندازی مجدد کند

مجموعه Trend Micro اظهار میکند که دو کامند مورد استفاده برای فراخوانی Process/Thread Notification کار نمیکنند و این نشان میدهد که درایور در حال حاضر در مرحله توسعه یا در مرحله آزمایش است.

به ادمینهای سیستم توصیه میشود از شاخصهای بررسی خطرات به اشتراکگذاشته شده توسط Trend Micro استفاده کنند و درایورهای مخرب مورد استفاده عاملان باجافزار را به فهرست مسدود کردن درایورهای ویندوز اضافه کنند.

ادمینهای ویندوز همچنین باید اطمینان حاصل کنند که «Driver Signature Enforcement» فعال است، تا نصب درایورهایی را که دارای امضای دیجیتال معتبر نیستند، مسدود میکند.

برچسب ها: windows kernel drivers, HalReturnToFirmware, IOCTL, cross-signing, 0ktapus, ALPHV, Scattered Spider, POORTRY, UNC3944, حملات باجافزاری, Driver, درایور, Admin, کرنل, Driver Signature Enforcement, kernel, باجافزار, اینترفیس, ادمین, Interface, windows, ویندوز, malware, ransomware , تهدیدات سایبری, Cyber Security, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news