واتساپ، باگ فیلتر تصاویر و دسترسی از راه دور به داده های کاربران

اخبار داغ فناوری اطلاعات و امنیت شبکه

آسیب پذیری امنیتی بزرگ و خطرناک جدیدی در قسمت فیلتر تصاویر در نرم افزار ارتباطی WhatsApp که به تازگی پچ شده است، می تواند برای ارسال تصویر مخرب از طریق این برنامه پیام رسانی توسط مهاجمین جهت دسترسی و خواندن اطلاعات حساس از حافظه برنامه مورد سواستفاده قرار گیرد.

این آسیب پذیری که تحت عنوان CVE-2020-1910 (امتیاز CVSS: 7.8) مطرح شده است، مربوط به خواندن/نوشتن خارج از محدوده نرم افزار است و از اعمال فیلترهای تصویری خاص بر روی یک تصویر مخرب و ارسال تصویر تغییر یافته به مخاطب اتفاقی می باشد. در نتیجه این آسیب پذیری، امکان ایجاد دسترسی مهاجم به داده های ارزشمند حافظه که برنامه آنها را ذخیره می کند، فراهم میگردد.

واتساپ در توصیه نامه امنیتی که در فوریه سال ۲۰۲۱ منتشر شد، اعلام کرد: "بررسی محدودیت های موجود در واتساپ برای کاربران آندروید نسخه قبل از v2.21.1.13 و واتساپ نسخه بیزینس کاربران آندروید قبل از v2.21.1.13 می تواند به مهاجمان اجازه دسترسی خارج از محدوده خواندن و نوشتن داشته باشند، که در آن صورت اگر کاربر فیلترهای تصویری بخصوصی را روی تصاویر اعمال کند، تصویر بسیار ویزه و بخصوصی را تهیه کرده و تصویر حاصله را ارسال مینماید".

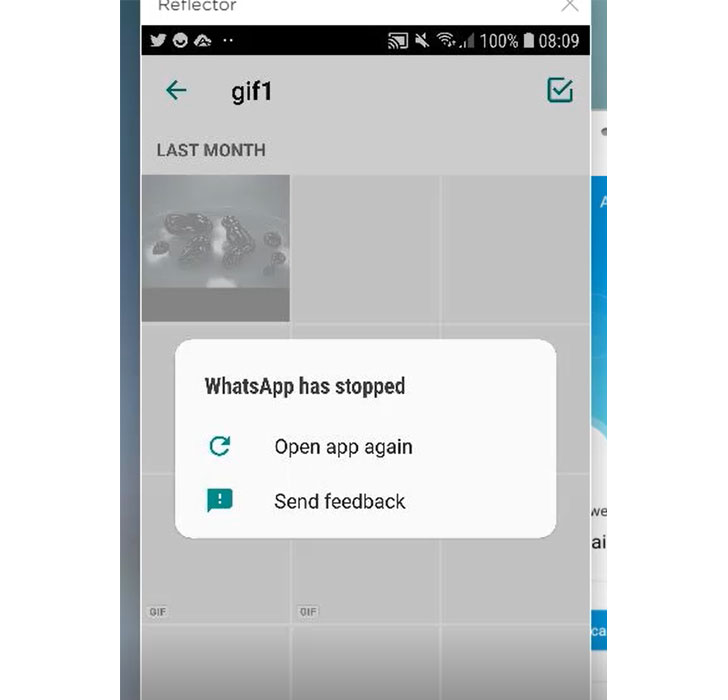

شرکت امنیت سایبری چک پوینت ریسرچ که این مشکل را در 10 نوامبر 2020 در واتساپ که یک پلتفرم متعلق به فیسبوک است را فاش کرد و گفت که با تغییر فیلترهای مختلف بر روی فایل های متحرک GIF مخرب، میتوان باعث کرش کردن و توقف فعالیت واتساپ شد.

این مشکل به طور ویژه ریشه در عملکرد "applyFilterIntoBuffer ()" دارد که فیلترهای تصاویر را کنترل می کند، تصویر منبع را دریاف میکند، فیلتر انتخاب شده توسط کاربر را اعمال می کند و نتیجه را در بافر مقصد کپی می نماید. با مهندسی معکوس لایبرری "libwhatsapp.so"، محققان دریافتند که عملکرد آسیب پذیر بر این فرض متکی است که هر دو مورد تصویر منبع و تصویر فیلتر شده دارای ابعاد یکسان و همچنین فرمت رنگ RGBA یکسان هستند.

با توجه به اینکه هر پیکسل RGBA به صورت 4 بایتی ذخیره می شود، از یک تصویر مخرب که فقط 1 بایت در هر پیکسل دارد می توان برای دسترسی به حافظه خارج از محدوده سواستفاده کرد چرا که در طی این عملکرد سعی می کند 4 برابر مقدار اختصاص داده شده برای بافر تصویر منبع را بخواند و کپی نماید.

برچسب ها: تصویر, GIF, واتساپ بیزینس, WhatsApp Business , آندروید, Filter, Photo Filter, RGBA, واتساپ, Facebook, cybersecurity, bug, فیسبوک, Android , WhatsApp, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری