گروه ایرانی MuddyWater، اسرائیل را با حمله سایبری Spear-Phishing جدید هدف قرار میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

مهاجم سایبری ملی-دولتی ایرانی معروف به MuddyWater با یک کمپین جدید فیشینگ هدفمند (Spear-Phishing) مرتبط است که دو نهاد اسرائیلی را هدف قرار میدهد تا درنهایت یک ابزار مدیریت از راه دور قانونی از N-able به نام Advanced Monitoring Agent را بهکار گیرد.

شرکت امنیت سایبری Deep Instinct، که در ادعاهایی جزئیات حملات را فاش کرده، گفت که این کمپین "TTPهای به روز شده نشان از فعالیتهای MuddyWater که قبلا گزارش شده بود، دارد"، که آنها در گذشته از زنجیرههای حمله مشابه برای توزیع ابزارهای دسترسی از راه دور دیگر مانند ScreenConnect، RemoteUtilities، Syncro، و SimpleHelp استفاده میکردند.

درحالیکه طبق آخرین مشاهدات، اولینباریست که MuddyWater با استفاده از نرمافزار نظارت از راه دور N-able اقدام به حمله میکند، همچنین بر این واقعیت تاکید میکند که شیوه عملیاتی تا حد زیادی بدون تغییر همچنان سطحی از موفقیت را برای عامل تهدید به ارمغان میآورد.

این یافتهها همچنین به طور جداگانه توسط شرکت امنیت سایبری Group-IB در یک پست به اشتراک گذاشته شده در X (توئیتر سابق) تایید شده است.

طبق ادعاهای این گزارش، این گروه تحت حمایت دولت یک سازوکار جاسوسی سایبری است که گفته میشود یکی از عناصر زیرمجموعه وزارت اطلاعات و امنیت ایران (MOIS) است و به دیگر گروههای وابسته به وزارت اطلاعات مانند OilRig، Lyceum، Agrius و Scarred Manticore مرتبط بوده و حداقل از سال ٢٠١٧ فعال است.

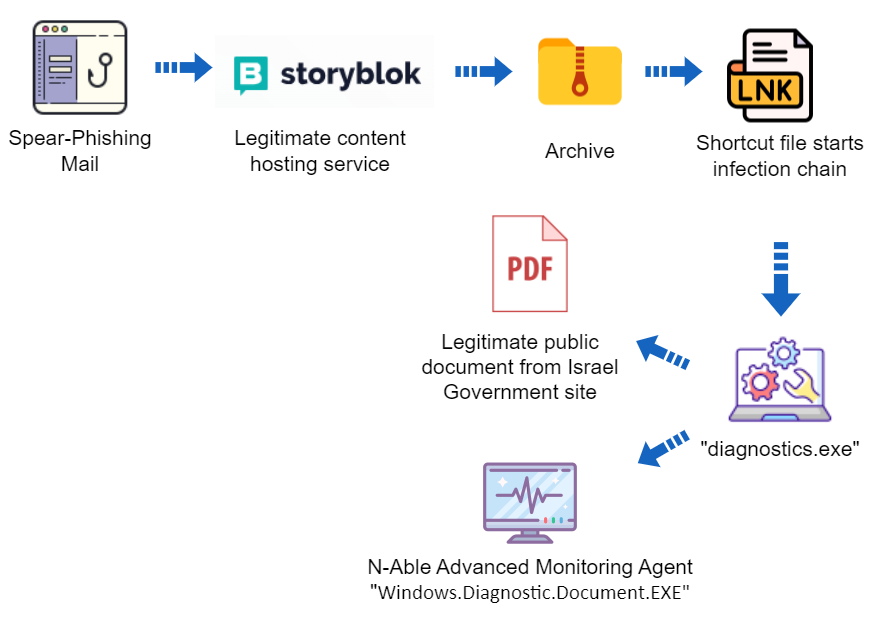

توالیهای حمله قبلی شامل ارسال ایمیلهای فیشینگ نیزهای یا هدفمند با لینکهای مستقیم و همچنین پیوستهای HTML، PDF و RTF حاوی لینکهایی به بایگانیهای میزبانی شده در پلتفرمهای اشتراکگذاری فایل مختلف بود که درنهایت یکی از ابزارهای مدیریت از راه دور ذکر شده را مستقر میکند.

آخرین تاکتیکها و ابزارها از جهاتی ادامه، و از جهات دیگر یک روند تکاملی را برای گروهی که با نامهای مختلف Mango Sandstorm و Static Kitten شناخته میشوند، نشان میدهند.

چیزی که این بار متفاوت است، استفاده از یک سرویس اشتراکگذاری فایل جدید به نام Storyblok برای راه اندازی یک مسیر آلودگی چند مرحلهای است.

سیمون کنین، محقق امنیتی در تحلیلی گفت: "این حمله شامل فایلهای مخفی، یک فایل LNK است که آلودگی را آغاز میکند، و یک فایل اجرایی که برای آشکار کردن و اجرا نمودن یک فایل گمراه کننده در حین اجرای Advanced Monitoring Agent که یک ابزار مدیریت از راه دور میباشد، طراحی شده است".

وی افزود: "پس از آلوده شدن قربانی، اپراتور MuddyWater با استفاده از ابزار قانونی مدیریت از راه دور به میزبان آلوده متصل میشود و شروع به شناسایی و نفوذ به هدف میکند".

فایل گمراهکننده نمایش داده شده به قربانی، یادداشت رسمی کمیسیون خدمات ملکی اسرائیل است که میتواند بهصورت عمومی از وبسایت رسمی آن دانلود شود.

در نشانهای دیگر از بهبود سریع قابلیتهای مخرب سایبری ایران، دیپ اینستینکت اعلام کرد که طبق مشاهدات آنها، مهاجمان MuddyWater از یک فریمورک Command-and-Control (C2) جدید به نام MuddyC2Go، بهعنوان جانشین MuddyC3 و PhonyC2 استفاده میکنند.

برچسب ها: MuddyC2Go, Storyblok, Advanced Monitoring Agent, Scarred Manticore, فیشینگ هدفمند, Cyberspionage, MuddyC3, PhonyC2, N-Able, Mango Sandstorm, SimpleHelp, Syncro, ScreenConnect, RemoteUtilities, MOIS, OilRig, Cyber Warfare, Static Kitten, MuddyWater, spear-phishing, Lyceum, Agrius, Iran, ایران, israel, فیشینگ نیزه ای, اسرائیل, Cyber Security, جاسوسی سایبری, فیشینگ, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news