هک کلاسترهای Kubernetes در یک کمپین بدافزار از طریق PostgreSQ

اخبار داغ فناوری اطلاعات و امنیت شبکه

بدافزار Kinsing اکنون با استفاده از نقاط ضعف شناخته شده در ایمیجهای کانتینر و کانتینرهای PostgreSQL با پیکربندی نادرست و افشا شده، به طور فعال به کلاسترهای Kubernetes نفوذ میکند.

درحالیکه این تاکتیکها ظاهرا جدید نیستند، تیم Defender for Cloud مایکروسافت گزارش میدهد که اخیرا سیر اینگونه حملات افزایش یافته است، که نشان میدهد عاملان تهدید به طور فعال بهدنبال نقاط ورودی خاصی برای ایجاد دسترسی هستند.

بدافزار Kinsing، یک بدافزار لینوکس با سابقه هدف قرار دادن محیطهای کانتینری برای استخراج کریپتو، با استفاده از منابع سختافزاری سرور نقضشده برای درآمدزایی برای عوامل تهدید است.

عاملان تهدید پشت Kinsing به دلیل سواستفاده از آسیبپذیریهای شناخته شده مانند Log4Shell و اخیرا از Atlassian Confluence RCE برای نقض اهداف و ایجاد پایداری در دستگاههای قربانی، شناخته شدهاند.

اسکن برای نقص ایمیج کانتینر

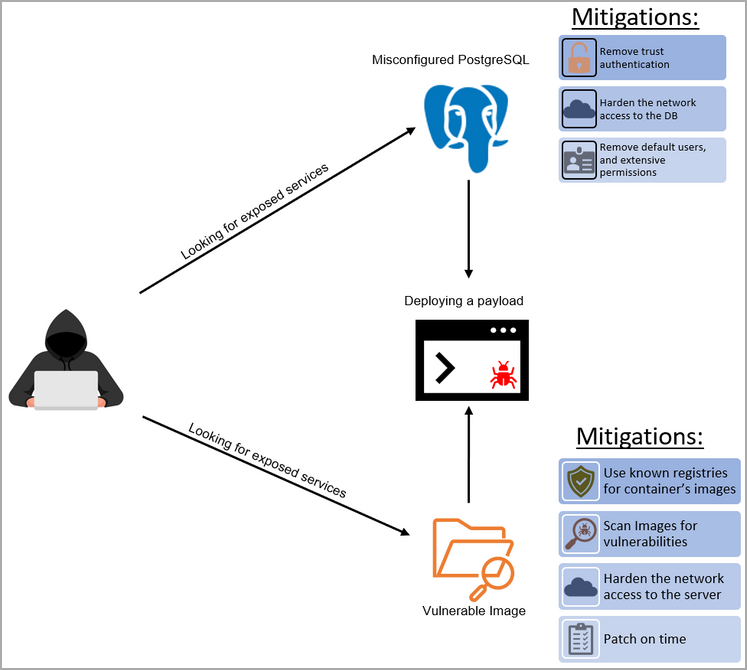

مایکروسافت میگوید که در دو روشی که اپراتورهای Kinsing برای دسترسی اولیه به سرور لینوکس استفاده میکنند، شاهد افزایش سواستفاده از یک آسیبپذیری در ایمیج کانتینر یا پیکربندی نادرست سرورهای پایگاه داده PostgreSQL، بوده است.

هنگام سواستفاده از آسیبپذیریهای ایمیج، عوامل تهدید بهدنبال نقصهای اجرای کد از راه دور هستند که آنها را قادر میسازد تا payloadهای خود را تحمیل کنند.

مجموعه Microsoft Defender for Cloud Telemetry نشان داد که عوامل تهدید سعی در سواستفاده از آسیبپذیریها در برنامههای زیر برای دسترسی اولیه دارند :

• PHPUnit

• Liferay

• Oracle WebLogic

• WordPress

در موارد WebLogic، هکرها CVE-2020-14882، CVE-2020-14750، و CVE-2020-14883 را اسکن میکنند، که همه نقصهای اجرای کد از راه دور میباشد که بر محصول اوراکل (Oracle) تاثیر میگذارد.

در گزارشی که توسط محقق امنیتی مایکروسافت، ساندرز بروسکین آمده، گفته شده است : "اخیرا، کمپین گستردهای از Kinsing را شناسایی کردیم که نسخههای آسیبپذیر سرورهای WebLogic را هدف قرار میداد. "

وی در ادامه افزود : "حملات با اسکن طیف گستردهای از آدرسهای IP شروع میشوند، و بهدنبال یک پورت باز که با پورت پیشفرض WebLogic (7001) مطابقت داشته باشد، میگردند. "

کاهش این مشکل به سادگی استفاده از آخرین نسخههای موجود از ایمیجی است که میخواهید پخش کنید و فقط منابع این تصاویر را از مخازن رسمی و مکانهای قابل اعتماد تهیه کنید.

مایکروسافت همچنین پیشنهاد میکند که با استفاده از فهرستهای مجاز IP و رعایت اصول حداقل اختیارات، دسترسی به کانتینرهای در معرض را به حداقل برسانید.

حمله به PostgreSQL

دومین مسیر حمله اولیه که کارشناسان امنیتی مایکروسافت مشاهده کردند، افزایش در هدف قرار دادن سرورهای PostgreSQL با پیکربندی نادرست بود.

یکی از رایجترین پیکربندیهای نادرست که مهاجمان از آن استفاده میکنند، تنظیم «تاثیر اعتبار یا Trust Authentication» است که به PostgreSQL دستور میدهد فرض کند «هرکسی که میتواند به سرور متصل شود، مجاز بهدسترسی به پایگاه داده است».

اشتباه دیگر تخصیص یک محدوده آدرس IP است که بسیار گسترده است، ازجمله هر آدرس IP که مهاجم ممکن است برای دسترسی به سرور استفاده کند.

حتی اگر پیکربندی دسترسی IP سختگیرانه باشد، مایکروسافت میگوید Kubernetes همچنان مستعد آلودگی با ARP (پروتکل رزولوشن آدرس Address Resolution Protocol) است، بنابراین مهاجمان میتوانند برنامههای موجود در کلاستر را جعل کنند تا نهایتا دسترسی پیدا کنند.

برای کاهش مشکلات پیکربندی PostgreSQL، به صفحه وب توصیههای امنیتی این پروژه مراجعه کرده و اقدامات پیشنهادی را اعمال کنید.

درنهایت، مایکروسافت میگوید Defender for Cloud میتواند تنظیمات مجاز و پیکربندیهای نادرست را در کانتینرهای PostgreSQL شناسایی کند و به ادمینها کمک کند تا احتمال بروز خطرات را قبل از سواستفاده هکرها، کاهش دهند.

برای ادمینهای PostgreSQL که سرورهایشان به Kinsing آلوده میشوند، سیرام ونکیتش از BigBinary مقالهای درباره نحوه آلوده کردن بدافزار دستگاه آنها و نحوه حذف آن نوشته است.

برچسب ها: Address Resolution Protocol, Trust Authentication, CVE-2020-14883, CVE-2020-14882, CVE-2020-14750, Oracle WebLogic, Liferay, PHPUnit, ایمیج کانتینر, Container Image, Atlassian Confluence RCE, Defender for Cloud, Cluster, PostgreSQL, Kinsing, پیکربندی, Log4Shell, کریپتو, کلاستر, Kubernetes, Crypto, RCE, Linux, لینوکس, WordPress, اوراکل, Oracle, Microsoft, Remote Code Execution, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, مایکروسافت, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news